Este artigo aborda dez técnicas e controles que devem ser utilizados no processo de desenvolvimento de soluções mobile utilizando como referência as propostas apresentadas pela OWASP.Contudo, vale salientar que são apenas as técnicas mais utilizadas, porém, existem outras mais.

Em que situação o tema é útil:

O tema é útil para profissionais que atuam com soluções mobile, seja qual for a plataforma, e buscam melhorar seus conhecimentos e técnicas a serem utilizadas no dia a dia.

Resumo DevMan

Neste artigo apresentaremos o documento OWASP Top Ten Mobile Risk, que elenca as dez principais ameaças inerentes a aplicações mobile, independente da plataforma para a qual esteja se desenvolvendo. Com isso, esperamos passar uma visão bastante abrangente sobre os principais riscos de segurança que devem ser considerados ao se trabalhar com o desenvolvimento de aplicações mobile.

Com todo o desenvolvimento tecnológico ao longo dos último anos em relação ao mercado mobile, ameaças que antes eram “exclusividades” dos computadores convencionais passam a ser ameaças inerentes também ao mundo mobile.

Para desenvolver soluções confiáveis para este seguimento é necessário conhecer os riscos e saber exatamente os pontos de controle a serem aplicados para cada solução e em cada plataforma.

Diante da necessidade de se ter um processo de desenvolvimento seguro, surge a OWASP (Open Web Application Security Project), uma comunidade mundial que estuda, desenvolve e disponibiliza informações referentes às principais ameaças, apresentando pontos de controle a serem aplicados durante o desenvolvimento para prover soluções mais seguras.

Neste artigo, o enfoque será a apresentação e exemplificação do documento OWASP Top Ten Mobile Risk, que elenca as dez principais ameaças inerentes a aplicações mobile, independente da plataforma para a qual esteja se desenvolvendo.

Premissas para um desenvolvimento seguro

Para desenvolver um software seguro não basta apenas conhecer a tecnologia que está sendo utilizada, não basta ser profundo conhecedor de padrões e melhores práticas no ciclo de vida de desenvolvimento de software e, não basta estar focado apenas nos requisitos elencados para o projeto.

Para desenvolver um software seguro é necessário estar focado no negócio e entender quais danos podem ser causados caso uma vulnerabilidade seja explorada com sucesso.

O objetivo do desenvolvimento de software seguro é o compromisso de manter a confidencialidade, integridade e disponibilidade da informação gerida pela solução.

Para mitigar os riscos inerentes ao negócio e as possíveis vulnerabilidades que a solução disponibilize é necessário entender o conceito de risco.

Segundo a OWASP, podemos entender como risco a combinação de fatores que ameaça o sucesso do negócio.

É importante ter em mente que uma exploração de vulnerabilidade bem sucedida pode ter um impacto muito maior que o próprio software atacado. Dependendo da natureza da solução, da vulnerabilidade e das integrações existentes, o impacto pode acarretar na violação:

◦ Do software e as informações associadas a este;

◦ Ter acesso às integrações existentes e possivelmente explorar vulnerabilidades destas integrações;

◦ Base de dados utilizada pelo software e/ou back end;

◦ Outras aplicações em ambiente compartilhado;

◦ Outros softwares ao qual o usuário interage.

Os problemas relatados até aqui são comuns a qualquer desenvolvimento de software que esteja sendo conduzido independente da plataforma que este irá operar.

Neste contexto, o objetivo deste artigo é apresentar e exemplificar as informações contidas no documento OWASP Top Ten Mobile Risk, portanto, não iremos nos aprofundar nos conceitos e técnicas de detecção de riscos.

Modelo de ameaça para ambiente mobile

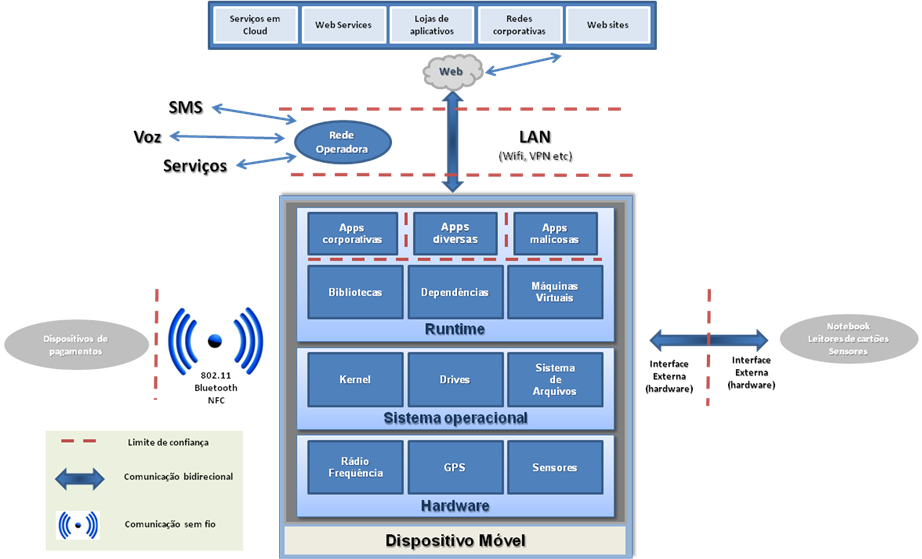

Os celulares atualmente disponibilizados no mercado possuem diferentes meios de se comunicar através de interfaces e protocolos. É muito comum referenciarmos recursos como 3G, Wifi, Bluetooth, NFC etc..

Tendo tantos canais de comunicação, assim como os serviços disponibilizados pelos sistemas operacionais mobile, cresce consideravelmente os pontos de controle a serem aplicados durante o desenvolvimento de aplicações seguras. Identificar e dimensionar estes controles tornou-se uma tarefa mais complexa e que exige cada vez mais dos arquitetos de soluções mobile.

A Figura 1 apresenta

uma visão, criada pela OWASP, de uma arquitetura mobile da atualidade onde a

vulnerabilidade pode ser explorada. ...

...