Do que se trata o artigo:

O artigo apresenta as principais razões para a adoção massiva do acesso remoto seguro nas Pequenas e Médias Empresas por meio das soluções de VPN, as características técnicas dos diferentes tipos de acessos e exemplos de produtos acessíveis a este mercado.

Em que situação o tema é útil:

Hoje a palavra de ordem é mobilidade, sejam nos negócios, nos estudos ou mesmo nos momentos de lazer. Prover acesso remoto e principalmente seguro aos diversos conteúdos disponíveis é o grande desafio para as equipes envolvidas nas áreas de Tecnologia, Comunicação e Segurança da Informação. Garantir ao mesmo tempo proteção e praticidade neste tipo de acesso pode ser um diferencial de negócio. Recursos como VPN criam a possibilidade de garantir isso através de diferentes métodos de conexão e, o que é mais interessante, a um custo acessível, inclusive para o mercado das Pequenas e Médias Empresas (PME’s).

Resumo do DevMan:

Diante deste novo cenário onde a necessidade de mobilidade atinge a todos, especialmente às organizações que atuam nos mais diversificados tipos de negócio, sendo que, ao mesmo tempo, novas ameaças proliferam na rede mundial, é fundamental que a comunicação entre os diferentes pontos de acesso sejam realizados com segurança e por que não, de forma simples. É neste ambiente caótico que soluções de VPN ganham destaque, agora também nas Pequenas e Médias Empresas (PME’s), devido ao baixo custo de sua implementação somado às atuais necessidades do mercado.

O conceito prático de uma VPN (Virtual Private Network – Rede Privada Virtual) é criar um túnel seguro virtual que permita a comunicação entre dois pontos distantes, utilizando uma infraestrutura de rede pública e não confiável. A segurança na comunicação dos dados que trafegam por esse túnel é realizada por meio do uso de criptografia entre a origem e o destino, eliminando assim os riscos de uma eventual interceptação das informações durante sua transmissão. Usando uma analogia muito empregada para explicar o conceito de um túnel VPN, é o exemplo do Eurotúnel. Imagine que você quer ir da França para a Inglaterra e para isso você utiliza um barco e navega pelo Canal da Mancha. Neste trajeto, qualquer um pode ver o seu barco, ver as pessoas que estão com você e até a roupa que você está vestindo. Não há privacidade. Agora imagine que você esteja percorrendo o mesmo trajeto, só que passando pelo Eurotúnel (uma VPN). Pelo Eurotúnel só há uma entrada e uma saída, não permitindo a interceptação de outras pessoas no meio do caminho, como também ninguém fora do túnel saberá sequer que você está passando por ali. Isso lhe dá segurança e privacidade durante todo o trajeto.

No mundo virtual, para que isso aconteça, a comunicação via VPN deve prover os seguintes requisitos básicos de segurança:

· Autenticidade: a comunicação entre os pontos de uma rede devem ser reconhecidos como autênticos por ambos os lados através da troca de chaves de criptografia, autorizando assim o recebimento e o envio de informações entre as partes. Sem a autenticidade dos dois pontos, não há garantia que o tráfego esteja sendo enviado para o destino correto;

· Confidencialidade: este requisito é visto como o principal item de uma VPN, embora todos sejam necessários para a sua completa realização. Garantir que as informações trafegadas entre os dois pontos pelo túnel de uma Rede Virtual Privada estejam realmente protegidas contra uma possível captura de pacotes no meio da transmissão é fundamental para a segurança das organizações, uma vez que estas informações passam através de uma rede pública sem proteção;

· Integridade: garantir que as informações transmitidas entre os dois pontos não sejam corrompidas e nem alteradas. Isso é muito importante, pois se as informações puderem ser capturadas durante a transmissão, além de comprometer a sua confidencialidade, elas podem também ser alteradas e enviadas erroneamente ao receptor;

· Disponibilidade: e por fim, depois de garantir estes três requisitos principais, uma VPN funcional só terá sentido se ela estiver disponível para os usuários autorizados (Autenticidade), permitindo a troca de informações segura (Confidencialidade) e validadas por ambas as partes (Integridade).

Elementos que compõem uma VPN

Para que uma VPN seja criada, além destes requisitos básicos de segurança, são necessários alguns elementos para compor fisicamente e virtualmente esta rede privada:

· Servidor VPN: para que uma conexão VPN seja criada, deve existir um servidor que autentique, criptografe e transmita as informações para o cliente. Na maioria dos casos, em redes menores, o próprio servidor de firewall é o responsável por realizar esta função. Em redes mais complexas, deve-se usar um servidor dedicado ou uma solução appliance somente para esta função;

· Cliente VPN: o cliente é aquele host que solicita uma autorização ao servidor para acessar as informações da rede. O cliente pode ser desde um simples computador de um usuário solicitando acesso a partir de qualquer ponto da Internet, como também um roteador configurado entre duas redes fisicamente identificadas;

· Túnel: é o caminho lógico por onde os dados trafegam de forma protegida em uma rede pública. Seria uma analogia para representar que este caminho só possui uma entrada e uma saída, acessíveis somente aos dois pontos previamente configurados para se comunicarem;

· Protocolos de Tunelamento: são estes os responsáveis pelo encapsulamento e o gerenciamento das conexões ativas nos túneis das VPNs;

· Rede Pública: é a Internet em si, através da infraestrutura disponibilizada pelos provedores de serviços de comunicação por meio do fornecimento dos links de comunicação.

Mesmo que a recomendação seja restringir o máximo possível a possibilidade de que a informação seja acessada por terceiros não autorizados, existem opções em que a transmissão dos dados não é criptografada por padrão. A seguir, a descrição de cada opção:

· Modo Transmissão: somente os dados são criptografados e os pacotes não sofrem alterações de tamanho;

· Modo Transporte: somente os dados são criptografados, mas pode haver mudança no tamanho dos pacotes;

· Modo Túnel Criptografado: os dados e os pacotes são criptografados e encapsulados para serem enviados no túnel estabelecido entre os dois pontos da VPN;

· Modo Túnel não Criptografado: os dados e os pacotes são encapsulados e enviados no túnel estabelecido entre os dois pontos da VPN, porém sem alterar as informações, tanto do pacote como dos dados.

A criptografia é a chave para a proteção contra o acesso não autorizado aos dados transmitidos entre os dois pontos da VPN, graças à combinação de chaves pública e privadas. A criptografia pode ser realizada de duas formas. Uma utilizando chave simétrica e outra utilizando chave assimétrica:

· Criptografia por Chave Simétrica: Utiliza uma única chave para criptografar e descriptografar, o que torna a tecnologia limitada e não tanto segura, pois, de alguma forma, a chave deve ser trocada entre o emissor e o receptor e, neste momento, pode ocorrer uma interceptação;

· Criptografia por Chave Assimétrica: Utiliza duas chaves, sendo uma pública e outra privada. Dessa forma, o emissor e o receptor possuem duas chaves cada. A pública, que pode ser divulgada, e a privada, que fica somente com o proprietário. Por exemplo, se Paulo precisa enviar uma mensagem segura para João, ele deverá realizar os seguintes passos:

1. Paulo escreve uma mensagem no seu gerenciador de e-mails e a criptografa utilizando a chave pública disponibilizada por João. A chave pública de João está disponível para qualquer pessoa;

2. Paulo então envia a mensagem através da Internet para o endereço eletrônico de João;

3. João recebe a mensagem e executa então o processo de descriptografia utilizando sua chave privada, que somente ele possui;

4. João consegue assim ler a mensagem. Para responder a mensagem de Paulo com o mesmo nível de segurança, ele utiliza então a chave pública que Paulo disponibilizou. Ao chegar a mensagem, Paulo utilizará a sua chave privada que somente ele possui.

Dessa forma, ninguém mais, senão o proprietário da chave privada, possui a condição de realizar a descriptografia da mensagem recebida. Além disso, não há troca de chaves privadas, o que impede a sua interceptação.

Os principais algoritmos utilizados para a criptografia são:

· DES (Data Encryption Standard);

· Triple-DES;

· RSA (Rivest Shamir Adleman);

· Diffie-Hellman.

Também são utilizados alguns algoritmos para garantir integridade, a saber:

· SHA-1 (Secure Hash Algorithm One);

· MD5 (Message Digest Algorithm 5).

A criptografia utilizada nas conexões VPN normalmente utiliza um dos seguintes protocolos:

· PPP, ou Protocolo Ponto a Ponto, é o responsável por transportar pacotes entre dois dispositivos de rede em uma conexão física ponto a ponto, na camada de enlace do modelo OSI (camada 2);

· PPTP, ou Protocolo de Tunelamento Ponto a Ponto, foi desenvolvido pela Microsoft em conjunto com outras empresas de tecnologia. É uma variação do protocolo PPP, muito difundida para o uso de conexões remotas. Foi um dos primeiros protocolos utilizados para a realização de conexões VPN. O PPTP encapsula pacotes PPP utilizando-se de uma versão modificada do GRE, o que torna o PPTP capaz de lidar com outros tipos de pacotes além do IP, como o IPX (Internet Packet Exchange) e o NetBEUI (Network Basic Input/Output System Extended User Interface), também baseado na camada 2 do modelo OSI (enlace);

· L2TP, ou Protocolo de Tunelamento da Camada 2, também utiliza uma variação do protocolo PPP com o extinto padrão utilizado pela CISCO, L2F (Layer 2 Forwarding). As mensagens do protocolo L2TP são de dois tipos: Mensagens de Controle, utilizadas para estabelecer e manter as conexões, e Mensagens de Dados, utilizadas para transportar informações. O L2TP realiza o encapsulamento de pacotes PPP para permitir o uso dos recursos de autenticação. Suporta também autenticação do túnel, permitindo que a autenticação seja realizada nas duas pontas;

· AH, ou Cabeçalho de Autenticação, é um protocolo utilizado para garantir a autenticidade e a integridade no pacote IP, mas sem confidencialidade durante a transmissão. O protocolo AH acrescenta ao cabeçalho do pacote IP dados de autenticação para checagem do receptor, através de uma função hash MD5 e SHA-1;

· ESP, ou na tradução mais próxima da sigla, Encapsulamento Seguro de Dados, fornece a criptografia e a autenticidade dos dados do pacote IP. O protocolo ESP trabalha tanto no modo transporte como no modo túnel. Na continuidade do artigo serão detalhados cada um destes modos;

· IPSec, ou Protocolo de Segurança da Internet, é o protocolo responsável por prover a segurança nas conexões via Internet entre diferentes hosts de uma rede privada, utilizando o mesmo padrão de comunicação. Dessa forma, dois pontos distantes podem utilizar a infraestrutura de uma rede pública (como a Internet) para transmitir de forma segura informações que devem ser acessíveis apenas para os hosts localizados em cada uma das extremidades. O IPSec trabalha na camada 3 do modelo OSI e pode utilizar em conjunto os protocolos AH (Authentication Header) e ESP (Encapsulated Security Payload). Com isso garante a autenticidade, a confidencialidade e a integridade dos dados enviados nos pacotes IP;

· SSL / TLS são abreviações em inglês que significam Camada de Conexão Segura / Segurança de Camada de Transporte. Ambos são protocolos de criptografia muito utilizados nos serviços de e-mail e navegação, permitindo que as informações enviadas pelo gerenciador de mensagens ou o browser sejam transmitidas de forma segura. O protocolo SSL / TLS oferece criptografia e autenticação no servidor através de uma sessão remota, garantindo segurança entre a comunicação do cliente com o servidor. O protocolo TLS seria a versão atualizada do protocolo SSL;

· SSH, abreviação de Secure Shell, ou na tradução aproximada do termo, pode-se entender como Sessão Segura, é ao mesmo tempo um programa como também um protocolo usado para acesso remoto protegido, que substitui o famoso Telnet, por permitir uma comunicação criptografada.

Tipos de Conexões VPN

Depois destes detalhes técnicos, pode-se identificar a finalidade da criação da VPN. Ela pode ser destinada para três finalidades:

· VPN para Intranet: também chamada de VPN Lan-to-Lan ou Site-to-Site, é utilizada para interligar duas unidades de uma mesma organização, facilitando assim a troca de informações seguras entre departamentos de uma mesma empresa fisicamente distantes. Também permite uma melhor centralização das informações, uma vez que todas as unidades filiais podem se conectar a base de dados da matriz;

· VPN para Acesso Remoto: também conhecida como VPN Client-to-Lan ou Client-to-Site, é a comunicação que permite que dispositivos móveis como notebooks ou smartphones ou mesmo desktops comuns fechem um canal de comunicação direto com a rede. Nesse caso, deve haver um gerenciamento da rede controlando os acessos simultâneos dos usuários, uma vez que a tendência deste tipo de comunicação está aumentando significativamente nas organizações devido à expansão do conceito de home-office;

· VPN para Extranet: este tipo de VPN tem como objetivo permitir a troca de informações entre diferentes organizações, como por exemplo, fornecedores, clientes ou empresas pertencentes a um mesmo grupo de sócios. Isso agiliza o processo de troca de informações entre as partes. Em muitos casos esse tipo de VPN acaba também sendo considerada uma VPN Lan-to-Lan ou Site-to-Site.

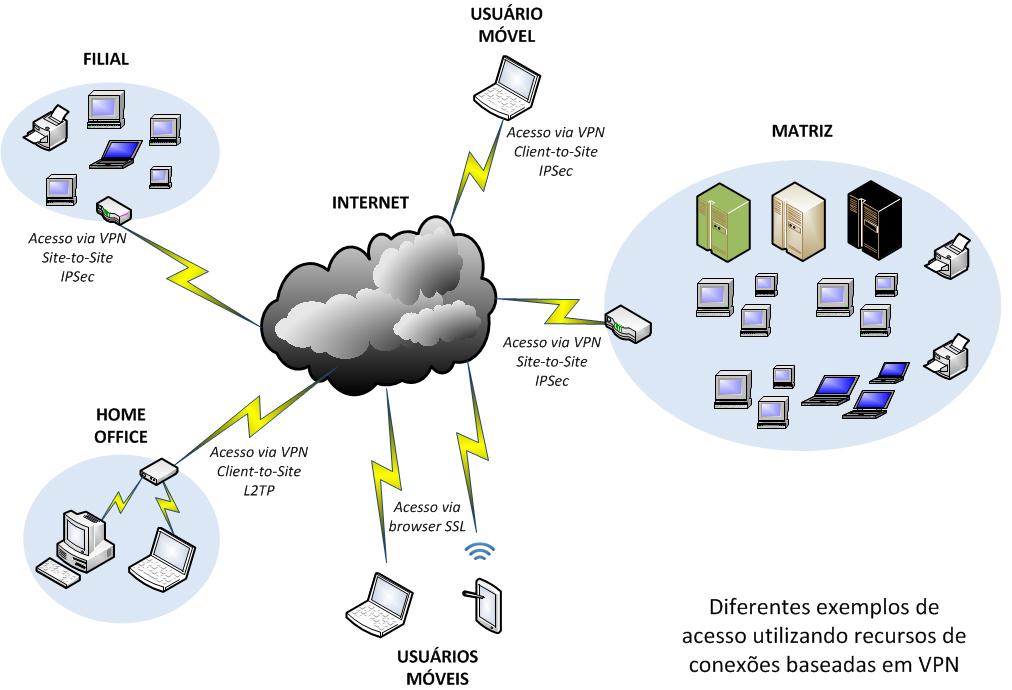

A Figura 1 apresenta alguns exemplos das diferentes formas de VPN citadas.

Figura 1. Diagrama dos diferentes tipos de VPN.

Aplicação nas Pequenas e Médias Empresas

No contexto da aplicação de VPN nas Pequenas e Médias Empresas, pode-se imaginar as seguintes situações nos respectivos cenários:

· Cenário I – A direção da empresa em que você trabalha, uma pequena metalúrgica do grande polo industrial da região da Grande São Paulo, com cerca de 200 funcionários, sendo que destes, aproximadamente 60 são usuários dos sistemas de informação, acaba de lhe informar sobre a aquisição de duas novas empresas menores no Nordeste do país, como parte de seu planejamento de expansão dos negócios. Estas empresas, cada uma com cerca de 20 usuários de sistemas, precisarão utilizar o mesmo sistema de gestão ERP utilizado em sua unidade, agora definida como a matriz da empresa. Com certeza, é inviável lançar mão de uma infraestrutura própria ou contratar um provedor de serviço para interconectar todas as três unidades, ainda mais quando estamos tratando do âmbito de uma Pequena Empresa. Então, qual seria a melhor solução?

· Cenário II - Você, gerente de TI de uma pequena empresa de logística, responsável pela gestão de cerca de 120 estações e 4 servidores, que mesmo sendo pequena tem como um de seus principais requisitos manter 24 horas no ar os seus servidores responsáveis pelo Sistema de Frotas, Monitoramento dos Caminhões, Armazenamento dos Dados, além dos serviços de Internet e e-mails. Para manter essa infraestrutura disponível a todos os usuários da empresa, você conta com um grupo de diferentes parceiros técnicos contratados que prestam serviços de suporte e manutenção em todos estes servidores. Como a empresa de logística possui acordos de confidencialidade devido à troca de informações estratégicas com seus principais clientes, é fundamental que ela garanta segurança, inclusive durante os acessos dos parceiros técnicos aos seus servidores. É essencial, por exemplo, que o DBA responsável pela manutenção do banco visualize apenas o sistema de gestão do banco de dados e nada mais. Qual a forma mais simples e eficaz para este caso, sem exceder o baixo orçamento disponível?

· Cenário III – Um escritório de advocacia e cobrança que presta serviço para a rede bancária, especializado em processos de negociação de aquisição e apreensão de veículos para pessoas físicas e jurídicas, necessita disponibilizar aos seus advogados e cobradores acesso remoto aos principais sistemas da empresa: Sistema de Cobrança, Consulta de Processos e o Serviço de FTP. Como se tratam de informações altamente confidenciais pertencentes aos bancos, estes profissionais externos que ficam alocados em diferentes escritórios e alguns em seus home-offices espalhados em todo território nacional, devem ter, além de dispositivos móveis criptografados, a garantia de acesso remoto seguro como também simplificado, uma vez que boa parte dos usuários possui pouca intimidade com esses recursos tecnológicos. O que você sugeriria?

Soluções VPN para PME’s

Bem, por mais diferente que se pareçam os cenários, existem duas coisas em comum aqui. A primeira é que todas estas organizações são PME’s, o que significa que não possuem um grande budget de investimento voltado para gastos com TI, como também não possuem grandes equipes dedicadas para estarem em diferentes pontos realizando as configurações e manutenções destas conexões de rede, bem como treinar os usuários sobre os diferentes métodos de acessos que cada um precisará ter.

A segunda coisa em comum é que, para todas as situações, pode-se fazer o uso de soluções de VPN (Virtual Private Network), voltadas especificamente para o mercado das PME’s, a custos acessíveis, de simples implementação e, principalmente, de fácil utilização para todos os usuários, onde quer que eles estejam.

É pensando nisso que alguns fabricantes internacionais de soluções de Firewall e Acesso Remoto como a SonicWALL e a Fortinet, que antes destinavam parte de seus produtos para grandes organizações, começaram a voltar os seus olhos para este imenso mercado, assim como empresas nacionais como a BRConnection e Aker Security Solutions, que já nasceram focadas em desenvolverem soluções de acesso seguro aos principais serviços de Internet e e-mails para as PME’s.

Segundo os últimos dados do SEBRAE, as PME’s representam 99,1% das empresas brasileiras. São empresas que possuem até 500 funcionários e a maioria delas depende de recursos tecnológicos. Isso graças à expansão da Internet e à queda acentuada dos preços de produtos como computadores e celulares.

Mas como estas soluções de VPN podem realmente ajudar estas organizações? A resposta é “SIMPLES”. Isso mesmo, SIMPLES. As conexões realizadas por meio dos diferentes tipos de VPN atualmente permitem que as configurações de implantação sejam executadas de forma simples, utilizando assistentes de instalação passo a passo. Os acessos realizados pelos usuários são feitos da forma mais simples possível, através do fornecimento do nome de usuário e senha no próprio browser. Permitem também o simples gerenciamento e monitoramento por parte dos administradores da solução, mesmo sem conhecimentos avançados em redes e, por fim, permitem a redução de custo com planos de licenciamento e de suporte simplificados para atender à realidade destas pequenas e médias empresas.

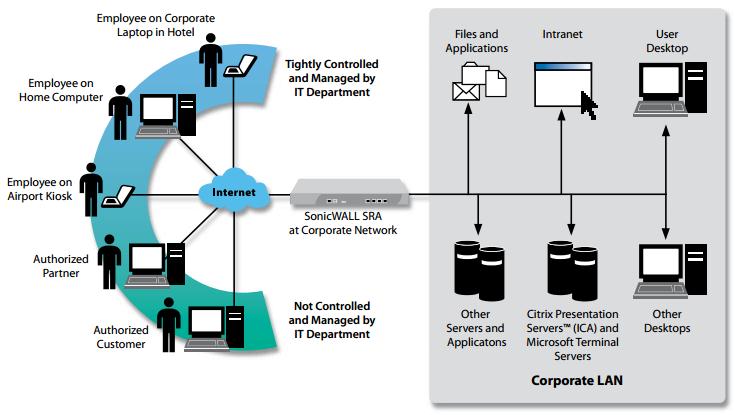

Tem-se, como exemplo, as soluções de acesso remoto SRA 1200 da SonicWALL (Figura 2) e o OMNE officeANYWHERE da BRConnection. Ambas desenvolvidas para o mercado das PME’s, com excelente relação de custo benefício e de fácil utilização, especialmente para os usuários finais.

Figura 2. Diagrama da solução SonicWALL SRA.

Estas soluções fornecem opções de conexão Lan-to-Lan e Client-to-Lan, seja entre produtos do mesmo fabricante, como também permitem a interconexão entre equipamentos distintos, devido à padronização dos protocolos de criptografia e comunicação. O recomendado é que as unidades pertencentes a uma mesma organização padronizem os seus dispositivos de conexão para VPN, facilitando assim a administração da unidade central responsável e favorecendo a redução de custos.

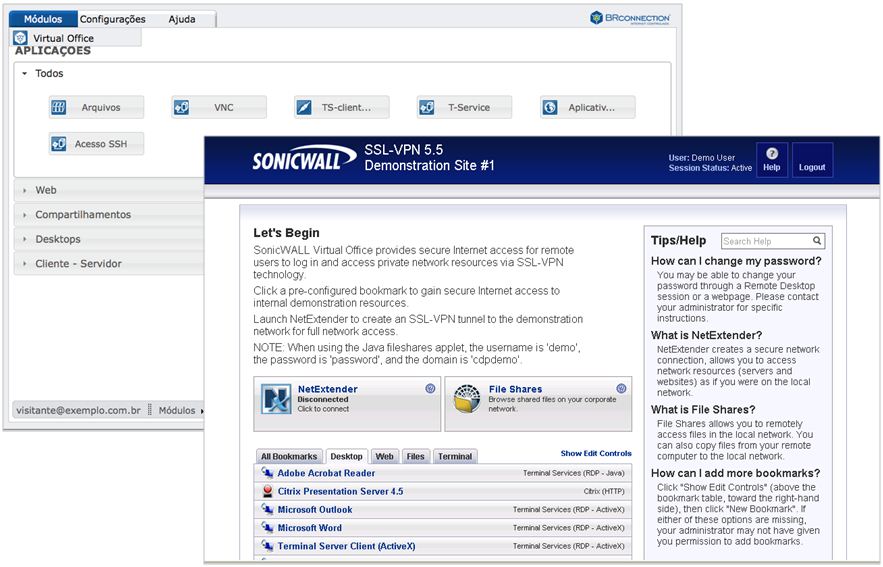

Mas o principal atrativo destas atuais soluções de VPN é a facilidade de conexão, que permite aos usuários finais uma agradável experiência na realização de acesso remoto, o que até pouco tempo atrás era sinônimo de complexidade para o usuário, como também para a equipe de suporte técnico. Hoje, com recursos como o Virtual Office, que permite aos usuários remotos acesso aos recursos de forma personalizada através de um portal acessado pelo browser, com toda a segurança de uma VPN tradicional, tanto a configuração da ferramenta como o acesso para o usuário final é simplificado ao extremo, garantindo assim a praticidade sem abrir mão da segurança (Figura 3).

Figura 3. Portais do recurso Virtual Office das soluções BRConnection e SonicWALL.

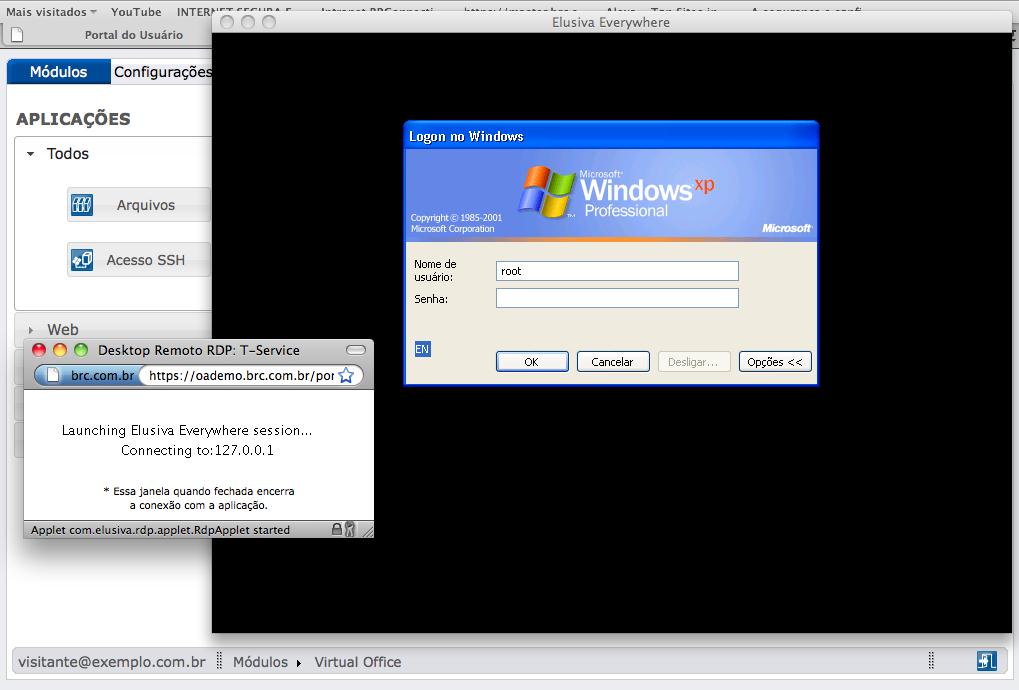

Por mais que o profissional da área de TI goste de tecnologia, com todas as suas siglas e suas inúmeras especificações técnicas, esses detalhes devem ser transparentes aos usuários comuns. Eles não querem saber como é o processo de criptografia ou muito menos como devem configurar um cliente para conexão VPN em seus computadores. O usuário comum quer apenas entrar na Internet, clicar num botão e ter acesso ao seu recurso remotamente, como no exemplo da Figura 4, onde através de um portal o usuário precisa apenas clicar no módulo que deseja trabalhar e pronto, a tela de acesso é disponibilizada sem que ele tenha conhecimento profundo de como aquele acesso chegou até ele.

Figura 4. Acesso ao Desktop Remoto com o OMNE officeANYWHERE.

Acessar um computador remotamente, um sistema de ERP ou mesmo enviar arquivos em uma área de FTP da empresa, tudo isso, para quem não é da área de tecnologia, pode mais confundir do que facilitar o trabalho. Por isso estes novos recursos podem ser o melhor argumento para um case de sucesso.

Além disso, ao escolher uma solução de VPN, deve-se lembrar de ter o fornecedor como parceiro, pois por mais simples que pareça, qualquer tecnologia pode apresentar falhas eventuais e são nestes momentos que uma sólida parceria pode livrar o profissional de TI de possíveis problemas dentro de uma empresa.

Conclusão

Como descrito no artigo, as soluções atuais para criação de uma VPN estão disponíveis a todos os tipos e tamanhos de empresas e instituições que necessitem estabelecer uma comunicação entre suas redes fisicamente separadas a longas distâncias. Por usarem a Internet como meio de transmissão, as soluções de VPN podem chegar aos pontos mais remotos, desde que possuam ao menos uma conexão de banda larga, via ADSL, cabo ou rádio. Baixo valor de investimento e simplicidade na sua utilização são os diferenciais que podem trazer inúmeros benefícios tanto para as equipes de suporte técnico responsáveis pela sua implantação como também para os usuários finais, que são as principais razões para a sua adoção nas Pequenas e Médias Empresas, uma vez que existe uma grande expansão do uso de home-office como forma de reduzir os custos e trazer melhor qualidade de vida aos colaboradores.

Por fim, foram citados alguns exemplos de soluções de VPN, mas, mais importante do que conhecer a tecnologia utilizada neste tipo de solução, é fundamental que o profissional de TI saiba argumentar com a direção sobre os reais benefícios que tal investimento pode trazer ao negócio como um todo e não somente ao departamento de TI. Com isso, todos ganham, inclusive os usuários.

Rede Nacional

de Ensino e Pesquisa

http://www.rnp.br/newsgen/9811/vpn.html

Solução de

Acesso Remoto – PME’s - SonicWALL

http://www.sonicwall.com/br/446.html

ABUSAR.org

http://www.abusar.org.br/vpn/vpnport.htm

Blogs do autor

http://abctec.blogspot.com/