Recursos especiais neste artigo:

Contém nota Quickupdate.

O Wireshark é uma ferramenta de captura de tráfego de rede sob licença GNU GPLv2 que permite visualizar das mais variadas formas os pacotes que trafegam por uma determinada interface de rede. Uma das características da ferramenta é a sua interface gráfica, que permite ao usuário visualizar e selecionar o tipo de tráfego desejado. Devido a sua eficiência e possibilidade de funcionamento em diferentes sistemas operacionais, o Wireshark se tornou o principal software do gênero. Dessa forma, este artigo tem por objetivo descrever as principais características do Wireshark, mostrar o funcionamento básico da ferramenta e fornecer exemplos sobre as diversas aplicações práticas do Wireshark.

Em que situação o tema é útil

Os pontos destacados neste

artigo serão úteis para a compreensão do funcionamento e importância dos

analisadores de pacotes, especialmente o Wireshark. Os conceitos e exemplos expostos

no texto também permitirão a familiarização teórica e prática do tema pelos

profissionais e usuários da área de infraestrutura de tecnologia da informação.

Análise do tráfego de rede com o

Wireshark

Neste artigo serão

apresentadas as principais características da ferramenta de captura de pacotes

Wireshark. Serão descritos: o funcionamento básico de um analisador de pacotes,

os três módulos principais que compõem a arquitetura do Wireshark e os

primeiros passos para o uso da ferramenta. Também será mostrado um breve

exemplo da captura de pacotes TCP e HTTP usando filtros. Por fim, serão

expostas algumas aplicações práticas em que o Wireshark pode ser utilizado com

o intuito de melhorar a gerência e administração das redes de computadores.

A rápida difusão do acesso à Internet em diversos dispositivos da rede aumenta a complexidade das atuais redes de comunicação. Consequentemente, a gerência de tais redes também se torna problemática, exigindo dos administradores o conhecimento detalhado de seu ambiente.

A própria experiência adquirida com o trabalho e o uso de ferramentas específicas auxilia a realização dessa complexa tarefa. O uso de ferramentas como Nagios e MRTG, além da possibilidade da coleta de informações utilizando o protocolo SNMP, são alguns exemplos de como a monitoração constante da rede pode ser realizada. Porém, mesmo com a monitoração permanente da rede, determinados problemas somente podem ser solucionados mediante uma investigação detalhada nos pacotes que trafegam na rede. Os analisadores de tráfego são as ferramentas responsáveis por essa investigação.

Wireshark é um software criado com esse propósito, analisar o tráfego de rede. Tais softwares também são conhecidos como analisadores de pacotes ou ainda “sniffers” de rede (ver Nota DevMan 1). Devido a sua eficiência e possibilidade de funcionamento em várias plataformas, o Wireshark se tornou o principal software do gênero.

Os principais objetivos das ferramentas que analisam o tráfego de rede são: monitorar e detectar comportamento anômalo nos diversos equipamentos que compõem uma rede de comunicação. Porém, o uso eficiente de tais ferramentas geralmente requer prática e conhecimento dos protocolos de rede, além da compreensão de como protocolos específicos são usados por diferentes aplicações. Neste artigo, será mostrado um breve histórico sobre o Wireshark, o funcionamento básico e a sua dinâmica de uso. Além disso, serão apresentados alguns exemplos de aplicações práticas dessa ferramenta, com o objetivo de melhorar a gerência e administração de redes.

A origem do termo “network sniffer” está relacionada ao termo “sniffer”, que na língua inglesa, diz respeito aos dispositivos utilizados para detectar substâncias ocultas através do odor, tais como drogas ou explosivos. O termo “network sniffer”, em inglês, significa algo como “capturador de rede”. Também é comum, por esse motivo, o uso do termo “sniffer de rede” nos países que falam a língua portuguesa.

Breve história sobre o Wireshark

No final de 1997, o estudante de ciência de computação da University of Missouri – Kansas City, Gerald Combs, trabalhava para um pequeno provedor de Internet. Problemas de rede em tais provedores eram comuns e Gerald buscava ferramentas que pudessem lhe auxiliar na resolução dos mesmos. Porém, naquela época, produtos para análise de protocolos de rede eram caros (custavam em média $1500) e não funcionavam nos sistemas operacionais de sua companhia (Solaris e Linux). Dessa forma, com o intuito de rastrear os problemas ocorridos nos sistemas e aperfeiçoar seus conhecimentos em redes de computadores, Gerald começou a escrever seu próprio analisador de tráfego de rede, batizando o software de Ethereal.

A primeira versão do Ethereal foi lançada em julho de 1998, após diversas pausas em seu desenvolvimento. O primeiro indicativo de sucesso veio alguns dias após o lançamento da ferramenta, com diversas propostas de correções e melhorias enviadas por diversos colaboradores.

Um colaborador, em especial, foi um dos grandes responsáveis por ajudar a disseminar o Ethereal. No final de 1998, Richard Sharpe, na época lecionando disciplinas de TCP/IP na Australian National University, observou que a ferramenta poderia ser de grande utilidade no ensino de tal disciplina. Assim, ele começou a implementar os protocolos de rede de seu interesse e também buscar outros colaboradores para a melhoria da ferramenta.

Já em 2006, grande parte do código fonte do Ethereal já estava sob a licença GNU/GPL e o software já era bem conhecido nas comunidades Unix e no meio acadêmico, porém alguns problemas com o registro do nome Ethereal forçaram Combs a alterar o nome para Wireshark.

Atualmente, Combs ainda mantém grande parte do código fonte do software, porém, a lista de desenvolvedores que já contribuíram com o código fonte do Wireshark já passa de 600 pessoas.

Funcionamento de um analisador de pacotes

Os analisadores de pacotes funcionam de maneira semelhante. Para melhorar a compreensão do Wireshark, a seguir será mostrada a estrutura básica de uma solução desse tipo.

Um analisador de pacote, como o Wireshark, é definido como um elemento passivo na rede. Ele observa e captura os pacotes de rede enviados e recebidos pelo computador, mas sem interagir com o ambiente, como por exemplo, enviando pacotes. Além disso, também possui a característica de armazenar ou apresentar o conteúdo desses pacotes.

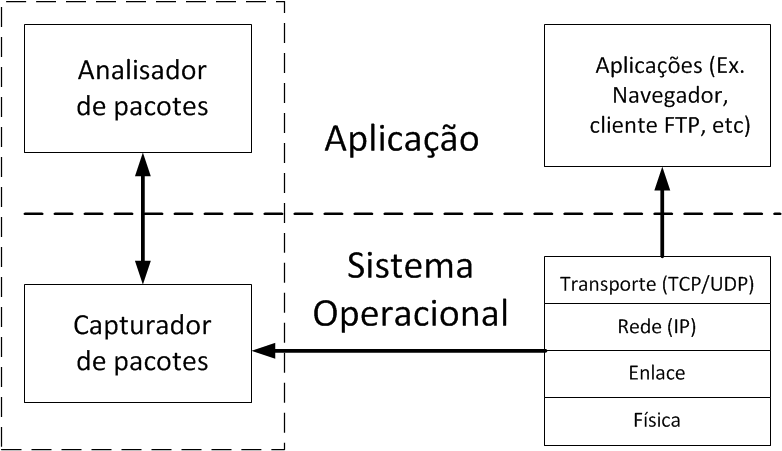

Figura 1. Estrutura básica de um analisador de pacotes.

A Figura 1 mostra a estrutura simplificada de um analisador de pacotes. Ao lado direito da figura estão os protocolos e aplicações comumente executados nos computadores. Já o analisador de pacotes está situado no lado esquerdo e é formado por dois módulos: a biblioteca de captura de pacotes e o analisador de pacotes em si.

Primeiramente o analisador de pacotes deve ser instalado no computador. O próximo passo consiste em monitorar a atividade das camadas de enlace, rede e transporte. Ou seja, algum processo de rede deve ser executado para que haja a troca de pacotes. A biblioteca de captura de pacotes é responsável por receber uma cópia de cada quadro da transmissão e enviar para o analisador de pacotes. O analisador de pacotes, por sua vez, interpreta os quadros e exibe os conteúdos dos pacotes para os usuários.

Por exemplo, vamos supor que estamos interessados em mostrar o conteúdo dos pacotes HTTP em uma determinada troca de mensagens. Após algum acesso ter sido realizado no navegador, o capturador de pacotes irá receber uma cópia dos quadros de transmissão enviados e recebidos. Assumindo que o meio físico é uma rede local, os protocolos das camadas superiores são encapsulados em um quadro Ethernet. Ou seja, até esse momento não existe a diferenciação entre os pacotes (HTTP, TCP, UDP, IP e etc.). A seguir, os quadros são enviados para o analisador de pacotes que irá interpretá-los e diferenciá-los corretamente. Em nosso caso, o analisador irá primeiramente extrair o formato do datagrama IP, depois o segmento TCP e finalmente o HTTP.

Wireshark: Arquitetura

O Wireshark é uma ferramenta de captura de tráfego de rede que permite visualizar das mais variadas formas os pacotes que trafegam por uma determinada interface de rede. Um dos pontos fortes da ferramenta é a sua interface gráfica, que permite ao usuário visualizar e selecionar o tipo de tráfego desejado. Outra característica importante reside no fato da ferramenta ser distribuída sob a licença GNU GPLv2 e poder ser alterada e expandida, por exemplo, através da introdução de novos filtros de pacotes ou do reconhecimento de novos protocolos de rede.

A versão atual estável do Wireshark é a 1.8.4 e está disponível para diversos sistemas operacionais como Microsoft Windows, Mac OS e Linux. A lista de protocolos suportados é extensa e contém protocolos como: ARP, IP, ICMP, TCP, UDP, DCCP, HTTP e FTP. Assim como protocolos de outras famílias como Novell (IPX, SPX), AppleTalk (LLAP, AARP, DDP, etc.), VoIP (SIP, H323, H245) e P2P (BitTorrent, JXTA) entre outros. A lista completa pode ser encontrada na documentação oficial do Wireshark.

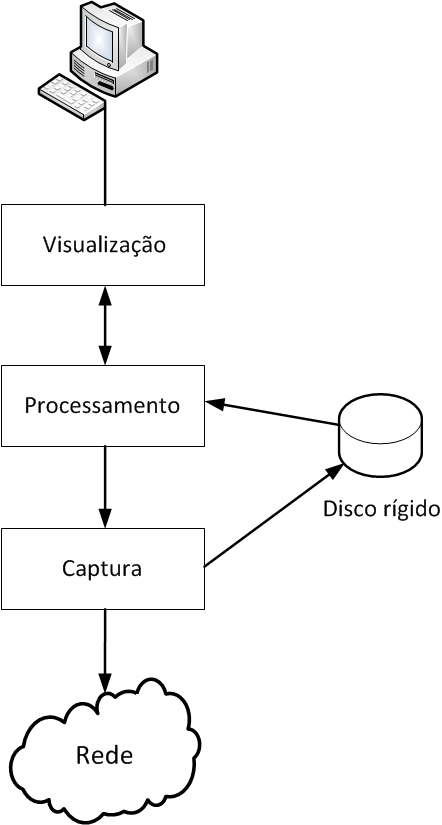

A arquitetura da ferramenta pode ser dividida em três módulos, tal como demonstrado na Figura 2. A seguir, cada um desses módulos será apresentado com mais detalhes.

Visualização

Este módulo é o responsável por toda a interface gráfica disponibilizada ao usuário. O principal objetivo do módulo é permitir o uso intuitivo da ferramenta e que a informação seja entregue ao usuário de forma legível e prática. O usuário pode escolher qual interface de rede será utilizada para capturar o tráfego e também indicar possíveis filtros de captura.

Outra funcionalidade do módulo de visualização do Wireshark é a possibilidade de escolha do modo de apresentação dos resultados obtidos com a captura dos pacotes: tempo real ou final. A principal diferença aqui está no momento em que são processados e apresentados os pacotes. Se for escolhido o modo de tempo real, os pacotes capturados serão visualizados ao mesmo tempo em que a captura está sendo realizada. Ao contrário do que acontece no modo final, onde os pacotes só vão ser processados e visualizados após a captura ser finalizada. A escolha de cada um dos modos afeta a maneira com que o módulo de processamento trabalha.

Figura 2. Arquitetura do Wireshark.

Com o Wireshark operando no modo em tempo real, conforme o módulo de processamento recebe as informações, ele também disponibiliza visualmente o conteúdo dos pacotes capturados. Os dados mostrados são os seguintes: instante em que o pacote foi capturado desde que a captura foi iniciada, IP de origem, IP de destino, protocolo do pacote e informação complementar. Para facilitar a identificação dos pacotes, dependendo do tipo de protocolo encontrado, uma cor diferente é mostrada na tela. Pacotes inválidos ou não reconhecidos também recebem uma cor que os permite distinguir facilmente dos demais.

O módulo de visualização também pode ser utilizado para a coleta de estatísticas sobre os dados coletados. Existem diversos tipos de estatísticas disponíveis, como por exemplo: o número de pacotes para um determinado destino, o número de pacotes para uma determinada origem, duração dos pacotes e etc. Além disso, os dados capturados podem ser guardados em arquivos (usualmente com a extensão *.pcap) para posteriormente serem carregados e analisados novamente.

Processamento

Este é o módulo central, responsável pelo processamento dos dados obtidos no módulo de captura. O resultado desse processamento é enviado ao módulo de visualização.

O módulo de processamento controla os processos responsáveis pela captura do tráfego de uma determinada interface, a utilização de determinados filtros e a forma como os pacotes serão analisados. Basicamente, é criado um canal de comunicação com o módulo de captura, recebendo os dados da interface alvo e os enviando ao módulo de processamento. Os dados da interface alvo são enviados ao módulo de processamento à medida que são recebidos pelo módulo de captura.

Outra funcionalidade deste módulo é relacionada à biblioteca de dissecadores (“protocol decoders” ou “dissectors”). Nessa biblioteca se encontram os dados relativos à forma com que os pacotes serão analisados. Para cada protocolo existe um dissecador específico, pois cada protocolo organiza o pacote de forma diferente. Existem dois tipos de dissecação: parcial e completa. A parcial é efetuada na primeira análise do pacote e utilizada para obter alguns dados que são enviados rapidamente ao módulo de visualização. Já a completa é realizada quando o módulo de visualização solicita que sejam entregues os dados completos de um determinado pacote.

O módulo de processamento também é responsável por manter um cache dos pacotes capturadores, para que as análises completas e filtragens por pedido de visualização sejam efetuadas de forma mais rápida e eficiente.

Captura

Este módulo é o responsável pela captura dos pacotes que trafegam pela interface de rede. Assim que o processo de captura dos pacotes é iniciado, ele recebe a informação sobre qual interface será feita a captura e qual o filtro será utilizado, se definido. A captura é realizada com o auxílio de uma biblioteca chamada de PCap (ver Nota DevMan 2), que é instalada juntamente com o Wireshark para a realização das coletas em tempo real. Após o início da captura, o módulo aguarda até receber os pacotes provenientes da biblioteca PCap. Ao recebê-los, o módulo de captura grava os pacotes em um arquivo e envia uma mensagem para o módulo de processamento, indicando que existem novos pacotes para serem processados.

É uma biblioteca de código livre que disponibiliza uma interface de programação, independente do sistema operacional, para realizar a captura de pacotes recebidos ou enviados através das interfaces de rede de um computador.

O intervalo de tempo entre a detecção da existência de novos pacotes e o envio dessa informação ao módulo de processamento deve ser curto o suficiente para tornar a captura dos pacotes aproximadamente em tempo real, mas sem prejudicar o desempenho da ferramenta.

Wireshark: Primeiros passos

Atualmente diversas distribuições Linux já acompanham versões do Wireshark ou possuem pacotes pré-compilados (Ubuntu, por exemplo). Se esse não for o seu caso, então a compilação dos pacotes deve ser realizada. Porém, como o código-fonte do Wireshark utiliza as chamadas Autotools do projeto GNU para gerar os scripts de configuração e os arquivos make, a instalação do Wireshark “manual” pode ser feita utilizando os passos: configure, make e make install.

Para os usuários do Windows, é necessário somente fazer o download do instalador e seguir as instruções. É importante lembrar que a biblioteca PCap também deve ser instalada se o usuário deseja realizar as capturas em tempo real, que é o caso desse artigo.

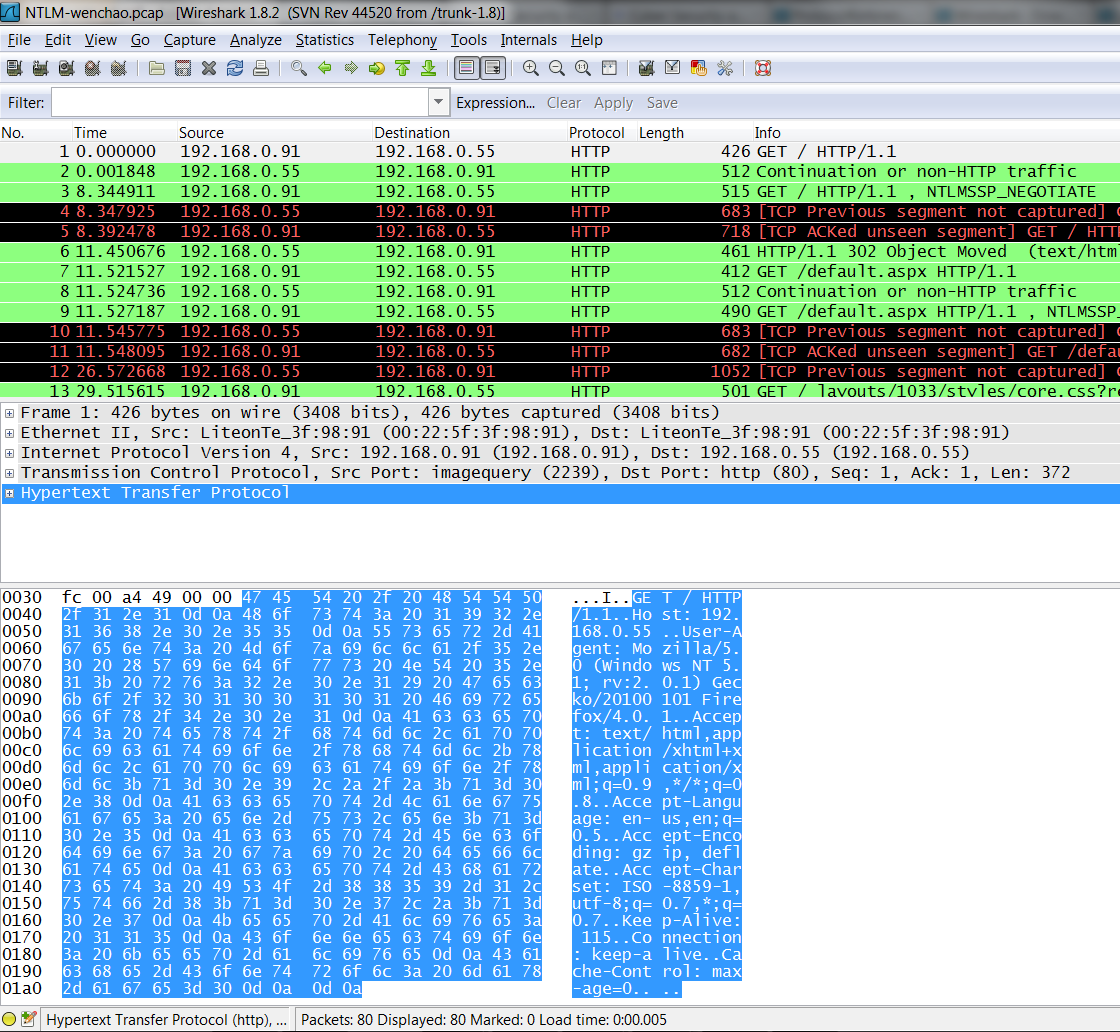

Figura 3. Wireshark – Tela inicial.

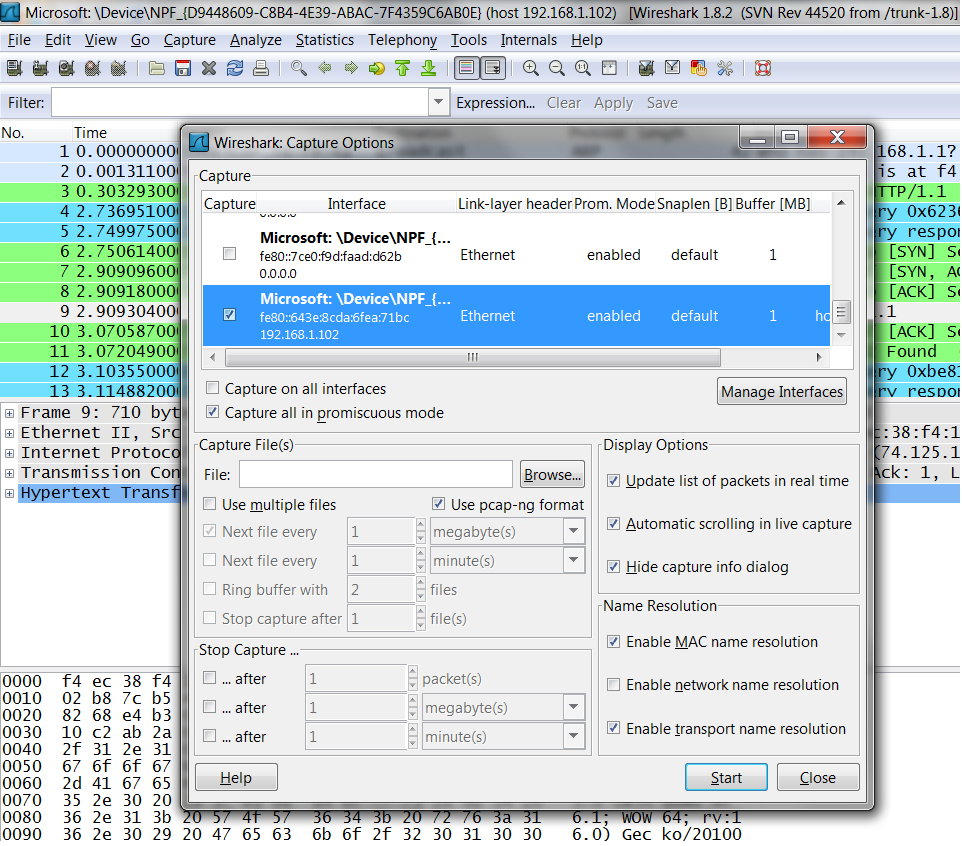

É importante destacar que qualquer captura do tráfego de rede exige duas importantes configurações: usar a placa de rede no modo promíscuo e executar o Wireshark com privilégios de administrador.

O principal objetivo do modo promíscuo é permitir que a interface de rede receba todos os pacotes que passam por ela, mesmo os que não são destinados a ela. Dessa forma, a captura de pacotes se torna mais eficiente. O próprio Wireshark, quando executado com privilégios de administrador, pode fazer a troca para esse modo (Capture -> Options -> Capture all in promiscuous mode).

A tela inicial do Wireshark, mostrada na Figura 3, é divida em sete partes:

1. Menu – Utilizado para iniciar as ações. Contém as opções: File, Edit, View, Go, Capture, Analyze, Statistics, Telephony, Tools, Internals e Help;

2. Barra de ferramentas – Fornece acesso rápido aos itens do menu usados com frequência;

3. Barra de filtros – Situada logo abaixo da barra de ferramentas. Fornece um modo rápido de filtrar as informações capturadas;

4. Lista de pacotes – Mostra um resumo de cada pacote capturado de acordo com os seguintes atributos: número, tempo, origem, destino, protocolo, tamanho e info. Cada linha representa um pacote capturado. Ao clicar nos pacotes aqui, você irá controlar o que será mostrado em outros dois painéis da tela;

5. Detalhes dos pacotes – Mostra informações detalhadas dos pacotes selecionados;

6. Bytes dos pacotes – Mostra os dados dos pacotes selecionados em formato hexadecimal;

7. Barra de status – Mostra informações detalhadas sobre os dados capturados e o status da captura.

Iniciando a captura

Para iniciar uma captura, vá até o menu Capture e clique em Interfaces. Feito isso, uma tela com a lista de interfaces irá aparecer. Selecione a(s) interface(s) desejada(s) e clique em Start.

Após a realização desses passos, se houver qualquer movimentação de pacotes na interface de rede selecionada, os pacotes irão aparecer na lista de pacotes. Para parar uma captura, vá ate o menu Capture e clique em Stop. Ou, simplesmente clique no ícone Stop na barra de ferramentas.

Como nenhum filtro foi definido, todos os pacotes trafegando pela rede foram capturados pelo Wireshark. Esse tipo de captura de pacotes, em que nenhum tipo de filtro é definido, geralmente exige muito espaço em disco, além de tempo para processar e analisar os pacotes. Em uma rede com muito tráfego, 5 minutos de captura pode representar vários gigabytes de espaço em disco e um grande trabalho para a análise dos dados.

Um tipo de filtro que auxilia a diminuir o número de pacotes apresentados para a visualização é o filtro por dispositivo ou host. Tais filtros são inseridos antes de iniciar a captura dos pacotes e podem ser muito úteis no cotidiano dos administradores de rede. Por exemplo, deseja-se analisar os pacotes que trafegam por uma determinada interface de rede, mas somente destinados para o próprio computador. Ou ainda, analisar os pacotes que trafegam em uma determinada interface de rede em um computador específico, por exemplo, um servidor que apresenta problemas de lentidão.

Este filtro é construído da seguinte forma: vá até o menu Capture e clique em Interfaces. Em seguida, uma tela com a lista de interfaces irá aparecer. Selecione a(s) interface(s) desejada(s) e clique em Options, quando uma tela semelhante à Figura 4 será exibida. Toda a customização da captura dos pacotes pode ser encontrada aqui. Um arquivo externo, por exemplo, simulando uma captura, pode ser carregado e analisado. Outra opção interessante que pode ser definida é o critério de parada da captura. Os critérios incluem número de pacotes, tamanho e tempo. Além disso, opções de visualizações como a atualização dos pacotes em tempo real e o recurso da barra de rolagem acompanhar a captura automaticamente também são apresentados.

Para configurar os filtros, dê um clique duplo na interface escolhida e uma nova janela será apresentada.

Figura 4. Wireshark – Opções

Nessa nova janela existe um campo chamado Capture Filter. Escreva host x.x.x.x, onde x.x.x.x é o número IP que você deseja filtrar. Ao iniciar a captura, somente serão mostrados os pacotes enviados por esse IP ou com destino a esse IP.

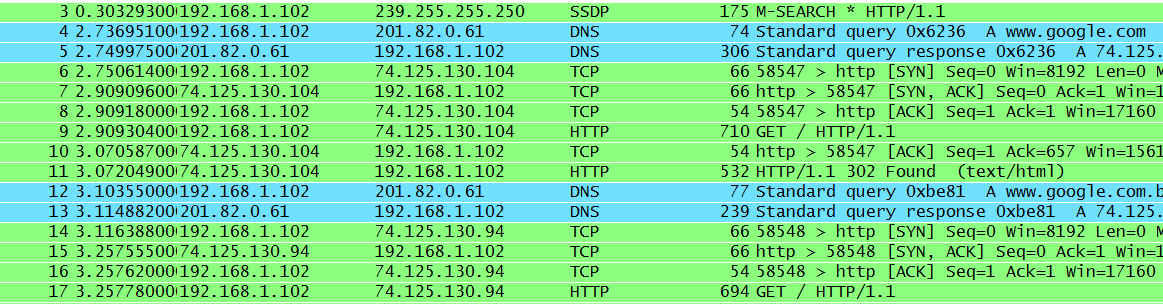

Um experimento prático pode ser realizado utilizando esse filtro. Sendo assim, crie um filtro direcionado para o seu próprio computador, feche as suas conexões de rede (navegadores, chats e etc.) e inicie a captura. Depois disso, abra o navegador e acesse www.google.com.br. O resultado pode ser visto na Figura 5. Toda a sequência dos pacotes até a exibição da página requisitada pode ser visualizada no Wireshark.

O pacote número 4 corresponde a um pedido do meu computador (192.168.1.102) ao servidor DNS (201.82.0.61) para a resolução do nome www.google.com.br. O pacote número 5 é a resposta do servidor DNS endereçada para o meu computador.

Figura 5. Wireshark – Captura utilizando filtros.

Os próximos três pacotes (6, 7 e 8) são relacionados ao handshake de três vias do TCP. Primeiramente o pedido de conexão (SYN) de minha máquina, seguido da resposta do servidor do Google (SYN ACK) e por fim o ACK de minha máquina, endereçado para o servidor. Somente após esses passos é que a página HTTP é descarregada em meu computador. Esse processo é descrito nos pacotes 9 e 11 com a solicitação de recurso (GET) e a resposta do servidor, devolvendo o conteúdo do site www.google.com.br.

Esse pequeno exemplo mostra como o Wireshark, quando utilizado corretamente, pode ser útil para a administração de redes. Em nosso caso, a página foi carregada com sucesso, porém um erro no decorrer do processo seria capturado pelo Wireshark e as informações fornecidas pela ferramenta poderiam ser valiosas para o tratamento de tal erro. Com o Wireshark seria possível encontrar em qual protocolo o erro aconteceu. O problema foi no servidor DNS? No estabelecimento da conexão TCP ou na obtenção da página HTTP?

Aplicações práticas

Conforme discutido anteriormente, além da monitoração local, o Wireshark pode ser utilizado para a detecção de problemas de rede. Nesta seção serão mostradas algumas aplicações práticas da ferramenta estudada.

Problemas de rede

Problemas de desempenho são recorrentes para quem trabalha com administração de redes. Porém, descobrir a causa-raiz de tais problemas geralmente demanda muito tempo e esforço. O Wireshark pode ser utilizado para auxiliar a investigação de problemas desse tipo.

A grande vantagem do Wireshark nesse caso reside no fato de seu processamento mostrar a monitoração em tempo real e em diferentes protocolos. Qualquer comportamento anômalo nos pacotes pode ser notado na visualização proporcionada pela ferramenta. As estatísticas embutidas no programa também são úteis para desvendar possíveis gargalos na rede. Estatísticas como o resumo das trocas de mensagens (Statistics -> Conversations), gráfico do tempo total de ida e volta dos pacotes (Statistics - TCP Stream Graph -> Round Trip Time Graph) e a distribuição de carga dos servidores HTTP (Statistics -> HTTP -> Load distribution) ajudam a reconstruir o cenário da rede para a realização de análises mais profundas.

Situações como equipamentos mal configurados, monitoração de serviços de telefonia pela Internet (VoIP), configuração de DNS e resposta de servidores de e-mails são casos clássicos e bem documentados da aplicação do Wireshark.

Análise de segurança

Uma preocupação recorrente nas redes de computadores é a segurança da informação. O uso de firewalls, definição de políticas, implementação de controles de acesso, criptografia e utilização de túneis seguros (redes privadas virtuais) nem sempre significa que a organização está segura e ficará ausente de vulnerabilidades e ataques em seu perímetro.

O Wireshark pode ser utilizado para auxiliar nas análises de segurança em dispositivos da rede. Um exemplo de análise que pode ser feita é a busca por senhas fracas ou identificação de servidores sem autenticação segura. O Wireshark possui uma funcionalidade chamada Follow TCP Stream (botão direito no pacote -> Follow TCP Stream), que mostra o conteúdo completo de uma troca de mensagens TCP. Usando esse recurso, o conteúdo dos pacotes pode ser lido e eventualmente senhas em claro (não cifradas) podem ser descobertas. O Wireshark também pode capturar pacotes cifrados, porém, tais pacotes serão inteligíveis para o usuário, mesmo com o recurso Follow TCP Stream.

É muito importante deixar claro que a captura de pacotes destinados a outras máquinas ou outras pessoas é uma forma de invasão de privacidade, o que em muitos casos pode ser algo ilegal. Busque sempre a aprovação antes de realizar esse tipo de análise. Um profissional ético deve sempre conhecer os limites entre a análise de rede e a violação da privacidade dos usuários envolvidos.

Outro exemplo da aplicação do Wireshark na análise de segurança é a detecção de códigos maliciosos. Antivírus são os responsáveis pela detecção e remoção de arquivos maliciosos, porém em muitas vezes o antivírus não está atualizado ou não consegue, por algum motivo, detectar o arquivo que está causando problemas. Um sintoma clássico é a lentidão da máquina alvo.

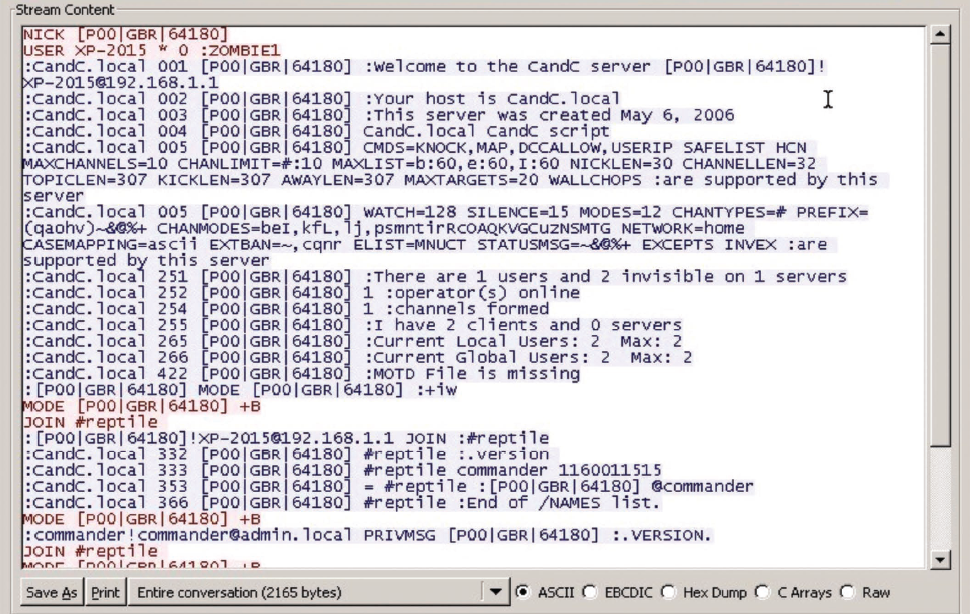

Se o arquivo contendo o código malicioso tenta se comunicar usando a rede, o Wireshark pode ser utilizado para identificar essa comunicação. Por exemplo, a máquina alvo pode estar enviando pacotes para alvos suspeitos e usando portas suspeitas. Nesse caso é importante olhar para os pacotes referentes aos protocolos DNS, HTTP (existe algum pedido GET para servidores não conhecidos?) e também usar o TCP Follow Stream para remontar a troca de mensagens TCP. Um exemplo de troca de mensagens entre um alvo infectado com um bot e um servidor de controle pode ser visto na Figura 6.

Figura 6. Wireshark – Conteúdo da troca de mensagens entre uma máquina infectada e um servidor BOT. Extraído de “Security Analysis with Wireshark”.

Conclusões

O Wireshark é uma ferramenta valiosa para a gerência de redes, seja na monitoração do ambiente ou na análise minuciosa de problemas. Além disso, a observação da sequência de mensagens trocadas entre os envolvidos e os detalhes da operação dos protocolos também contribui para melhorar a compreensão dos protocolos de redes. Muitas vezes nos esquecemos dos fundamentos relacionados aos elementos que compõem uma rede. A resposta para os problemas pode residir na compreensão correta desses fundamentos e o Wireshark, a partir da captura e visualização dos pacotes, fornece subsídios para isso.

O artigo mostrou somente uma pequena parte de uma área que está em plena expansão. A fundação Wireshark University foi criada com o intuito de orientar os profissionais de TI sobre a importância da ferramenta. Além disso, a fundação também gerencia a distribuição de certificações sobre o software, chamadas de Wireshark Certified Network Analyst (WCNA), e publica livros e artigos sobre o assunto. Outras referências sobre o assunto desvinculadas a Wireshark University também podem ser encontradas, seja por meio de livros ou artigos.

De uma forma geral, a busca pela gerência de redes eficiente e segura exige mecanismos que envolvem o conhecimento dos protocolos de rede, do ambiente e ferramentas para auxiliar esses processos. Neste contexto, o Wireshark pode trazer inúmeros benefícios para seus usuários.

Site do Wireshark

http://www.wireshark.org/

Wireshark User’s Guide

http://www.wireshark.org/docs/wsug_html_chunked/

Artigo “Security analysis with Wireshark”,

escrito por Russ McRee

http://holisticinfosec.org/toolsmith/docs/november2006.pdf

Artigo “Evaluation of the Capabilities of

WireShark as a tool for Intrusion Detection” escrito por Usha Banerjee,

Ashutosh Vashishtha e Mukul Saxena

http://www.ijcaonline.org/volume6/number7/pxc3871427.pdf

Dissertação de mestrado “Wireshark para

sistemas distribuídos” escrito por Nuno Miguel Galego Farruca

http://hdl.handle.net/10362/2288

Livro “Redes de Computadores” escrito por

Andrew Tanenbaum

Editora Elsevier, 4.ª

edição, 2003