Recursos especiais neste artigo:

Contém nota Quickupdate.

Nos últimos anos temos acompanhado um aumento expressivo no número de incidentes de segurança da informação causados por perda ou roubo de equipamentos que contêm informações confidenciais de grandes organizações públicas e privadas, como também incidentes com pessoas comuns que armazenam informações vitais em um disco rígido sem qualquer preocupação ou consciência dos riscos aos quais ela se expõe. Mais do que nos proteger contra furtos, devemos nos preocupar com as consequências que a perda ou um acesso não autorizado a estes equipamentos podem nos causar. O prejuízo pode ser imensurável e irrecuperável. É sobre isso que abordaremos neste artigo.

Em que

situação o tema é útil

Com a

crescente adoção de dispositivos móveis pelas organizações, um novo conceito

foi desenvolvido: a Consumerização. Esta prática permite que funcionários

tragam seus próprios dispositivos móveis para uso dentro da empresa, utilizando

os recursos da rede e, o que é mais preocupante, transportando informações

sensíveis e estratégicas, sem qualquer controle por parte dos departamentos de

TI da maioria das organizações, especialmente no Brasil. Como este é um caminho

sem volta, é necessário prover soluções que mitiguem os riscos de vazamento de

informações ocasionados pela perda ou pelo furto destes dispositivos móveis.

Criptografia é a arte ou a ciência de transmitir mensagens em código, de modo que somente o emissor e o receptor específico possuam as condições ou o entendimento necessário para traduzir o código criado em uma informação compreensível. O termo em si surgiu da fusão das palavras gregas “kryptós” e “gráphein”, que significam algo como “oculto” e “escrever”.

Esta técnica é tão segura que se a informação codificada passar pelas mãos de uma pessoa que não seja o seu destinatário original, ela se manterá incompreensível a este, garantindo assim a restrição da mensagem a um grupo específico de pessoas.

A criptografia, por mais que seja um assunto muito abordado recentemente, tem na verdade sua origem registrada séculos atrás, como na técnica usada nos hieróglifos encontrados em diversos monumentos, especialmente nas pirâmides do Antigo Império do Egito. Há mais de 4.000 anos, esta escrita foi utilizada pelos egípcios para transmitir mensagens ocultas, assim como por outros povos, que utilizaram técnicas semelhantes para manter a mensagem restrita a um grupo específico em seus impérios.

A criptografia também foi amplamente utilizada pelos impérios grego e romano, chegando à era moderna como um diferencial para vencer batalhas na Segunda Guerra Mundial, com a máquina alemã chamada Enigma.

A partir de 1930 esta máquina eletromecânica passou a ser muito utilizada pelas forças militares da Alemanha nazista com o objetivo de codificar mensagens de conteúdo secreto, especialmente referentes à movimentação estratégica das tropas e planos de ataques. A decodificação da criptografia deste equipamento sempre foi um dos grandes entraves das Forças Aliadas (Inglaterra e França). Somente após o auxílio de um grupo de cientistas poloneses que fugiam dos horrores da guerra em seu país é que os Aliados obtiveram a decodificação destas máquinas. Assim, todas as mensagens das tropas alemãs interceptadas eram compreendidas de forma bem discreta, a fim de não levantar suspeitas por parte dos nazistas. A perda desta codificação foi um dos grandes trunfos que levaram os Aliados a derrotarem a supremacia de Hitler.

O que mudou de lá para cá foi a forma como empregamos a lógica da codificação. Se antes uma máquina eletromecânica como o Enigma nos auxiliava a criar e decodificar estas informações, hoje os sistemas computacionais elevaram esta capacidade ao extremo, de forma a impossibilitar a decodificação de determinados códigos sem a inserção da chave que realize a descriptografia, diferentemente do que aconteceu na Segunda Guerra.

Com base neste conceito, apresentaremos aqui dois excelentes sistemas de criptografia para atender desde as necessidades de proteção do usuário doméstico até os grandes usuários corporativos.

Tudo se compra, menos os seus dados!

Nestes últimos cinco anos, tivemos notícias bastante interessantes e até mesmo preocupantes referentes a roubo de equipamentos de informática e a vazamento de informações, que chamaram relativa atenção da mídia tradicional como também dos especialistas de tecnologia e segurança da informação. Um exemplo foi o caso do furto de dois notebooks e de um disco rígido da Petrobras contendo informações estratégicas sobre as atividades da corporação, sem qualquer proteção contra acesso não autorizado aos dados.

Outro caso similar aconteceu com a NASA, que teve um de seus notebooks furtados dentro de suas dependências. Este continha algoritmos para controle da Estação Espacial Internacional sem qualquer sistema de criptografia, dando livre acesso aos códigos a qualquer usuário. E este não foi um caso isolado, pois, segundo dados da própria Agência Espacial Americana, entre os anos de 2009 a 2011 foram roubados 48 notebooks.

Para mostrar que isso não acontece somente com grandes corporações, temos o recente e famoso caso da atriz Carolina Dieckmann, que teve diversas fotos íntimas divulgadas na Internet. Até a identificação dos reais autores e da origem da invasão que se deu por e-mail, a suspeita recaia na empresa de manutenção que havia recebido o equipamento semanas antes para realizar o seu conserto.

Por outro lado, temos um exemplo oposto de como a criptografia pode proteger com total segurança as suas informações. No caso da Operação Satiagraha, deflagrada pela Polícia Federal em 2008, foram apreendidos computadores e discos rígidos pertencentes ao banqueiro Daniel Dantas. Ao tentarem acessar os dados para coleta de provas contra o banqueiro, os peritos encontraram um sofisticado sistema de criptografia que impediu completamente o acesso. Mesmo com o apoio de peritos americanos do FBI, as informações continuam invioláveis até hoje, de modo que somente o usuário, no caso, Daniel Dantas, tem o poder de liberar o acesso por meio de suas chaves de criptografia.

Dessa forma, vemos que estas notícias nos dão argumentos suficientes para trabalhar em diversos temas, como Backup, Criptografia, Segurança Física, Controle de Acesso e Políticas de Segurança. Como pode ser visto no título deste artigo, focaremos no tema Criptografia, por ser um assunto muito debatido em teoria e pouco aplicado na prática dentro das organizações e também na nossa rotina de vida pessoal.

Interpretação técnica dos fatos

Com base nestas notícias, o que podemos concluir? Que a criptografia ainda é um assunto mal compreendido e mal aplicado! Uma grande empresa estatal que trata de assuntos estratégicos e de segurança nacional não possui uma política para proteger dispositivos móveis e muito menos para transportá-los de forma segura. Outra notícia nos mostra que o maior celeiro de estudiosos científicos, responsáveis por tratar dos assuntos mais complexos do universo, não tem conhecimento suficiente para adquirir um sistema de proteção de seus próprios equipamentos.

Também temos o caso da atriz que não tomou as devidas precauções e dos advogados mal informados que sequer sabiam por onde as fotos comprometedoras haviam vazado. Fechando o ciclo de notícias, vemos a dificuldade dos peritos em coletar informações e compreender o sistema de criptografia utilizado pelo banqueiro Daniel Dantas, que mesmo não sendo um especialista em tecnologia, adotou as práticas recomendadas, provavelmente orientado por alguém com conhecimento na área de segurança de informação.

Tais matérias e as situações descritas em cada uma delas servem de embasamento para nosso estudo, nos permitindo avaliar a extrema necessidade de adotarmos sistemas de proteção contra acessos não autorizados às informações. Em todos os casos, a maior preocupação não era com o ativo físico, o equipamento em si, mas com as informações armazenadas que acabaram sendo perdidas.

Usemos como exemplo os casos da Petrobras e da NASA. Ambas as organizações possuem em mãos todos os recursos necessários para a realização de suas atividades, recursos estes que agregam tecnologias de ponta. As duas organizações possuem inúmeros procedimentos para garantir a segurança de suas operações, como também de seus colaboradores, uma vez que ambas tratam de questões de vital importância econômica e de segurança nacional. Seus colaboradores diretos e indiretos (prestadores de serviço terceirizado, fornecedores) passam por rigorosos processos de seleção e de capacitação técnica para exercerem as atividades específicas de cada negócio e, dando suporte a tudo isso, ambas possuem uma avançada infraestrutura de TI, incluindo alguns dos supercomputadores mais rápidos em operação no mundo.

Porém, em meio a tudo isso, nem a Petrobras e nem a NASA puderam evitar o extravio de informações altamente confidenciais e de suma importância para as suas atividades. E, como vimos, isso aconteceu não pelo fato de serem alvos de hackers com elevados conhecimentos técnicos para burlar firewalls e todos os sistemas de segurança online. Para obter acesso a estas informações, bastou um pouco de astúcia para colocar o notebook debaixo do braço e apertar o botão Power. No máximo, bastaria retirar o disco do notebook e conectá-lo a outro computador para ter este acesso. Simples assim!

A falha aqui não é de tecnologia, mas de processos e pessoas. A tecnologia de criptografia está disponível a custos acessíveis para organizações de qualquer tamanho, inclusive com proteção apropriada até para um simples usuário doméstico, sem contar com opções Open Source, como mostraremos mais adiante. O que faltou aqui foram processos, incluindo políticas de segurança, termos de responsabilidade e, principalmente, capacitação e conscientização dos colaboradores, pois qualquer pessoa bem orientada de uma forma ou de outra procuraria garantir a proteção das informações sobre sua responsabilidade.

Outro fato que nos mostra a falta de orientação adequada é o que ocorreu com a atriz Carolina Dieckmann. Hoje sabemos que o vazamento das fotos se deu pelo acesso não autorizado à conta de e-mail da atriz, que por descuido acabou deixando nos Itens Enviados do serviço de e-mail as fotos comprometedoras que a levaram a esse constrangimento nacional. Até chegarem a esta conclusão, toda a suspeita do vazamento recaiu sobre a empresa que realizou a manutenção do notebook semanas antes da divulgação das fotos.

É neste ponto que gostaríamos de chamar a atenção dos leitores. Como alguém envia um notebook contendo fotos de cunho íntimo, sem falar nas outras informações confidenciais que deveriam estar armazenadas no dispositivo (como mensagens de e-mail, informações financeiras, contratuais, etc.) a uma empresa especializada em manutenção de equipamentos de informática e não se preocupa que alguma pessoa tenha este acesso, mesmo que “sem querer”? Pior, como ela transitava despreocupadamente com este dispositivo móvel contendo estas informações sem qualquer proteção além de sua senha de login?

Muito provavelmente ela não sairia na rua com um envelope lacrado dentro de sua bolsa contendo todas aquelas fotos ou muito menos despacharia este envelope via serviço de correio, pois no mínimo haveria um entendimento de que a qualquer momento sua bolsa poderia ser roubada ou que o envelope poderia ser extraviado e aberto por qualquer curioso. Ela correu este risco porque não teve orientação adequada para operar um simples notebook, e observe que não estamos falando de conhecimentos básicos de informática para ligar, desligar, fazer uso de editores de texto, planilhas ou acessar a Internet. Estamos nos referindo a algo totalmente obscuro aos usuários comuns, que é a questão da segurança da informação.

Ao contrário do que muitos pensam, segurança da informação não trata apenas de tecnologia como antivírus, firewall, backup ou criptografia. Antes de pensar em utilizar uma dessas ferramentas, a pessoa deve entender o porquê ela deve se proteger e quais são os riscos, para somente em seguida saber que proteção usar e como usar. No caso da atriz, este notebook deveria estar criptografado para evitar a possibilidade de que um funcionário da empresa de manutenção ou mesmo um ladrão que tivesse furtado o equipamento conseguisse abrir o conteúdo dos arquivos. Mas como vimos, se nem mesmo cientistas da NASA atentaram para este fato, o que esperar do usuário comum?

Depende. Se este usuário comum for um banqueiro que sabe o valor de suas informações, certamente ele procurará alguma solução para sua proteção. É o famoso caso do banqueiro Daniel Dantas, que segundo a assessoria de seu banco Opportunity decidiu fazer uso de sistemas de criptografia na troca de mensagens por e-mail, como também no armazenamento das informações confidenciais em seus notebooks e discos externos por suspeitarem de espionagem de seus concorrentes. O mais curioso é que nesse caso ambos os softwares utilizados eram gratuitos, que como vimos funcionam muito bem.

Com a deflagração da Operação Satiagraha pela Polícia Federal em 2008, foram encontrados atrás de uma parede falsa alguns HDs que poderiam conter informações comprometedoras de todas as atividades ilegais do banqueiro que estavam sendo investigadas.

Foram apreendidos seis HDs e um notebook para passarem por uma perícia no Instituto Nacional de Criminalística (INC), porém, para “surpresa” dos peritos, todos os equipamentos estavam criptografados. Na esperança de terem acesso a estas preciosas informações do banqueiro, os HDs e o notebook foram enviados para os Estados Unidos, onde passaram por uma avaliação técnica do FBI. O resultado da análise: passados dois anos desde a apreensão, não foi possível quebrar o sistema de criptografia de nenhuma unidade.

O desconhecimento deste tipo de proteção era tão latente que, segundo notícias, os peritos do IPC afirmavam que se tratava de um novo sistema de proteção no Brasil, sendo que o conceito de criptografia utilizado por estes programas já estava à disposição no mercado há muito tempo. Na época, ambos os programas utilizados estavam disponíveis na Internet gratuitamente, entre eles o antigo sistema de criptografia criado por Philip Zimmermann em 1991 chamado PGP (Pretty Good Privacy). Este tinha como objetivo criar uma forma de proteção na troca de mensagens por e-mail. Atualmente está disponível somente em versões pagas, sob o licenciamento da Symantec.

O outro sistema denominado como TrueCrypt ainda permanece gratuito (ver seção Links), permitindo que qualquer pessoa possa realizar a criptografia de unidades de discos fixos, como HDs de desktops e notebooks, assim como unidades removíveis, como pen-drives, memory cards e discos externos conectados via USB.

Como me proteger? Por onde começar?

Por que um banqueiro, não sendo especialista em Tecnologia e Segurança da Informação, tomou todos os cuidados necessários para não ter suas informações vazadas, ao passo que cientistas com alto grau de formação nas áreas de exatas ainda não se deram conta de tal sistema de criptografia? A resposta é porque ele soube entender que a informação é um ativo tão valioso quanto ouro e que, como tal, deve ser guardada dentro de um cofre, por medida de segurança.

Entender que a informação é um ativo de valor igual ou até superior em relação a muitos metais preciosos e saber identificá-los dentre essa enorme quantidade de dados que manipulamos, são os primeiros passos para garantir a sua proteção. Com isso podemos definir quais informações serão consideradas públicas ou restritas. Isso é parte da Classificação da Informação.

O segundo passo é garantir a sua preservação, armazenando cópias das informações que foram classificadas como objeto de valor ao usuário. O uso de soluções de backup se faz necessário, porém somente possuir um programa de backup não é o suficiente. É preciso haver uma política de backup, o que significa que você deve criar uma rotina diária, semanal ou mensal, mas que deve ser seguida à risca. Além disso, é primordial armazenar em segurança o dispositivo que contém o backup, pois de nada adianta deixar o backup ao lado do computador que contém os mesmos dados. Se alguém invadir a sala ou se o ambiente pegar fogo, perde-se tudo.

Terceiro e último passo, criptografe suas unidades de armazenamento, estejam elas em desktops, notebooks, pen-drives, discos externos ou até mesmo em tablets. Guarde com segurança as chaves e as senhas geradas e durma tranquilo.

Qual a melhor solução? Como fazer na prática?

Há inúmeras soluções disponíveis no mercado, sejam elas proprietárias, sejam no modelo Open Source. Como o nosso foco aqui é a criptografia de unidades de armazenamento, veremos duas excelentes opções: uma voltada para o mercado corporativo e outra para usuários domésticos.

Para o mercado corporativo, a solução Cryptzone é umas das mais conhecidas e utilizadas atualmente, pela sua integração com Active Directory em ambientes gerenciados por servidores Microsoft, permitindo a gestão remota de todos os dispositivos criptografados entre eles notebooks, tablets, pen-drives e discos externos. Já para o uso doméstico, a indicação é o software Open Source TrueCrypt, o mesmo que impediu o acesso aos discos apreendidos na Operação Satiagraha pelos peritos do IPC e pelo FBI.

É compreensível que para muitos usuários comuns, o processo de criptografia possa parecer complexo, pois ele exige conhecimentos intermediários em informática, porém para os leitores da Infra Magazine pressupõe-se que qualquer uma das soluções é de fácil compreensão, ainda mais tendo todo o apoio da documentação oficial do produto presente no website de cada distribuição.

Por mais que tenhamos citado o Cryptzone para usuários corporativos e o TrueCrypt para usuários domésticos, ambas as soluções podem ser implantadas em qualquer cenário. O que os difere é a gestão do produto, pois enquanto o Cryptzone permite a centralização da administração de todos dispositivos criptografados por meio de um Console, o TrueCrypt só pode ser administrado localmente em cada dispositivo. Isso é muito importante, pois imagine a dificuldade de um departamento de TI para dar suporte a 10, 20, 50 ou 100 diferentes dispositivos móveis de usuários espalhados por diversas localidades, ainda mais tendo que se responsabilizar pelas chaves de criptografia ou reset de senhas perdidas de cada equipamento.

Cryptzone

A Cryptzone é uma empresa mundialmente conhecida pelo seu portfólio de soluções de DLP (Data Leak Prevention / Prevenção de Vazamento de Dados), e todos os seus produtos podem ser adquiridos em módulos, como a solução para proteção de servidores, desktops, notebooks (Secured eDevice), discos (Secured eDisk), mídias removíveis (Secured eUSB), troca de mensagens por e-mail (Secured eMail), arquivos armazenados em servidores (Secured eFiles) e até para a plataforma Microsoft SharePoint (Secured eCollaboration).

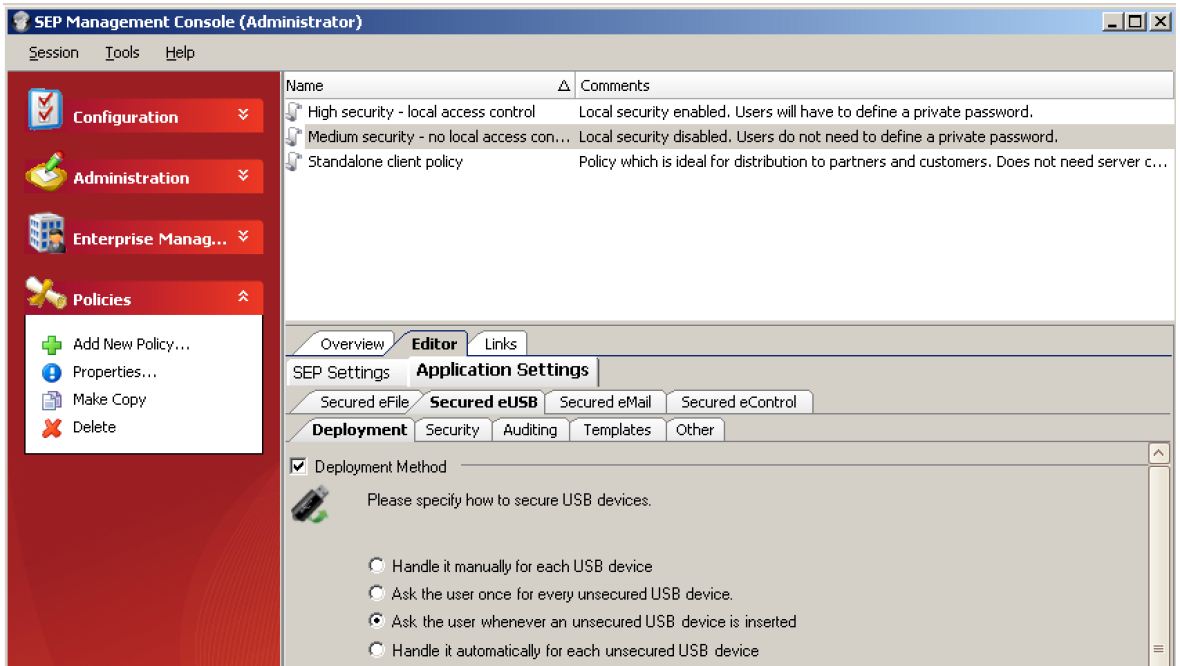

Figura 1. Console de Administração do Cryptzone (SEP).

Todas as soluções são gerenciadas por meio de um console central chamado de SEP (Simple Encryption Platform/Plataforma de Criptografia Simples), sendo totalmente integrado ao ambiente Active Directory da Microsoft. Na Figura 1 temos a sua tela de administração.

Apesar da quantidade diversificada de soluções para a proteção básica de notebooks, podemos utilizar o Secured eDisk para ter uma proteção completa de todo o disco fixo presente em desktops, servidores e notebooks, assim como em mídias removíveis. O que o difere de outros módulos específicos são algumas funcionalidades que complementam a gestão, incluindo monitoramento do uso dos dispositivos e outras funções avançadas.

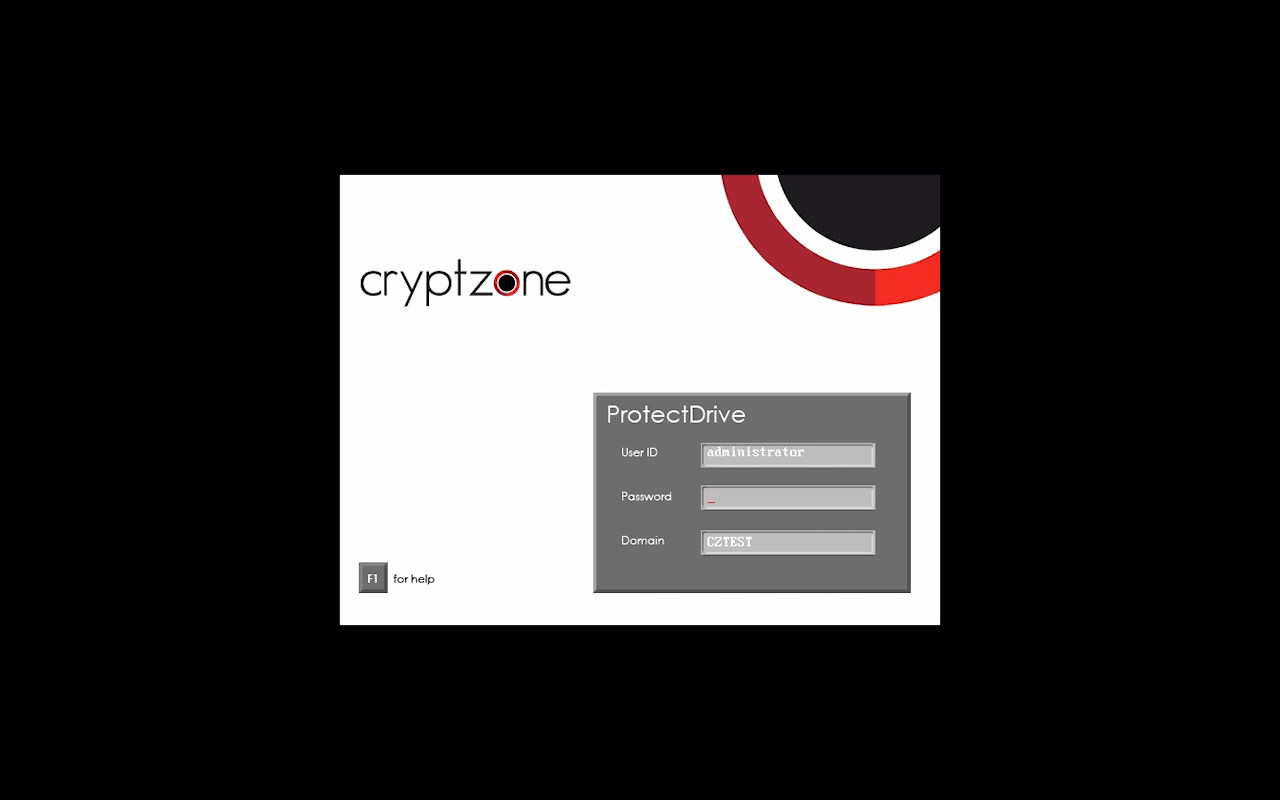

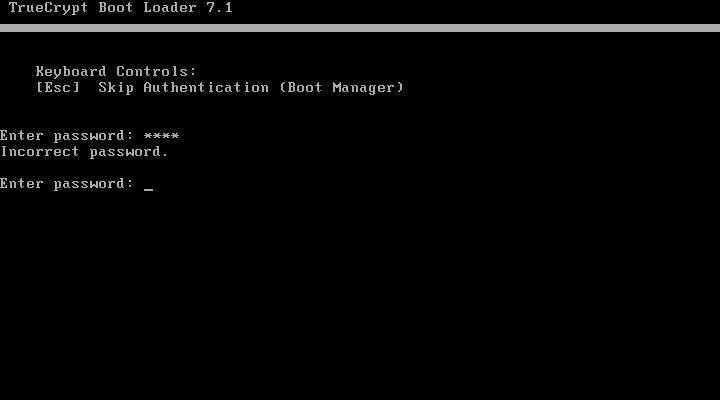

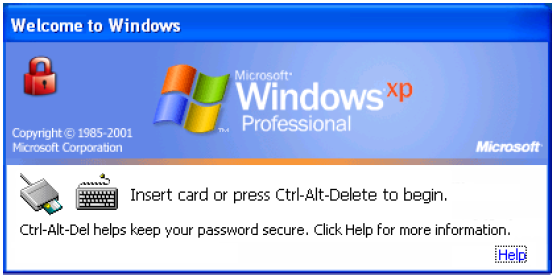

Figura 2. Tela de autenticação pré-boot com Single-Sign-On.

Entre suas principais características, destacamos a opção de Single-Sign-On, que permite ao usuário a inserção de seus dados de login uma única vez em uma tela que é carregada no processo de pré-boot, conforme o exemplo mostrado na Figura 2. Neste momento a conta do usuário é autenticada com a confirmação da senha e domínio da rede, permitindo o acesso direto ao sistema Windows.

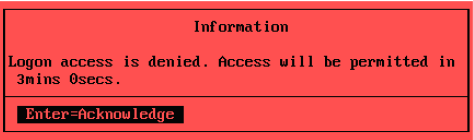

Outra funcionalidade muito importante e usada nas corporações é o bloqueio de tentativas de acesso que pode ser configurado pelo administrador responsável. Neste caso, ao realizar, por exemplo, três tentativas sem sucesso, a autenticação ficará bloqueada por um tempo determinado, com uma mensagem similar à apresentada na Figura 3.

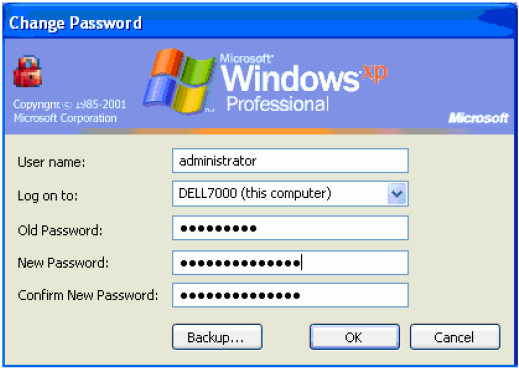

Se realmente o usuário tiver esquecido a sua senha de acesso ou, ainda, se o notebook foi transferido a outro funcionário que não possua a senha de seu antigo proprietário, este pode solicitar à equipe de suporte da organização que libere uma nova senha de acesso.

Figura 3. Aviso de bloqueio de acesso pelos próximos 3 minutos.

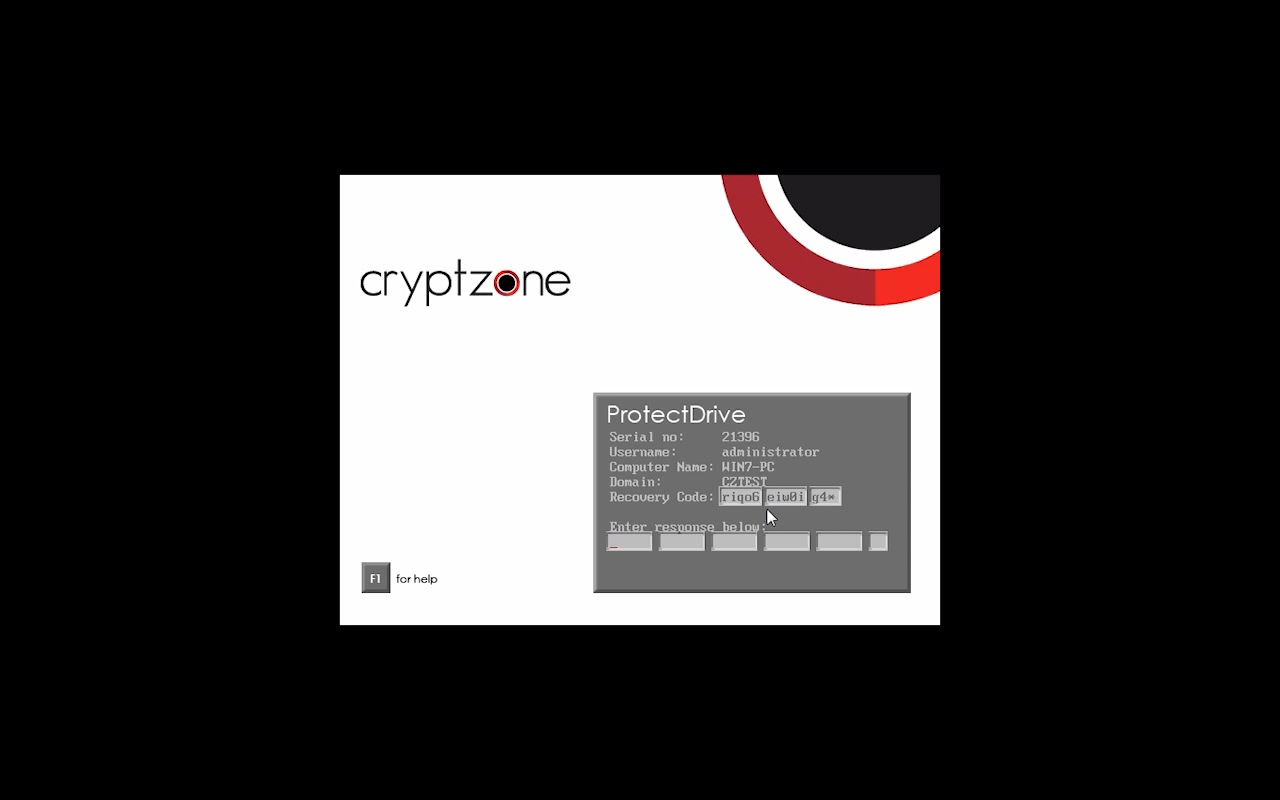

Para isso, o usuário devidamente identificado e autorizado pelo suporte técnico da organização deverá informar o código exibido na tela que é gerado pela própria ferramenta ao apertar a combinação de teclas [Shift + F10]. Um exemplo da tela de recuperação pode ser vista na Figura 4.

Figura 4. Código usado no Console de Administração para gerar a Contra-Chave.

Com este código, o administrador do Console do Cryptzone poderá identificar o equipamento e gerar uma Contra-Chave para liberar um acesso emergencial ao sistema, permitindo assim que o usuário possa realizar a troca da senha, conforme a Figura 5.

Figura 5. Substituição da senha realizada diretamente no Windows.

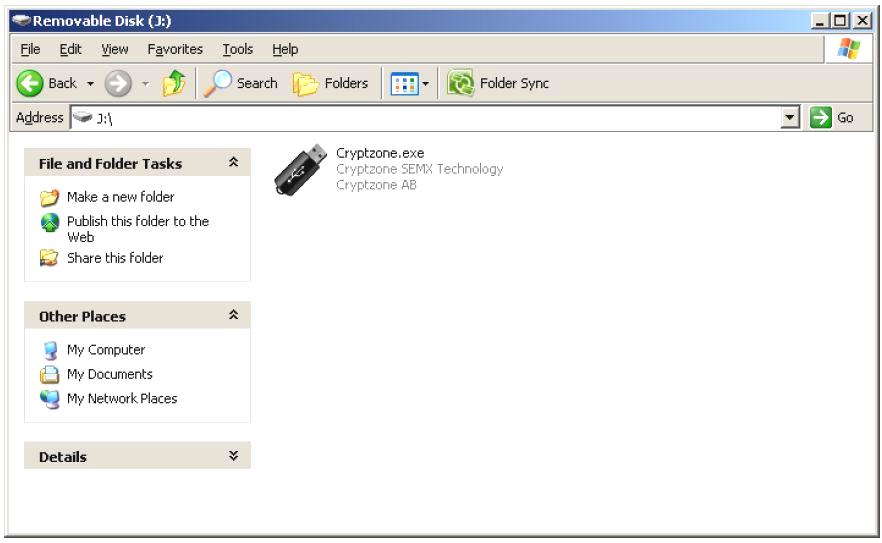

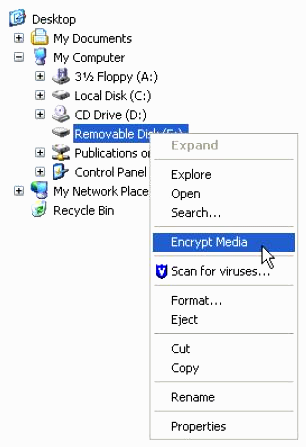

Caso o notebook seja extraviado, as informações não estarão disponíveis, mesmo que o intruso tente conectar o disco em outro computador para realizar a leitura. O mesmo tipo de proteção pode ser preparado para mídias removíveis. Na Figura 6 temos um exemplo de como é simples criptografar dispositivos removíveis, apenas clicando com o botão direito do mouse.

Figura 6. Criptografando uma unidade de disco removível.

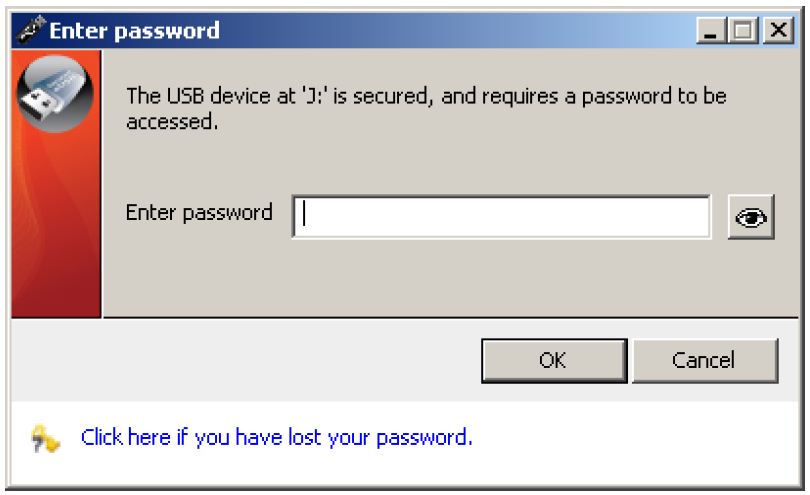

Realizada a encriptação do dispositivo removível, o Cryptzone cria um executável que permite a abertura do “cofre” criado em qualquer computador, mesmo que este não possua uma licença da solução instalada. Para ter acesso aos dados armazenados no dispositivo, o usuário deverá clicar duas vezes no ícone do arquivo executável, como exibido na Figura 7. Com isso será preciso apenas inserir a senha definida durante o processo de criptografia. Sem esta senha é praticamente impossível o acesso ao conteúdo protegido. Por este motivo, caso a tenha esquecido, o usuário poderá recuperá-la clicando na opção “Click here if you have lost your password”, solicitando ao administrador uma nova senha conforme mostrado na Figura 8.

Figura 7. Criptografando uma unidade de disco removível.

Figura 8. Criptografando uma unidade de disco removível.

Além disso, a solução Cryptzone permite trabalhar em conjunto com outros dispositivos de autenticação, como leitores biométricos e tokens, complementando assim a segurança no acesso dos dispositivos. Na Figura 9 temos um exemplo de autenticação combinada.

Figura 9. Tela de logon do Windows com Cryptzone e opção de inserção de token.

TrueCrypt

Como já falamos, TrueCrypt é um programa Open Source com a finalidade de criar e manter uma unidade de armazenamento de dados, fixa ou removível, criptografada. Mesmo sendo uma opção gratuita, não deixa nada a dever em relação aos grandes players do mercado no quesito criptografia. Como já mencionado anteriormente, sua maior limitação é quanto ao seu gerenciamento local, que pode ficar inviável quando se tratando de uma empresa com diversos dispositivos móveis.

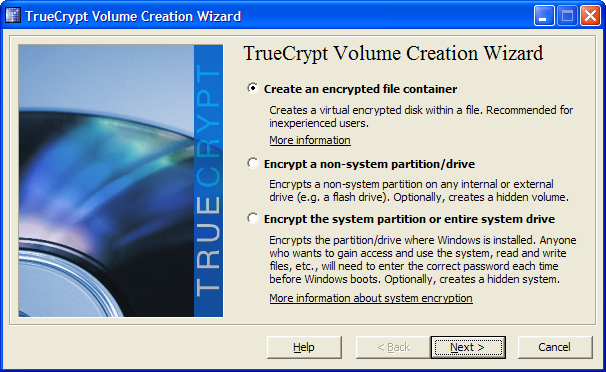

Figura 10. Opções de criptografia da solução TrueCrypt.

O TrueCrypt pode criptografar toda a partição de um disco ou criar volumes que são montados como unidades virtuais (containers). Veja na Figura 10 estas opções. Seu processo de criptografia é transparente e realizada em tempo real on-the-fly (ver Nota DevMan 1).

O termo on-the-fly significa que os dados armazenados na unidade são automaticamente criptografados ou descriptografados antes de serem abertos ou fechados, sem qualquer intervenção do usuário.

Trata-se de um software robusto na questão da proteção efetiva dos dados e que gera muita dor de cabeça para os peritos que trabalham na coleta de evidências em investigações de crimes digitais, em razão da impossibilidade de acesso às informações sem a inserção da senha cadastrada, que é exatamente o caso do banqueiro Daniel Dantas. Veja algumas de suas características técnicas:

·Compatível com sistemas Windows, Linux e Mac OS;

·Criptografia automática, em tempo real (on-the-fly), transparente para o usuário;

· Cria um disco virtual criptografado dentro de um arquivo;

· Criptografa partição de dispositivo de armazenamento móvel (pen drives, HDs externos);

·Criptografa todo o disco, incluindo sistemas operacionais Windows (pré-boot);

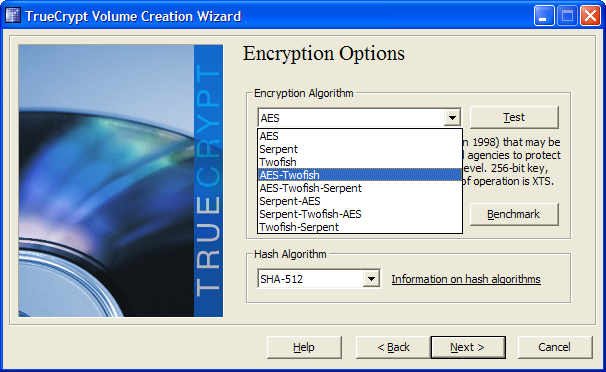

·Utiliza os algoritmos de criptografia: AES-256, Serpent e Twofish (Figura 11).

Figura 11. Algoritmos de criptografia disponíveis para proteção.

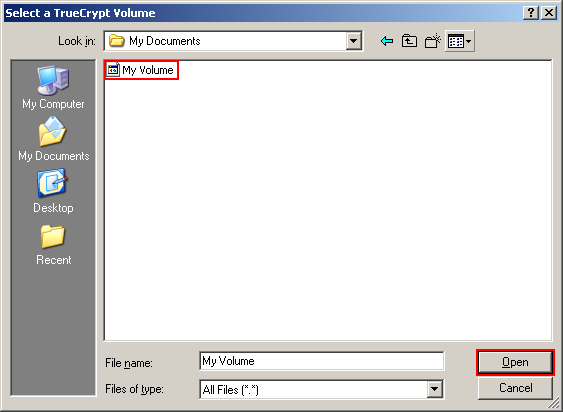

Criando um container, o usuário poderá criar uma unidade de disco virtualizada dentro de uma unidade de disco lógica que pode ser transportada de um dispositivo a outro, garantindo a inviolabilidade das informações presentes neste container. Sendo assim, podemos, por exemplo, criar um container chamado “My Volume” dentro da pasta Meus Documentos (Figura 12) num computador com o tamanho de armazenamento de 1 GB para armazenar somente arquivos importantes e sigilosos.

O usuário pode definir o tamanho do container de acordo com o espaço que ele possui no disco físico e de acordo com o tipo de partição utilizada. Se a partição for do tipo FAT32, o limite será de 4GB por container, pois é o tamanho máximo de alocação que este tipo de partição suporta. Caso a partição seja NTFS, este tamanho vai variar de acordo com o tamanho do volume, o que na teoria é ilimitado, conforme aumentam o tamanho dos discos rígidos.

Figura 12. Acessando o container criptografado “My Volume”.

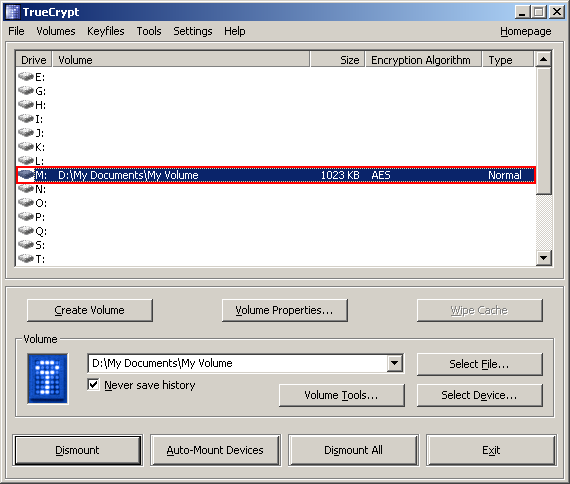

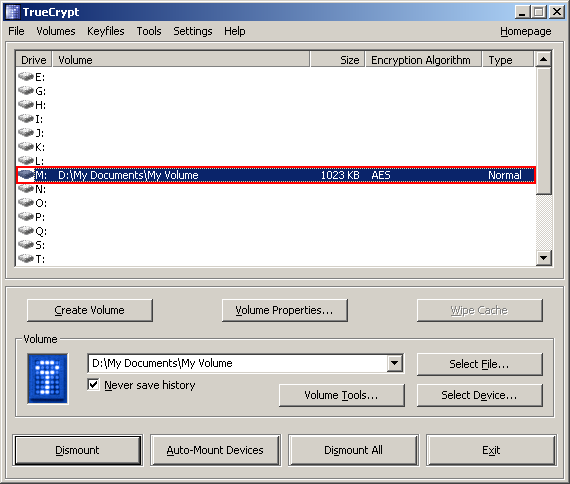

Na Figura 12 acessamos o container criptografado com a solução TrueCrypt, que imediatamente solicita a escolha de uma unidade para montar o container e a inserção da senha de acesso para sua abertura na unidade selecionada, que no exemplo da Figura 13 é a unidade M:\.

Figura 13. Senha para abertura do container “My Volume”.

Agora temos o container montado na unidade M:\ (Figura 14). Assim, todos os arquivos armazenados de forma segura dentro de “My Volume” estarão disponíveis na unidade virtual M:com 1 GB de espaço disponível.

Figura 14. Container “My Volume” montado na unidade M:\ com 1 GB de espaço.

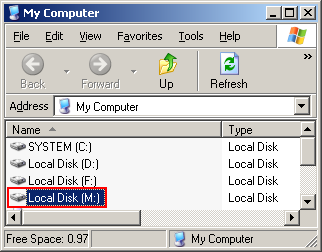

Ao acessar o Meu Computador (Figura 15), temos uma nova unidade de disco criada, permitindo o acesso destes arquivos até o fechamento do TrueCrypt, que fechará a unidade, protegendo todos os arquivos dentro do container especificado.

Figura 15. Container “My Volume” montado na unidade M:\.

Um detalhe importante: todo conteúdo presente em “My Volume” que o usuário criou com o TrueCrypt só poderá ser aberto em computadores que possuam a solução instalada, obviamente com a inserção da senha de acesso.

Outra opção muito utilizada por quem faz uso do TrueCrypt é a criptografia de toda a partição do disco. Peguemos como exemplo o caso de roubo ou extravio de um notebook. Com este tipo de criptografia, o notebook somente terá alguma utilidade se for apagada toda a partição e tudo for reinstalado do zero, garantindo assim a confidencialidade de todo o conteúdo.

Quando o notebook está com todo o disco criptografado, o acesso ao sistema operacional só será possível depois de inserida a senha de acesso na tela de pré-boot, conforme apresentado na Figura 16.

Figura 16. Tela exibida no pré-boot do sistema operacional criptografado com TrueCrypt.

Diferentemente do Cryptzone, que oferece uma possibilidade de recuperação da senha por meio da gestão do Console Central, o TrueCrypt não oferece ao usuário este tipo de Recovery. Isso é muito complicado em situações de desligamento de funcionários da empresa, pois se ele não informar a senha de acesso do notebook ao seu superior ou ao departamento de TI, não haverá outra opção a não ser formatar o disco para ter o equipamento operacional novamente.

Outra situação muito comum é o esquecimento da senha por parte do usuário. Neste caso, se não houver backup, além do tempo de reinstalação, perde-se todo o material de trabalho armazenado.

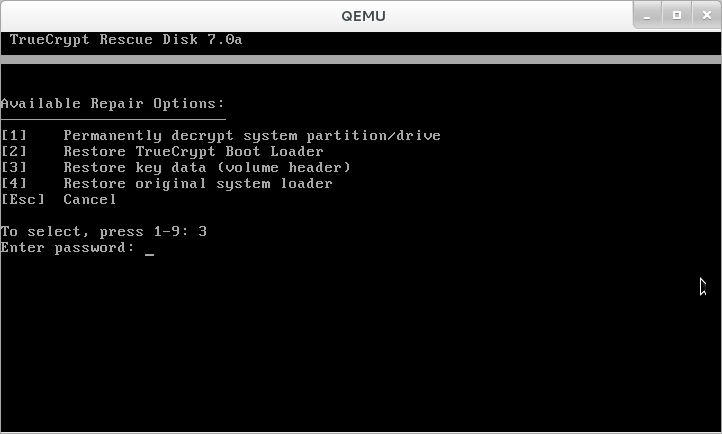

Por essas razões, o uso deste tipo de software open source é recomendado para usuários domésticos. Neste caso é necessário ter um disco de recuperação com uma senha mestra para cada computador. Assim, caso a senha seja esquecida, basta inserir a mídia de recuperação com a senha mestra para obter acesso novamente aos dados criptografados, como mostra a Figura 17.

Fazer esta gestão de mídias de recuperação em um notebook até é possível, mas em um ambiente corporativo com vários equipamentos, torna-se uma tarefa inviável.

Figura 17. Tela de recuperação do TrueCrypt.

Outro diferencial importante que faz bastante falta em um ambiente corporativo é o recurso Single-Sign-On. No TrueCrypt, não há essa integração que facilita e muito a gestão das senhas de acesso dos usuários.

Conclusão

Lendo este artigo podemos chegar a inúmeras conclusões. Podemos observar que o crescimento do uso de dispositivos móveis impacta diretamente no aumento do número de incidentes de segurança que envolva perda e vazamento de informações confidenciais, o que pode afetar negativamente tanto o negócio como a vida profissional e pessoal de qualquer um de nós.

Também podemos notar que por mais antigo e conhecido seja o conceito de criptografia como forma de proteção contra vazamento de informações e acessos não autorizados, sua adesão ainda é extremamente baixa se compararmos com o nível de avanço tecnológico que está hoje ao alcance de todos nós, mortais.

E, por fim, podemos concluir que há soluções para todos os dispositivos móveis, tanto para grandes ambientes corporativos como para o simples usuário doméstico. Há opções de soluções pagas, com todos os recursos e suporte técnico, assim como soluções gratuitas, suportadas pela comunidade de desenvolvedores na Internet.

Mas a principal lição que os leitores podem levar desse estudo é que, por mais valioso que pareça, qualquer equipamento pode ser substituído fisicamente por outro igual ou, às vezes, até por outro melhor. No entanto, as suas informações, essas são únicas e em muitos casos, de valor inestimável.

Dando um exemplo bastante absurdo, o que você acha que é mais importante para uma empresa como a fabricante de bebidas Coca-Cola? Toda sua infraestrutura de TI espalhada pelo mundo ou a sua secreta fórmula que pode estar registrada em “um papel de pão”?

Site da Cryptzone

https://www.cryptzone.com

Rede Nacional

de Ensino e Pesquisa – Curso Introdutório ao uso de PGP

http://www.rnp.br/_arquivo/documentos/ref0181.pdf

Cartilha de

Segurança para Internet - CERT

http://cartilha.cert.br