Este artigo aborda a temática segurança da informação sob a perspectiva do monitoramento de internet e e-mails. Para isso, serão discutidas no artigo dúvidas comumente encontradas nas organizações sobre a necessidade e legalidade em se adotar determinadas práticas de monitoramento.

Em que situação o tema útil:

As políticas de segurança fornecem um enquadramento para a implementação de mecanismos de segurança, definem procedimentos de segurança adequados, processos de auditoria à segurança e estabelecem uma base para procedimentos legais na sequência de ataques. Neste sentido, este artigo contribui para o entendimento da necessidade e legalidade do estabelecimento de políticas de segurança nas organizações.

Resumo DevMan:

A Segurança da Informação se refere à proteção existente sobre as informações de uma determinada empresa ou pessoa, isto é, aplica-se tanto às informações corporativas quanto às pessoais. Entende-se por informação todo e qualquer conteúdo ou dado que tenha valor para alguma organização ou pessoa. Ela pode estar guardada para uso restrito ou exposta ao público para consulta ou aquisição.

Estamos vivenciando atualmente a representação mais fiel do clássico romance 1984, do autor George Orwell, onde ele descrevia com uma riqueza de detalhes um mundo governado pelo Grande Irmão (Big Brother), que monitorava a tudo e a todos, como forma de preservar o sistema de governo totalitário. Pasmem, este livro foi lançado em 1948, no cenário pós 2ª Guerra Mundial e conseguiu como poucos ilustrar uma percepção de futuro até então encarada apenas como um cenário de ficção científica. É impressionante como o conceito de monitoramento ganhou espaço no nosso dia a dia, muitas vezes sem darmos conta da real dimensão que isso ocupa em nosso conceito de sociedade.

Em uma recente palestra que apresentamos na sede de nosso parceiro de soluções de segurança, BRconnection, abordamos o seguinte tema: Fraudes – Como Combater e Evitar Prejuízos. Entre as diversas questões levantadas e as soluções apresentadas, uma dúvida que se transformou em debate me chamou a atenção: O que realmente podemos monitorar nos computadores de nossas empresas para reduzir o risco de fraudes?

Pois bem, essa dúvida abre uma série de outras questões que se não forem elucidadas, podem trazer sérios problemas à empresa:

• Preciso ter a ciência dos funcionários, avisando formalmente que estão sendo monitorados?

• Eu posso monitorar webmail particular dos funcionários?

• Quais os problemas em deixar os funcionários acessarem a Internet e os e-mails na empresa livremente?

• Preciso controlar os horários de acessos dos usuários no trabalho?

• Preciso bloquear tudo então?

Como estamos diretamente envolvidos em atividades relacionadas à área de tecnologia e segurança da informação, muitas vezes passamos despercebidos por questões que em nosso meio já estão mais que claramente elucidadas e muito bem aplicadas em diversos clientes. Mas com a realização do evento, focado na participação de profissionais não ligados diretamente a área TI, obtivemos um retorno considerável de dúvidas dos participantes, que apontaram um dos principais fatores para falta de adoção de controles eficientes de segurança: a desinformação. Um dos significados da palavra desinformar é: “Informar mal ou de forma enganadora”. Para o nosso caso, vamos usar apenas o sentido de “Informar mal”.

Hoje praticamente toda empresa possui um firewall instalado, seja ele um produto de mercado ou simplesmente um servidor Linux configurado pelo responsável técnico da rede. Em ambos os casos encontramos muitos problemas, que vão desde parametrização de configurações até a gestão deste tipo de solução. Referente às configurações, há muito firewall por aí que está praticamente escancarado, tanto de fora para dentro como de dentro para fora. Isso acontece muitas vezes porque em determinadas situações críticas, medidas pontuais e emergenciais são tomadas com o objetivo de atender uma necessidade imediata. Como consequência desse tipo de intervenção, o técnico é “obrigado” a ignorar questões de segurança para resolver rapidamente a situação.

Em outros casos, a própria solução de firewall possui limitações ou características técnicas que impedem um controle mais prático, não garantindo uma proteção abrangente, deixando a empresa refém de uma tecnologia ineficiente. São nestes cenários que o conceito de desinformação ganha força em uma empresa.

O empresário, diretor ou gestor do negócio muitas vezes está exercendo sua atividade em uma zona de conforto, com plena convicção de que seu ambiente de rede está protegido, monitorado rigorosamente, pois como a empresa possui diversos sistemas de segurança, como firewall para proteger a comunicação de dados, proxy para controlar a navegação na Internet, antispam para filtrar as mensagens do correio eletrônico e antivírus para impedir a infecção de sua rede, tudo está em seu devido lugar, em uma perfeita harmonia.

Puro engano! A tecnologia, por melhor que seja não garante a proteção efetiva do ambiente de rede. Se não houver uma política de acesso bem definida e divulgada de forma clara a todos os colaboradores da empresa, incluindo funcionários, fornecedores e terceiros, não haverá milagre tecnológico que impedirá os acessos indevidos utilizando os recursos da organização.

Para começarmos a nossa caminhada, vamos responder as questões apresentadas no início deste artigo:

1ª Pergunta: O que realmente podemos monitorar nos computadores de nossas empresas para reduzir o risco de fraudes?

Quando um funcionário ou terceiro utiliza algum recurso da empresa para a realização de suas atividades, ele deve ter no mínimo o discernimento para compreender que aquilo não lhe pertence. Mesmo quando o recurso utilizado é de propriedade do funcionário, como por exemplo, o notebook com o qual ele presta o seu serviço, isso não impede que a empresa possa monitorá-lo e auditá-lo conforme sua necessidade, desde que previamente acordado.

Um exemplo muito prático que uso para ilustrar este cenário é substituir o notebook ou o computador por um carro. Quando uma empresa disponibiliza o carro para o técnico de suporte realizar os seus atendimentos externos ele tem total ciência de que será monitorado ou auditado, para checar se a quilometragem está correta, se o veículo está sendo bem conservado ou ainda identificar possíveis registros de multas. Ninguém questiona este tipo de monitoramento, correto? E quando o veículo é de propriedade do funcionário, muda alguma coisa? A empresa vai reembolsá-lo pelo uso do seu veículo no trabalho, porém, ela precisa verificar se a sua quilometragem está de acordo com o deslocamento realizado até o cliente, a empresa precisa verificar se o funcionário está cuidando adequadamente da manutenção e conservação do veículo para evitar possíveis acidentes e também verificar se há registros de multas nos horários em que o veículo estava sendo utilizado para a prestação dos serviços. Alguém questiona este tipo de monitoramento, desde que devidamente acordado? Creio que não! E por que o funcionário acha que com um computador, seja da empresa ou de sua propriedade estaria isento deste tipo de avaliação?

Portanto, toda a informação acessada pelo funcionário utilizando recursos fornecidos pela empresa está passível de monitoramento, exceto ainda e-mails de contas pessoais, conforme veremos adiante.

2ª Pergunta: Preciso ter a ciência dos funcionários, avisando formalmente que estão sendo monitorados?

Sim. O Tribunal Superior do Trabalho e suas regionais estão alinhando suas percepções no entendimento de que a empresa pode e deve monitorar os meios de comunicação eletrônicos utilizados pelos seus funcionários, com o objetivo de identificar mau uso dos recursos disponibilizados pela empresa. Em casos em que o funcionário cometa crimes como pedofilia, difamação ou discriminação de qualquer natureza utilizando estes recursos no seu ambiente de trabalho, é o IP da empresa que estará sendo exposto. Neste caso, se a empresa não identificar a autoria internamente, ela se torna corresponsável pelos atos de seu empregado.

Figura 1. Modelo de carta, dando ciência ao usuário sobre o monitoramento.

Quando falamos em deixar cientes os funcionários sobre o monitoramento de suas atividades, não significa apenas fazê-los assinarem um termo como o apresentado na Figura 1. Não que isso não seja importante, pelo contrário, é fundamental, porém mais do que o papel assinado, é importante que todos tenham compreensão exata dos motivos que levam a empresa a adotar tais medidas. Assim a empresa reduz o impacto da adoção destas regras e não gera ofensores ao negócio. Isso só é feito através de uma ampla campanha de treinamento e conscientização das Melhores Práticas de Segurança da Informação.

3ª Pergunta: Eu posso monitorar webmail particular dos funcionários?

Para evitar maiores transtornos, recomendo que não. Isso por que há uma grande discussão em volta da questão sobre invasão de privacidade, da empresa para com o funcionário, pois na interpretação de alguns juristas, mesmo que o funcionário esteja utilizando recursos da empresa no horário de trabalho, aquele conteúdo é estritamente pessoal. Por outro lado, é muito importante lembrar que qualquer atitude que infrinja a lei, realizada pelo funcionário utilizando sua conta de e-mail pessoal poderá envolver a empresa diretamente, justamente por esta fornecer os recursos para tal prática. Enquanto não for dada uma clara definição sobre o tema, é importante que cada empresa avalie criteriosamente se deve ou não bloquear este tipo de acesso, ainda mais nos tempos da geração Y assumindo cada vez mais postos no mercado de trabalho. Essa geração conectada nas mais diversas formas de redes sociais pode interferir negativamente no andamento do negócio, se as razões das restrições não forem bem divulgadas para toda a equipe.

4ª Pergunta: Quais os problemas em deixar os funcionários acessarem a Internet e os e-mails na empresa livremente?

As razões para adotar um sistema de controle e monitoramento de acesso à Internet e e-mails são as mais variadas, conforme apresentarei a seguir, porém se fosse resumir em uma única palavra o motivo para convencer o empresário da necessidade dessa gestão, eu diria exatamente está: PREJUÍZO!

• Problemas jurídicos: Conforme citado anteriormente, se na ocorrência de uma ação criminosa realizada através de recursos disponibilizados pela empresa o responsável não for identificado internamente, a empresa se torna corresponsável do crime, pois se entende que a empresa possui todas as condições técnicas para monitorar o uso dos seus recursos por parte de seus colaboradores.

• Degradação do link: Sem controle de acesso e monitoramento, os usuários têm caminho livre para trafegar o que quiser, quando quiser e como quiser. Já houve situação em que um cliente mantinha um servidor de e-mails com hardware defasado e mal parametrizado, sem limite de envio e recebimento de anexos. Isso permitiu por duas vezes que um fornecedor enviasse anexos acima dos 300MB, derrubando o serviço de e-mail local. Há outras situações em que a degradação do link se dá pela realização de downloads ou transmissões online de áudio e vídeo, além de jogos, normalmente em mais de uma estação na rede.

• Vazamento de informações: Cada vez mais nos deparamos com clientes que tiveram informações estratégicas ao seu negócio desviadas por funcionários internos e até terceiros com pleno acesso aos recursos da rede, com um único objetivo: o lucro fácil. Quando falamos em espionagem industrial não devemos mais achar que isso acontece somente dentro de grandes corporações que desenvolvem projetos ultrassecretos. Hoje a espionagem industrial está presente nos mais variados setores da economia, seja em órgãos públicos ou privados, pequenas ou grandes empresas, o que importa para estas pessoas é a possibilidade de ganho fácil. Algumas empresas que buscam vantagens competitivas pagam altos preços pela obtenção de alguma informação que possa ser revertida em lucro, seja adquirindo o segredo de uma fórmula química, desenhos de projetos, informações críticas de clientes ou planos estratégicos do concorrente, tudo isso vale dinheiro, muito dinheiro. Muitas vezes este espião acaba sendo um funcionário interno, com acesso irrestrito ou mal gerenciado aos sistemas da empresa.

• Perda de produtividade: Pesquisas realizadas no Brasil por diferentes órgãos apontam que brasileiros perdem cerca de 6 horas semanais com acessos não relacionados com suas atividades na Internet durante o horário de trabalho. Fazendo uma conta simples, o usuário acaba trabalhando quatro dias por semana. Se uma empresa permite isso, sem um mínimo de controle, é mais vantajoso deixar o funcionário descansar em casa um dia por semana, pelo menos ainda economiza no transporte, alimentação e demais gastos. Ou então a empresa assume o risco de fornecer uma lan house remunerada para seus usuários.

5ª Pergunta: Preciso controlar os horários de acessos dos usuários no trabalho?

Esta questão deve ser avaliada internamente, de acordo com as necessidades do negócio e as regulamentações trabalhistas de cada setor. Já identificamos situações em clientes em que funcionários deixavam computadores ligados e conectados à Internet após o expediente para realizar downloads de filmes e jogos durante toda a noite e madrugada adentro. Outro caso interessante de um de nossos clientes é a de uma funcionária que agendava o envio de e-mails para um horário posterior ao seu batimento de ponto. Ela guardou cópias destes envios após o horário de expediente e exigiu o pagamento de horas extras no momento em que estava sendo desligada da empresa. Estas e outras situações são muito comuns e devem ser levadas em conta na hora de permitir ou não este tipo de acesso fora do horário.

6ª Pergunta: Preciso bloquear tudo então?

Claro que não. Cada empresa deve criar os seus perfis de acesso de acordo com a necessidade do negócio. Entre bloquear tudo e liberar tudo, podemos fazer qualquer coisa. O que deve ser levado em conta além dessa análise crítica dos privilégios de acesso de cada departamento da empresa é a capacidade técnica da ferramenta em permitir tais ajustes, de maneira que não engesse as atividades dos colaboradores e nem do departamento de TI.

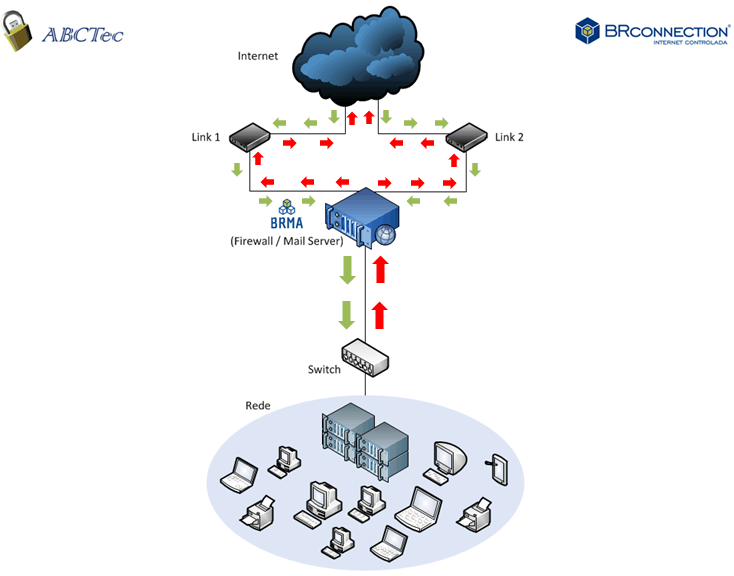

Servidores de Internet e e-mails customizados pela equipe interna de TI ou apenas por um técnico com conhecimento em Linux normalmente tendem a ter limitações que acabam dificultando a gestão de acesso (ver Figura 2). Como em muitos casos o controle é feito na linha de comando, fica inviável bloquear sites por palavras ou URLs digitadas linha a linha, pois o conteúdo na Internet é muito dinâmico. Ou o servidor acaba bloqueando demais ou liberando o que não devia. Até o monitoramento fica comprometido, pois há certa limitação na geração de relatórios.

Figura 2. Exemplo de uma rede controlada por um servidor de Internet / e-mails.

Possuir um sistema que permita gerenciar o bloqueio de sites por categorias é algo fundamental para garantir uma fácil administração, sem se preocupar em ficar digitando infinitas palavras ou URLs (ver Figura 3).

Figura 3. Tentativa de acesso bloqueado pelo servidor BRMA.

Mas o mais difícil mesmo é a definição do que será ou não bloqueado e como serão divididos os níveis de privilégios de acesso. Este é o calcanhar de Aquiles de muitos departamentos de TI, porque diversos deles estão bem capacitados tecnicamente, mas não possuem expertise em gestão. É comum notar que muitos departamentos de TI são mal vistos internamente pelos demais setores da empresa, pois quase sempre as decisões que deveriam ter o aval de todas as áreas são de certa forma impostas, muitas vezes por pressão da própria Direção.

Quando a definição do que pode ou não pode ser acessado na rede fica a cargo de um único departamento, é notório o conflito interno, pois o departamento de TI sempre tende a tomar decisões de acordo com sua percepção do negócio, sendo que o negócio é composto por um todo, com diferentes pontos de vista. Pior ainda é quando a percepção do negócio se quer parte da equipe de TI, mas de uma única pessoa, normalmente o administrador ou coordenador da área.

Para evitar a pessoalidade nas decisões importantes como a adoção de regras de monitoramento de acesso de uma empresa, devemos compartilhar as decisões com todas as áreas estratégicas da organização, dividindo assim a responsabilidade pelo cumprimento integral das diretrizes estabelecidas. Para direcionar estas medidas, utilizamos normas, leis e regulamentações amplamente difundidas no mercado como forma de validar a sua aplicação e facilitar sua aceitação. Alguns exemplos são:

• Norma ABNT NBR ISO/IEC 27002:2005;

• Regulamentação PCI DSS – Payment Card Industry Data Security Standard;

• Artigo 932, inciso III, do novo Código Civil - A responsabilidade civil do empregador perante o novo Código Civil;

• Lei 9.609 – Proteção de propriedade intelectual de programa de computador e Lei 9.610 – Direitos Autorais;

• HADOPI 2 – Projeto de lei da França contra pirataria virtual;

• Projeto de Lei Azeredo ou PL 84/99 – Lei sobre crimes de informática.

Conclusão

Estes itens citados acima são alguns exemplos que auxiliam na argumentação para adoção de tais controles. Há ainda outras regulamentações de setores específicos que podem auxiliar na elabora

ção das regras de acesso.

Por fim, é importante ter em mente que o segredo do sucesso deste tipo de serviço é o alinhamento de Tecnologias, Processos e Pessoas.