Do que se trata o artigo:

Neste artigo serão apresentadas as principais formas de se instalar um ambiente de servidores Windows de forma segura, garantindo disponibilidade do ambiente e evitando infecções e ataques de invasores que buscam brechas em redes para acessar conteúdos privados. Veremos que a segurança do ambiente deve ser idealizada desde o desenho da infraestrutura, definição da rede e servidores, até a implementação de aplicações e utilitários.

Em que situação o tema é útil:

Os pontos destacados neste artigo serão úteis para a compreensão do que se deve fazer e evitar em servidores Windows e definir formas seguras de gerenciar e manter um ambiente Microsoft.

Segurança para servidores Windows:

A segurança em servidores Windows é um tema de grande importância que deve ser sempre levado em consideração por aqueles que precisam de alta disponibilidade e continuidade dos serviços da corporação. Este artigo busca conscientizar profissionais técnicos e demais interessados sobre a importância de manter o ambiente seguro e livre de ameaças internas e externas.

A preocupação com a segurança em infraestruturas Windows é uma realidade que vem crescendo a cada dia. Se o leitor acha que uma invasão externa é o único problema que as áreas de segurança enfrentam, está enganado.

Em muitos casos, as brechas de segurança estão dentro da própria organização, de modo que toda atenção com os diversos acessos e métodos utilizados se faz necessária, pois brechas de segurança podem causar dores de cabeça em diversos níveis de uma organização e, inclusive, impactar no negócio principal.

Em uma infraestrutura de servidores Windows, o fator segurança é algo a ser observado desde o planejamento do ambiente. Para isso, antes da instalação da estrutura, muitos pontos devem ser observados para que realmente se possa ter um ambiente seguro:

- Onde estes servidores estarão operando? Qual o objetivo de determinada funcionalidade? Qual o impacto que uma brecha de segurança pode causar à corporação?

- Meus servidores de banco de dados estão corretamente configurados? Estão protegidos por firewalls? Minhas aplicações web estão livres de um ataque?

- Como funciona minha rotina de aplicação de patches de segurança? Estão dentro dos prazos estipulados? O nível de criticidade de determinado fix de segurança está sendo observado?

- O firewall do Windows nem sempre é levado a sério e muitos administradores o desabilitam, simplesmente porque um ou outro acesso é bloqueado. Como resolver essa questão?

- Quem acessa os servidores da corporação? A estrutura de servidores Windows está sendo administrada corretamente e pelas pessoas certas?

- Os usuários com poder de administração do domínio têm ciência da necessidade de se analisar e verificar vulnerabilidades de segurança?

- Se perdermos toda a infraestrutura, em quanto tempo conseguiremos fazer toda a restauração? Nossos backups estão em perfeitas condições?

- Qual solução de antivírus tenho em minha estrutura e como funciona a distribuição das definições de vírus para meu parque de estações?

- Como proteger minha rede caso um malware novo apareça antes que meu parque de estações esteja atualizado?

- Do lado do usuário final, temos uma política de acessos bem elaborada? O usuário tem o acesso necessário à realização de seu trabalho sem comprometer a segurança como um todo?

Todas essas questões, se não levadas a sério, podem causar problemas e brechas de segurança em uma infraestrutura.

Neste artigo, abordaremos cada uma delas a fim de conscientizar o profissional de tecnologia sobre a importância de se planejar, implementar e administrar sua infraestrutura de servidores Windows da melhor forma possível para mantê-la segura.

Os objetivos da infraestrutura Windows

A segurança em servidores Windows é um tema a ser pensado já na concepção da infraestrutura. Sendo assim, como montar a estrutura de forma a garantir que os acessos fluam de forma eficaz e segura? Este é um tema que deve ser abordado já na fase de montagem da rede.

A rede interna (a qual os usuários acessarão) deverá estar separada de outras que porventura possam ter qualquer tipo de ligação externa.

Servidores de banco de dados deverão ficar em redes separadas, protegidos por firewall, assim como os servidores de aplicação, que, dependendo de sua criticidade, podem até operar na mesma rede de usuários.

Aplicações que recebem acesso de parceiros externos (empresas parceiras que utilizam, juntamente com os usuários internos, a mesma aplicação, seja para consulta, seja para input de dados) devem ser totalmente isoladas da rede de usuários, sendo que os acessos internos deverão ser criteriosamente concedidos e controlados.

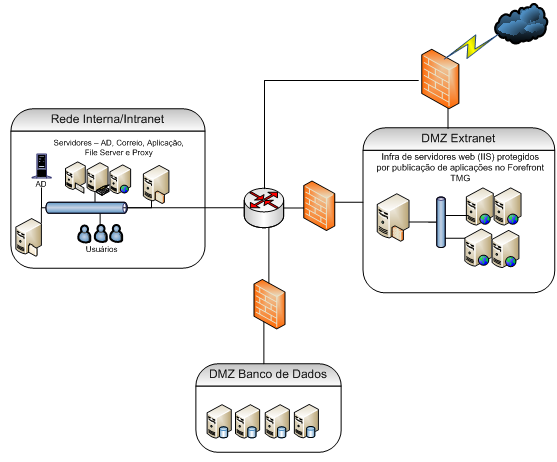

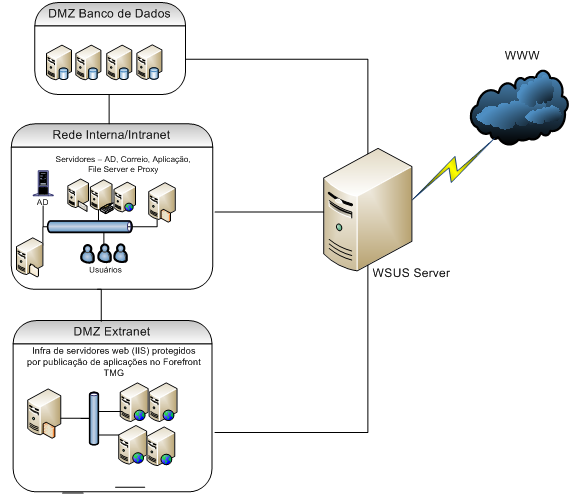

Veja na Figura 1 um exemplo de infraestrutura de servidores Windows corretamente montada, pensando na segurança.

Figura 1. Exemplo de infraestrutura Windows segmentada e protegida para acessos internos e externos.

Nesta figura, vemos uma infraestrutura de servidores Windows separada em DMZs (Rede Interna/Intranet, DMZ Extranet e DMZ de Banco de Dados) que mantêm os principais recursos da corporação protegidos nos acessos interno e externo.

As aplicações internas que contêm dados confidenciais ficam na rede interna. Por sua vez, aplicações que têm seus acessos compartilhados com parceiros externos, ou que têm acesso de clientes, ficam em uma DMZ separada, geralmente denominada Extranet.

Geralmente não se dá acesso direto ao servidor de aplicação. Assim, a melhor forma de protegê-los, além do uso de firewalls, é fazer a publicação das aplicações por meio do Forefront TMG.

Desta forma, a requisição, interna ou externa, é direcionada para o Proxy, que por sua vez a direciona para o servidor web correto.

Os servidores de banco de dados ficam em uma DMZ separada e protegida por firewalls, evitando a perda de dados confidenciais. É importante que as permissões de firewall estejam corretamente configuradas, pois, caso alguma porta seja bloqueada, o acesso à aplicação é comprometido.

Com todas as DMZs protegidas por firewall, garante-se a segurança das redes e evitam-se ataques externos. As ranges de IP usam IPs de classe C, ou os “IPs inválidos”, que não podem ser acessados externamente.

Para que haja comunicação com a internet, o firewall de borda se vale do protocolo NAT (Network Address Translation) para que determinados endereços IP da rede possam ser traduzidos para endereços válidos para acesso externo.

Assim, podemos dizer que a segurança em Windows Servers se inicia na concepção da infraestrutura.

Protegendo Servidores Windows na instalação

Quando uma infraestrutura de servidores Windows é desenhada e todas as funções são definidas, inicia-se então seu processo de instalação.

Neste passo, que vai desde a instalação do sistema operacional até a configuração das aplicações que definirão a função dos servidores, o administrador deve ser orientado a fazê-lo de forma a garantir segurança no uso e, desde seu início, eliminar brechas de segurança.

Após a instalação do Windows Server 2008, é imprescindível corrigir uma brecha vastamente utilizada por invasores, que são as vulnerabilidades de servidor, sempre exploradas.

A vulnerabilidade de usuários locais pode ser explorada em usuários criados manualmente e em usuários criados pela instalação de alguma aplicação ou os próprios usuários de sistema.

Após a instalação de um servidor Windows, estes usuários devem ser verificados quanto a seu parâmetro de “senha requerida”.

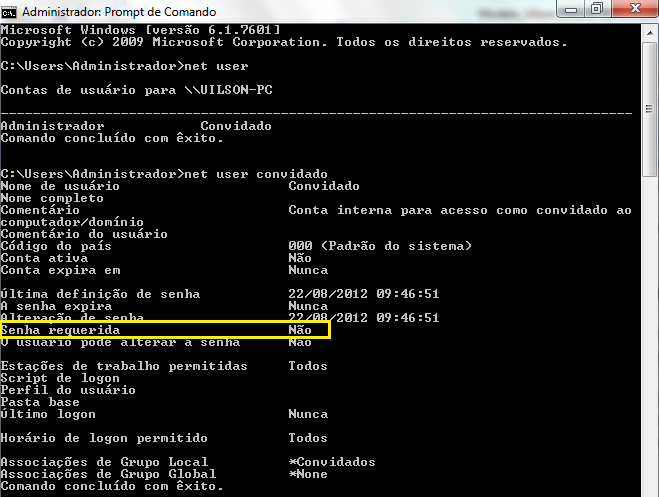

Contas locais como Guest (Convidado), que vêm por padrão com a instalação do Windows, têm o parâmetro “senha requerida” definido com o valor “não”, ou seja, uma senha não é requerida ao acessar o computador com esta conta, como pode ser visto na Figura 2.

Dessa forma, um invasor pode, por meio de suas ferramentas, usar esta conta para ter acesso a determinado servidor.

Figura 2. Output das propriedades de uma conta local que vem por padrão sem definição de senha.

Esta mesma verificação deverá ser feita em todos os usuários locais criados na instalação do sistema operacional e também em usuários criados na instalação de quaisquer outros aplicativos.

Outra vulnerabilidade a ser levada em consideração é aquela que pode ser explorada na criação dos recursos mapeados em pastas.

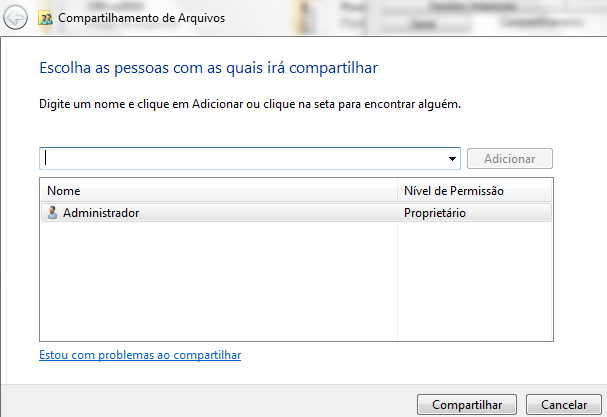

No momento em que se cria um mapeamento é importante definir quais usuários e/ou grupos terão acesso ao recurso. Nunca deixe um mapeamento com permissão para “todos os usuários” (Everyone), pois esta permissão é uma grave vulnerabilidade que é explorada diariamente por invasores.

Figura 3. Tela de configuração de um recurso de mapeamento.

A Figura 3 mostra a tela de configuração de um recurso de mapeamento a ser definido em uma pasta do servidor.

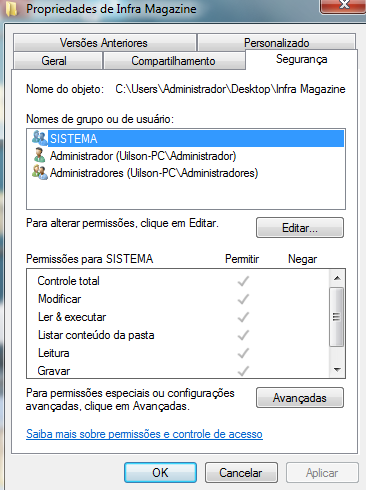

Defina sempre os grupos e/ou users que poderão se conectar remotamente a este mapeamento para acesso à pasta. Nunca deixe o grupo “Everyone” (Todos os usuários) com permissão e, de preferência, defina grupos de acesso, de modo a facilitar a administração e a concessão de permissão para futuros acessos (ver Figura 4).

O mesmo método deverá ser levado em consideração para as permissões de pasta.

Figura 4. Configuração da permissão de acesso a uma pasta em um servidor.

Além disso, existem diversos pontos de vulnerabilidade em um servidor que podem ser explorados. Para ter ciência de todos eles, o administrador precisa de uma ferramenta que analisa vulnerabilidades na rede (normalmente de terceiros). Assim, ao se certificar de que o ambiente está seguro, ele poderá corrigir todas as brechas encontradas.

Para finalizar as recomendações de segurança no período de instalação do sistema operacional, é imprescindível que as atualizações de segurança sejam instaladas por completo, deixando o servidor no último nível de atualizações.

Normalmente, em toda primeira segunda ou terça-feira de cada mês, a Microsoft disponibiliza correções de segurança para servidores Windows, para aplicações diversas e para estações de trabalho.

Essas atualizações são disponibilizadas em todo computador ou servidor conectado à internet. O utilitário do Windows Update vai analisar o computador ou servidor e, em seguida, buscar as atualizações que aquele dispositivo em particular necessitará.

Em muitos casos, o administrador tem o hábito de buscar as atualizações diretamente na internet, por meio do Windows Update. No entanto, esse método não é o mais correto, pois, dependendo do nível de segurança adotado no acesso à internet da corporação, o equipamento é exposto diretamente ao mundo externo sem as devidas atualizações.

Portanto, o método mais correto a ser adotado é a utilização do Windows Software Update Services (WSUS).

O WSUS é um software gratuito que gerencia o processo de aplicação de atualizações de segurança, seja para servidores Windows, seja para estações, e pode ser adquirido diretamente do site de downloads da Microsoft (ver seção Links).

Fazendo uso do WSUS, o administrador poderá fazer escolhas diversas: quais aplicações Microsoft – além do sistema operacional Windows – receberão as atualizações de segurança, qual o período de atualização, além de poder aprovar ou não determinada atualização.

Normalmente, o acesso a um servidor dedicado ao WSUS é feito por meio de uma diretiva de grupo definida no Active Directory para uma ou mais Unidades Organizacionais (OU).

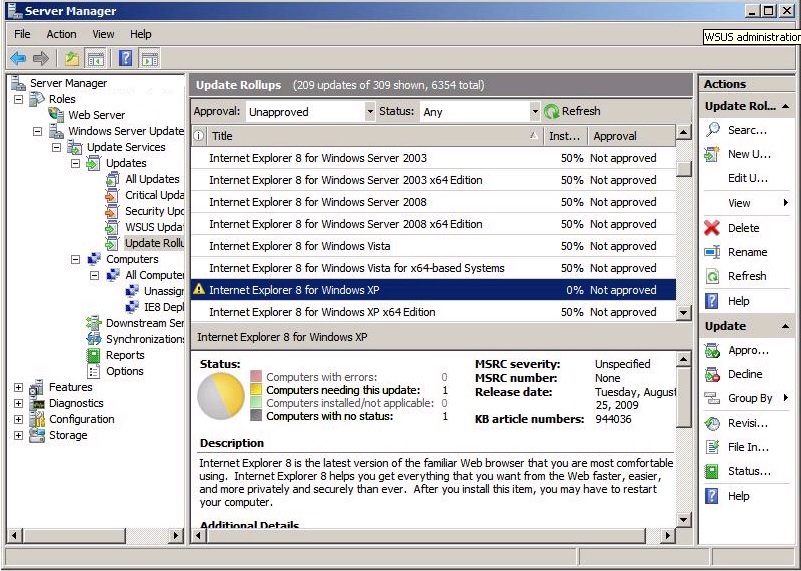

Figura 5. Console de administração do WSUS.

A Figura 5 mostra a console administrativa do WSUS sendo visualizada a partir do Server Manager.

O aplicativo reconhece todos os computadores e servidores do domínio e, mediante aprovação do administrador, procede com o envio e com a aplicação das atualizações de segurança, mantendo o parque atualizado e seguro.

Usando o WSUS, além de se economizar em banda de internet, evita-se uma brecha de segurança e a exposição de servidores na internet.

Figura 6. Fluxo seguro para aplicação de atualizações de segurança com o Windows Server Update Services (WSUS).

A Figura 6 mostra o fluxo correto a ser idealizado para uma aplicação de patches bem-feita e segura.

O acesso ao Windows Update em cada servidor e estação é bloqueado por uma política do Active Directory, política esta que direciona todos os dispositivos Windows para o servidor do WSUS que fica em contato constante com a internet, recebendo todas as atualizações e as distribuindo para os servidores de acordo com a política a ser definida pelo administrador.

Para redes que não são gerenciadas pelo Active Directory, o mesmo WSUS Server poderá ser usado, desde que haja comunicação entre essas redes.

Basta ao administrador adicionar uma chave de registry que apontará o servidor para o WSUS e bloqueará o acesso do servidor ao Windows Update.

É importante que o administrador saiba quais softwares Microsoft estão instalados em seu ambiente por meio de seu inventário de hardware e software, bem como saber a função de cada servidor dentro de sua infraestrutura. Dessa forma, o responsável terá noção de quais atualizações deverão ser requisitadas no WSUS.

Firewall do Windows

Desde a versão 2003 do Windows Server, o firewall do Windows pode ser habilitado e configurado. Inclusive, na versão 2003 do Windows Server existem mecanismos que avisam da necessidade de se manter o firewall do Windows ativo.

Na maioria dos casos, o administrador, por já ter um firewall em sua estrutura, acabava por desabilitar o firewall do Windows.

Porém, a partir do Windows Server 2008, o firewall do Windows é item obrigatório de segurança, de modo que ao desabilitá-lo o administrador encontra uma série de problemas: após a instalação do servidor, o firewall do Windows entra em operação e fecha portas como a 135 (RPC) e a ICMP (responsável pelo comando PING). Assim sendo, o administrador deverá configurar as portas necessárias para acesso interno e externo no firewall do Windows.

Dessa forma, do Windows Server 2008 em diante, tornou-se necessário configurar o que se pode acessar a partir do servidor e o que se é possível de acessar no próprio servidor.

O firewall do Windows, independentemente do firewall de borda ou do firewall de retaguarda, deve ser configurado.

É possível definir as portas que poderão trafegar no servidor, além de ajudar na proteção da infraestrutura, principalmente em servidores de banco de dados e de aplicação.

Em um servidor SQL Server, o administrador pode, a partir do firewall do Windows, permitir o tráfego na porta 1433 (porta do SQL Server) e bloquear outros desnecessários e que podem comprometer a segurança do servidor.

Caso este servidor se comunique com outros na rede, é possível definir os protocolos próprios para a comunicação entre eles.

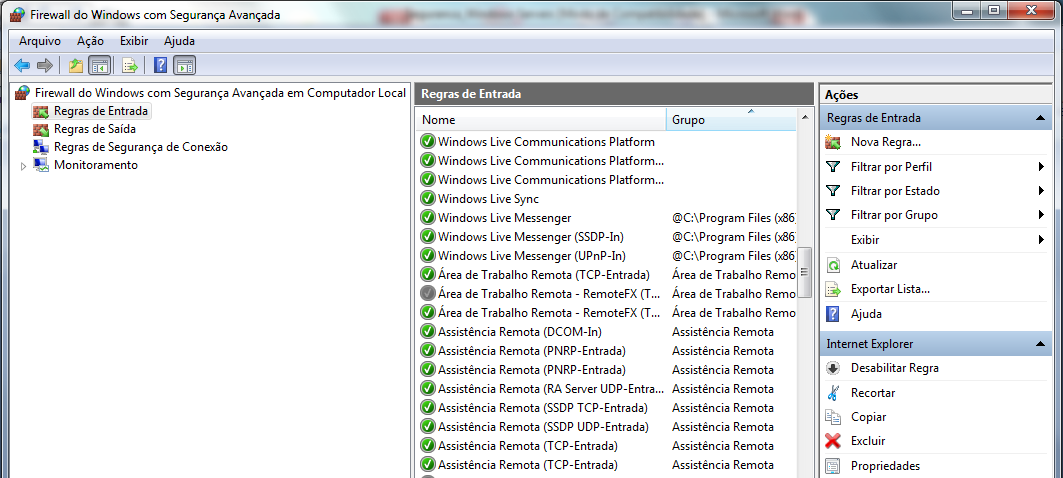

Figura 7. Console de configuração do firewall do Windows.

Na Figura 7 podemos ver a console avançada de configuração do firewall do Windows com todas as regras de entrada, ou seja, as regras que podem ou não permitir o acesso externo a um servidor Windows.

Para o caso de aplicações de terceiros que usem portas TCP diferentes das listadas na console, o administrador poderá criar uma nova regra, tanto para entrada como para saída.

O firewall do Windows também pode permitir ou bloquear um determinado programa em sua execução.

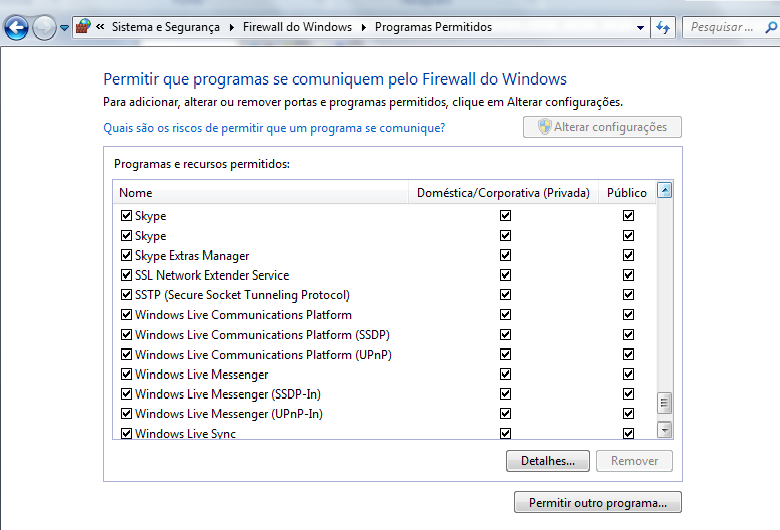

Figura 8. Console de configuração de programas no firewall do Windows.

Na Figura 8 podemos ver diversos programas sendo permitidos a partir da opção “Programas Permitidos” do firewall do Windows.

Para permitir programas de terceiros, basta cadastrá-los e definir o nível de permissão (Doméstica/Corporativa (privada) ou Público).

Ao definir os parâmetros de segurança para servidores Windows, mesmo tendo um firewall entre redes e na borda, usar o firewall do Windows é uma opção válida para reforçar os níveis de segurança interna e externa.

Antivírus

Não precisamos ir muito longe nesse tópico para reforçar a necessidade de uso de antivírus nas corporações.

Milhares de ameaças são desenvolvidas diariamente visando contaminar os mais diversos ambientes. Por mais que proteções de firewall sejam definidas, o perigo de infecção por vírus é constante nas corporações, pois muitos são os casos em que a infecção é gerada na própria estrutura interna da corporação.

Para definir a melhor ferramenta de antivírus para sua corporação, tenha em mente que as atualizações têm de ser constantes, eficazes e transparentes ao usuário.

A maioria das soluções concentra o download de definições de vírus e ameaças no próprio servidor de antivírus com clientes instalados em todas as estações do parque tecnológico, recebendo atualizações em períodos definidos pelo administrador.

Algumas soluções, além de proteger contra os mais variados tipos de vírus e ameaças, também atua como um filtro de conteúdo, analisando os acessos a websites por categoria e efetuando o bloqueio quando necessário.

Portanto, mantenha sempre sua corporação protegida com um antivírus que seja o melhor para sua companhia.

Protegendo a comunicação entre servidores Windows com IPsec

IPsec é um conjunto de protocolos que tem a função de aumentar a segurança na comunicação entre servidores e estações Windows.

Com o IPsec utilizamos dois meios de comunicação: o AH (Autenticação de cabeçalho), que garante a integridade, e o ESP (Encapsulating Security Payload ou Carga de Segurança Encapsulada), que age na criptografia dos dados. O IPsec é o mais seguro e efetivo método de manter os dados seguros durante a transmissão.

Podemos utilizar o IPsec em toda ou somente em uma parte da rede, mantendo os servidores seguros contra diversos tipos de ataque, entre eles o Spoofing Identity e o famoso Man-in-the-middle (alguém capturando dados utilizando Sniffer).

No Windows Server 2008, o IPsec pode ser implementado em diversos níveis, domínios, sites, unidades organizacionais e, até mesmo, localmente.

A aplicação mais interessante do IPsec se dá na comunicação entre servidores Windows dedicados a aplicações corporativas com servidores de Banco de Dados, SQL Server ou Oracle.

Para que o processo funcione, é necessário que a funcionalidade esteja habilitada em todos os servidores que se comunicarão com o IPsec.

Aumentando a segurança com um portal web seguro

Um item atualmente indispensável para qualquer infraestrutura é uma boa solução de Secure Web Gateway, ou o Portal Web Seguro.

Ter um portal web seguro proporciona um controle eficaz no acesso à internet, às aplicações internas e ao cache de internet, evita ameaças e controla vulnerabilidades, além de proteger a corporação em acessos à internet usando o protocolo SSL (Secure Socket Layer).

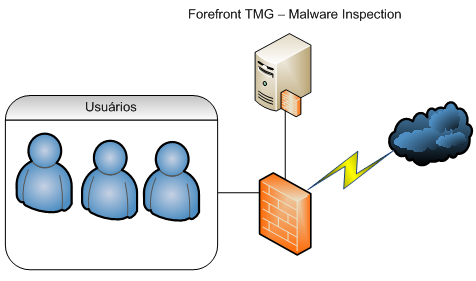

O Forefront Threat Management Gateway Server 2010, ou simplesmente Forefront TMG, é a solução da Microsoft para um portal web seguro e completo.

Além de atuar como proxy, cache e firewall, o Forefront TMG possui funcionalidades importantes que incrementam a segurança para a infraestrutura de servidores Windows.

O produto também pode ser usado como o firewall de borda, ou seja, ser o responsável direto pelos acessos que entram e saem da corporação.

Nestes casos, é recomendável que se use, em vez do produto tradicionalmente instalado em servidores, o mesmo utilizado em soluções de appliance, como outras soluções disponíveis no mercado.

A ideia de se usar uma infraestrutura de proxy, além de aumentar o controle no acesso à internet, protege os servidores de aplicação e banco de dados e diminui a carga de acessos no firewall de borda, uma vez que o único endereço IP que poderá acessar a internet será o do servidor de proxy.

Este método é o mais usado hoje nas corporações que usam o Forefront TMG como proxy para controle de acesso à internet.

Como uma solução de gateway web completa, o Forefront TMG também protege a rede com as funcionalidades de Filtro de Conteúdo, a inspeção de protocolo SSL, a inspeção de redes e a proteção contra vírus.

A solução de filtro de conteúdo controla o acesso a sites web a partir de sua categoria, ou seja, um acesso ao site do Universo Online, por exemplo, é caracterizado como um site do tipo “Portal” e poderá ser liberado ou bloqueado, de acordo com a política da empresa.

Com esta funcionalidade, é possível bloquear acessos a sites de categoria pornográfica, redes sociais, sites que pregam preconceito, pedofilia, sites de conexão bidirecional (Torrent, Kazaa, etc.), sites de troca de mensagens instantâneas (MSN, Google Talk), entre outros.

Essa limitação do uso de websites que não têm ligação direta com o foco principal da empresa auxilia na redução de custo que o acesso à internet produz, além de contribuir com a segurança de todo o sistema.

O Forefront TMG também proporciona proteção a aplicações web da corporação por meio do serviço de publicação.

O fluxo exibido na Figura 1 mostra um acesso seguro a aplicações web a partir deste utilitário. Note que todos os acessos devem ser configurados no DNS da rede para chegar ao servidor do Forefront TMG, de modo que, por meio de regras de publicação criadas previamente, ele envia a requisição para o servidor web correto. Assim, em caso de um ataque, o invasor não chegará ao servidor web, mas no Forefront TMG, que nada retornará.

É importante que estes acessos sejam feitos de forma a usar o protocolo SSL por meio de um certificado digital que deverá estar instalado tanto no Forefront TMG como no servidor web. Também é preciso que a aplicação esteja preparada para o uso do certificado digital.

Atualmente, o acesso a sites seguros tem sido usado por invasores para camuflar ameaças.

Normalmente este acesso não deveria ser um problema para o usuário final, porém diversos casos de infecção de rede foram reportados em acessos a sites que eram supostamente seguros, mas que permitiram que o vírus chegasse ao seu destino, encapsulado no protocolo SSL.

Para casos como este, o administrador pode usar a funcionalidade de inspeção de pacotes SSL.

No acesso a um site em SSL (HTTPS), a requisição é enviada ao Forefront TMG, que estabelece outra conexão com o site de destino, coleta as informações e analisa o pacote enviado. Caso o tráfego seja confiável e não contenha nenhum tipo de ameaça encapsulada, o Forefront TMG libera o acesso para o usuário final. Caso o tráfego analisado contenha uma ameaça encapsulada, o dispositivo bloqueará o acesso e enviará uma notificação ao usuário final.

Outra característica do Forefront TMG é a capacidade de aumentar a segurança no envio de e-mails da corporação. O serviço de proteção de correio evita a chegada de ameaças anexas a uma mensagem, além dos SPAMs que lotam as caixas de e-mail.

Como foi dito no começo deste artigo, diariamente várias ameaças são descobertas, além das vulnerabilidades exploradas.

A ocorrência destes eventos pode coincidir com um período em que o antivírus e a correção de vulnerabilidades por meio de atualizações de segurança ainda não tenham sido feitas.

Assim, para evitar a infecção ou invasão do ambiente neste período, o Forefront TMG oferece os serviços de inspeção de redes e inspeção de ameaças.

Figura 9. Método de ação do Forefront TMG para inspeção de redes e ameaças.

A Figura 9 mostra como o Forefront TMG protege a rede de ameaças e vulnerabilidades.

No acesso à internet, ele analisa o pacote que trafega entre a origem e o destino e o bloqueia em caso de uma ameaça ser encontrada.

Assim, durante a inspeção de redes, o Forefront TMG protege aplicações Microsoft e o ambiente de vulnerabilidades mitigando brechas de segurança na rede.

Portanto, usar um portal web seguro é item obrigatório quando se pensa em segurança para servidores Windows e deve ser usado nas formas descritas neste artigo para que o controle seja eficaz e a performance dos dispositivos de borda seja satisfatória.

Conclusão

Este artigo buscou apresentar as melhores formas de se garantir a segurança em servidores Windows, desde a concepção da infraestrutura até a elaboração de como o tráfego correrá pela rede da corporação.

É importante que haja separação entre redes protegidas por firewalls, separando a rede de usuários, rede de servidores em geral, servidores de aplicação e servidores de banco de dados.

Ainda nesse contexto, ressaltamos a importância de limitar o acesso a servidores para que somente as pessoas corretas tenham condições de operar o servidor e, assim, garantir a segurança do ambiente.

O artigo mostrou também as vulnerabilidades e brechas de segurança que precisam ser corrigidas no período da implementação do servidor e a importância de se manter sempre as atualizações de segurança instaladas em periodicidades que garantam que um invasor não consiga acesso na estrutura.

Também mostrou a importância de se proteger o tráfego entre redes usando o IPsec e mantendo a estrutura protegida com um antivírus que seja bem implementado, de forma a evitar ameaças.

Para aumentar a segurança no ambiente, mostramos que o Forefront TMG atua como um portal web seguro, provendo serviços de proxy, cache, firewall, inspeção SSL e inspeção de redes e ameaças, controlando o acesso à internet e diminuindo a carga no firewall de borda.

Certamente existem outros métodos eficazes para se garantir a segurança em um ambiente de servidores Windows, porém os exibidos neste artigo são os principais e mais utilizados no dia a dia corporativo.

Site Microsoft – Segurança em servidores

Windows

http://technet.microsoft.com/pt-br/library/dd548350

Artigo “Implementando IPSEC no Windows Server

2008”

http://www.mcsesolution.com/Windows-Server-2008/configurando-o-ipsec-no-windows-server-2008.html

Site Microsoft – “Forefront Suite”

http://www.microsoft.com/forefront

WSUS

http://technet.microsoft.com/pt-br/windowsserver/bb332157.aspx