O artigo apresenta o Forefront Threat Management Gateway, ou simplesmente TMG, uma solução que aborda diversas questões de segurança e mantém a produtividade da corporação.

Em que situação o tema útil:

O TMG se faz útil para profissionais de infraestrutura ou segurança interessados em um produto do tipo Secure Web Gateway de qualidade e com baixo custo.

Resumo DevMan:

Neste artigo debatemos sobre as funcionalidades e vantagens do Forefront Threat Management Gateway, além de conhecer boas práticas para configuração e sugestões de instalação.

Manter os negócios de uma corporação em harmonia com questões de segurança da informação representa hoje um desafio, tanto para quem provê TI, como para quem se preocupa em tempo integral com o negócio principal da empresa.

A questão da segurança hoje tem um peso considerável nas corporações, pois, o emprego desta acarreta em uma série de processos e procedimentos que necessitam de tempo, pessoal qualificado, comprometido e, acima de tudo, investimentos.

Entretanto, a falta de observância de aspectos de segurança pode acarretar em um prejuízo e em um custo muito maior para a corporação do que teria se fossem implementadas políticas e ferramentas adequadas.

Bem sabemos que uma corporação jamais para e seus colaboradores necessitam de informações rápidas, precisas e seguras.

Dessa forma, é necessária uma sintonia entre a área de TI e as demais áreas do negócio em várias vertentes, tais como:

1. A corporação precisa proteger dados importantes e seus pontos de distribuição. A área de TI precisa prover acesso seguro e fácil ao mais diversos tipos de dispositivos;

2. Para a continuidade dos negócios, a corporação precisa garantir acesso a seus colaboradores de qualquer lugar;

3. A corporação luta para diminuir custos com gerenciamento de recursos de segurança e a área de TI tenta diminuir a complexidade neste gerenciamento.

Para todos esses pontos, o Forefront Threat Management Gateway, ou simplesmente TMG, é a solução que aborda diversas questões de segurança e mantém a produtividade da corporação.

O que o Forefront TMG oferece

O produto pode funcionar como um proxy ou um firewall de borda, isto é, um firewall que protege a rede local da internet. O produto se comporta de forma efetiva na proteção da rede e dos dados.

O Forefront TMG atua como uma solução de Gateway Seguro para Web completa, provendo funcionalidades de Firewall, Web Cache, Proxy, Filtro de Conteúdo, Inspeção de redes, Inspeção de Malware, Detecção de Intrusão, além de prover segurança e proteção a seu Exchange Server.

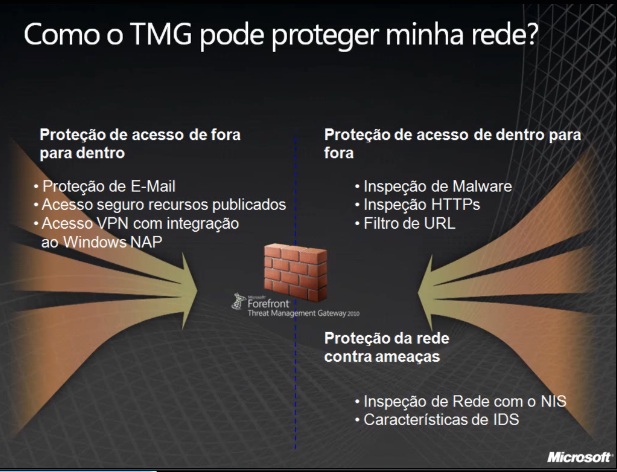

Além das funcionalidades herdadas de seu antecessor (ISA Server 2006), o Forefront TMG traz consigo uma nova arquitetura que atua em três pilares distintos (veja a Figura 1):

1. Proteção de acessos de dentro para fora;

2. Proteção de acessos de fora para dentro;

3. Proteção da rede contra ameaças.

Figura 1. Visualização dos principais pilares do Forefront TMG.

Proteção de acessos de dentro para fora

Neste tópico apresentamos a descrição das funcionalidades que ajudam a proteger os acessos internos da infraestrutura e suas definições:

• Proteção de E-mails – O Forefront TMG traz o serviço de proteção ao tráfego de e-mails contra todo o tipo de ameaças que hoje são enviadas em mensagens eletrônicas. E-mails com promoções, fotos de personalidades ou fatos do cotidiano podem conter ameaças que, ao penetrar no ambiente protegido, são capazes de um grande estrago;

• Publicação Web Segura – O Forefront TMG pode ser usado como um servidor de publicação para seus Servidores Web, protegendo as aplicações e evitando que um invasor chegue ao servidor de aplicativos web. O serviço de publicação Web segura usa certificado digital no servidor web e no servidor TMG para que todas as requisições sejam criptografadas. Neste caso a requisição para determinado site é encaminhada ao servidor TMG que redireciona para o servidor web através das regras de publicação;

• Acesso VPN – O acesso à rede virtual privada (do inglês, Virtual Private Network) é feito de forma rápida e segura, de modo que os colaboradores possam estar conectados ao ambiente de qualquer lugar para dar continuidade à determinada transação ou simplesmente para acesso a suas informações;

• Integração NAP – Quando o Forefront TMG é instalado, a funcionalidade do Network Policy Server também é instalada. Dessa forma pode-se integrar à rede interna ou VPN ao NAP (Network Access Protection), fazendo com que o acesso só seja permitido caso a requisição passe por uma série de regras previamente definidas. Por exemplo, a conexão só será liberada se a estação possuir antivírus atualizado ou tenha um certificado digital emitido por uma autoridade certificadora.

Proteção de acessos de fora para dentro

Por sua vez, neste tópico apresentamos a descrição das funcionalidades que protegem os acessos externos da infraestrutura e suas definições:

• Inspeção Malware – O serviço de inspeção malware protege seu ambiente das principais ameaças de vírus e worms. Quando uma página acessada contém vírus, o Forefront TMG tenta fazer uma limpeza do arquivo para que a página possa ser entregue ao usuário final. Quando isso não é possível, o download da página é bloqueado e o usuário recebe uma notificação;

• Inspeção HTTPS – O serviço de inspeção HTTPS verifica possíveis ameaças que podem vir encapsuladas no protocolo SSL (Secure Socket Layer). Com o serviço ativo, o Forefront TMG inspeciona o tráfego SSL, podendo bloqueá-lo caso encontre algo que possa ser prejudicial ao ambiente;

• Filtro URL– Este serviço analisa as categorias de cada website visitado, podendo bloquear ou não o seu acesso. Por exemplo, sites categorizados como pornografia, apologia a drogas ou redes sociais podem ser bloqueados e o usuário recebe uma notificação no browser.

Proteção da redes contra ameaças

Por fim, aqui, apresentamos a descrição das funcionalidades que protegem a rede contra as mais variadas ameaças:

• Network Inspection System (NIS) – Este serviço protege o ambiente contra vulnerabilidades Microsoft que possam haver nos servidores. Ele evita que um invasor explore uma vulnerabilidade Microsoft em seu servidor até que esta esteja corrigida através da aplicação de patches de segurança;

• Detecção de Intrusões – Quando um pacote ofensivo é detectado pelo Forefront TMG, o pacote é derrubado e um alerta é gerado.

Comparativo entre ISA Server e Forefront TMG

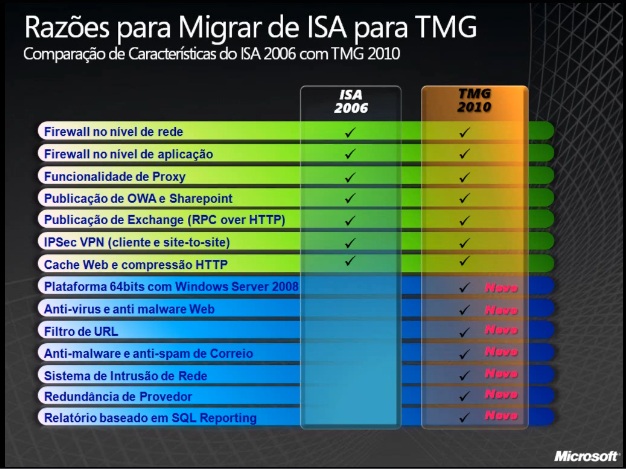

As vantagens da migração para o Forefront TMG vão além de suas funcionalidades. Itens como escalabilidade de memória e gerenciamento são motivos concretos para se pensar na migração (para as corporações que ainda usam o ISA Server 2006) ou a aquisição do produto.

A Figura 2 apresenta um comparativo de todas as funcionalidades presentes do ISA Server 2006 e seu sucessor, o Forefront TMG.

Figura 2. Comparativo entre ISA Server 2006 e o Forefront TMG 2010.

Gerenciamento de redes no Forefront TMG

No gerenciamento de redes do TMG muitas funcionalidades permanecem iguais a seu antecessor, porém, o Forefront TMG traz uma característica muito interessante e que vem agregar valor a seu ambiente: o serviço de ISP Redundancy.

Esse serviço faz com que as requisições de acesso a sites na internet sejam direcionadas de um link para outro de acordo com especificações prévias.

O processo funciona para até dois provedores de serviço na internet e pode ser configurado no esquema de Failover (por exemplo, o link 2 é acionado em caso de queda ou demora na resposta do link 1) ou Balanceamento, isto é, à medida que o número de requisições no link 1 estiver alta, o TMG direciona o tráfego para o link 2.

Na prática, o Forefront TMG é configurado com uma placa de rede que irá monitorar as requisições internas e duas placas de rede que serão responsáveis pela navegação na internet em dois provedores distintos e gerenciados pelo ISP Redundancy.

Consoles de gerenciamento – EMS (Enterprise Management Server) e CSS (Configuration Storage Server)

Em uma infraestrutura de servidores Forefront TMG, é possível fazer a união entre os servidores através de arrays, ou seja, conectar os servidores TMG a fim de que, tudo o que for publicado em um nó da rede seja automaticamente replicado em outro.

Além disso, é possível distribuir a carga entre esses nós de forma a manter a continuidade e desempenho da rede.

Agora, como gerenciar um agrupamento com vários servidores executando o Forefront TMG? Para quem tem esse tipo de cenário, o produto vem com ferramentas de gerenciamento que facilitam e centralizam a administração da infraestrutura de servidores TMG.

A seguir, uma breve descrição dessas ferramentas:

• EMS - O Enterprise Management Server é usado para gerenciar servidores Forefront TMG nas versões Enterprise ou Standalone. O EMS deverá ser instalado em um servidor membro de um domínio sem nenhum serviço do Forefront TMG. Não é preciso adquirir uma licença TMG para um servidor com o EMS instalado. Se o administrador está familiarizado com o ISA Server 2006 Enterprise, o Forefront TMG EMS é um pouco semelhante ao Configuration Storage Server (CSS) com algumas diferenças.

Com o Forefront TMG é possível conectar ou desconectar um TMG Server de um array. Desta forma a configuração fica mais flexível porque o administrador não precisará remover e reinstalar o Forefront TMG Server, caso queira conectá-lo em um array diferente do atual. Também é possível atualizar um Forefront TMG Standard para o Forefront TMG Enterprise sem a necessidade de reinstalação.

Lembrando que, instalações do EMS em um Windows Domain Controller não são suportadas pela Microsoft.

• CSS - O Configuration Storage Server é usado para instalações de TMG locais. Todo Forefront TMG Server possui um CSS local. Quando o administrador conecta o TMG Server a um TMG Array, ele usará o Enterprise Management Server (EMS). Quando o Enterprise CSS é aplicado, o CSS local (instância AD-LDS) é desativado.

Métodos de autenticação

O produto provê uma variedade de mecanismos de validação usados para pré-autenticar uma requisição. Os métodos de autenticação de um cliente no Forefront TMG são:

• No Authentication;

• Forms-Based Authentication;

• HTTP Authentication;

• Client Certificate Authentication.

O produto valida as credenciais do cliente – passadas em um dos formatos anteriormente citados – utilizando os seguintes provedores e protocolos, que devem ser empregados individualmente:

• No Authentication – permitindo que o servidor publicado internamente cuide da parte de autenticação;

• Windows Active Directory – fazendo a consulta na infraestrutura de servidores Active Directory;

• RADIUS e SecureID – Para autenticação externa.

Logging

A parte de logging é uma das mais importantes funções de um firewall para gerenciamento de rede e segurança. Além disso, é necessário que esta parte seja muito bem pensada e configurada.

Esse serviço oferece informações importantes acerca do que está acontecendo no firewall e ao seu redor, além de dar informações detalhadas sobre quem está acessando determinado recurso e possíveis ataques.

O log do Forefront TMG pode ser configurado de várias maneiras, que devem ser implementadas de forma a lhe proporcionar uma visão total do que acontece no ambiente.

Os logs podem ser gerados a partir de uma base em SQL Server Express (por padrão na instalação do produto), via arquivos texto ou ainda fazer com que o Forefront TMG direcione a geração de logs para um servidor SQL Server em sua rede.

Mas porque o serviço de Logging é importante? As empresas usam logs de todas as aplicações existentes para fins de auditoria e geralmente os armazenam por um prazo estabelecido em suas normas e processos. Este prazo varia de seis meses a um ano. Além disso, o serviço de logging permitirá que o administrador possa monitorar toda a atividade dos usuários, analisar as informações para fins de reparação de erros, verificar a saúde da rede, ou seja, como o tráfego está fluindo, e saber quais alterações foram efetuadas, para que, se necessário, possam ser revertidas.

Baseado em questões de desempenho é recomendado o uso do SQL Server Express (versão 2008 para o Forefront TMG 2010 e versão 2005 para o Forefront TMG MBE) ou o sistema de arquivos de texto.

Muitos problemas de desempenho entre servidores ISA Server 2006 e até mesmo Forefront TMG foram reportados em fóruns, blogs e listas de discussão por conta da opção por usar um SQL Server remoto.

Vários casos foram relatados por clientes e até mesmo situações expostas em blogs, onde um pequeno problema no servidor SQL Server causou problemas de lentidão de internet para uma grande quantidade de usuários.

Neste caso, a resolução do problema e sua análise em si são demoradas, pois, como o primeiro ponto de análise é sempre o servidor do Forefront TMG, as análises em cima do SQL Server remoto serão as últimas ações a serem tomadas.

Quando se transfere os logs do Forefront TMG para o SQL Server remoto normalmente não se usa um servidor dedicado. Os logs do Forefront TMG são armazenados em uma instância com outros bancos de dados que armazenam dados de outras aplicações. Dessa maneira a possibilidade de problemas de desempenho causados por esta forma de geração de logs é muito grande.

Além disso, não basta simplesmente direcionar o servidor Forefront TMG para o SQL Server remoto. É necessário executar alguns scripts no SQL Server remoto a fim de que a base seja criada corretamente. Este procedimento está disponível em http://technet.microsoft.com/en-us/library/bb794867.aspx.

Se, mesmo assim, o leitor optar pelo serviço de logs em SQL Server remoto, o suporte Premier Microsoft estará à disposição para ajudá-los!

Logging Queue

A funcionalidade de logging queue foi criada para evitar parada do Forefront TMG em caso de algum erro no serviço de logs.

O Large Logging Queue (LLQ) grava as entradas de log quando os mesmos não podem ser salvos em seu destino pré-definido (por default o SQL Server Express Edition). O LLQ roda em modo Kernel (parte do Sistema Operacional sem a intervenção do usuário) a partir do engine TMG (FWENG.SYS) e no Modo Usuário (Dispatcher). O processo no Modo Usuário somente lê os dados a partir do Disco Rígido, enquanto o modo do processo Fweng grava no HD.

Caso o acesso à área de logs (SQL Server Expression Edition ou outra base SQL) esteja indisponível, os arquivos começam a ser gravados em fila na pasta onde foi definida a gravação dos logs no Forefront TMG. Quando o acesso à área de logs em sua base de dados é restabelecido, os dados destes arquivos são gravados em sua base SQL Server e removidos do diretório.

Agora, o leitor pode questionar: se esta funcionalidade existe, então porque não é recomendado o uso de um SQL Server remoto, já que log queueing poderia funcionar de forma paliativa até que alguém resolva o problema do SQL usado como base para os logs.

Esclarece-se que, mesmo com possíveis problemas de desempenho ou algo qualquer no servidor remoto, o Forefront TMG ainda entenderá que o serviço está operacional, independente de qualquer coisa e desta forma continuará esperando respostas da base de dados alocada em outro servidor.

Outra questão é o momento em que o servidor remoto sai do ar e os arquivos LLQ começam a ser gerados. No momento em que a conexão for restabelecida, o Forefront TMG iniciará o processo de commit dos dados gerados nas filas para a base de dados. Dependendo da hora e da quantidade de dados a serem migrados, podem ocorrer problemas de desempenho no acesso à internet e até mesmo em outras aplicações, caso esteja usando uma instância compartilhada. Aí existe mais uma razão para evitar o uso de um SQL Server remoto para geração de logs em uma infraestrutura de servidores Forefront TMG.

Uma recomendação importante é o uso de um disco em um array exclusivo para a gravação de logs. De preferência, uma arquitetura RAID1 ou RAID10 para uma gravação com melhor desempenho.

A escolha entre as arquiteturas RAID1 e RAID10 ocorrerá de acordo com o tamanho da infraestrutura a ser montada.

Network Load Balance

Desde seu antecessor, o ISA Server 2006, o produto conta com o serviço de balanceamento de carga de rede que proporciona alta disponibilidade à infraestrutura de proxies em Forefront TMG.

Todas as recomendações, limites e limitações deste serviço são exclusivos do sistema operacional Windows, com algumas exceções.

Para a maioria das infraestruturas Windows Server com NLB, é possível adicionar até 32 servidores, mas, no caso do Forefront TMG, este número se limita a oito servidores. Por esta razão, é necessário um bom entendimento e planejar antes de implementar.

Apenas para relembrar alguns pontos: cada nó participante de um cluster NLB tem um endereço IP único, conhecido como DIP (Dedicated IP Address). Todos os nós em um array NLB compartilham um conjunto de endereços IP comuns, conhecido como VIP (Virtual IP Addresses).

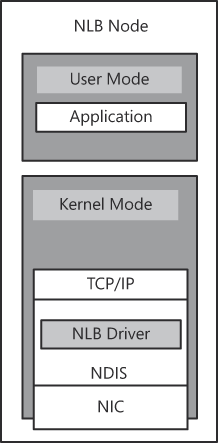

A Figura 3 descreve a arquitetura NLB.

Figura 3. Arquitetura NLB.

O serviço de NLB tem três modos de operação, os quais são usados para determinar como será a comunicação com os clientes e entre os nós no array. Estes modos são denominados Unicast, Multicast e Multicast com IGMP. Independente do modo a ser usado, o endereço MAC (endereço físico dos NIC´s) utilizado no tráfego é configurado para ser o mesmo para todos os nós.

O serviço de NLB dentro do Forefront TMG pode ser usado nos modos Integrated e Non-Integrated. O modo Integrated é aquele configurado através da console do produto. O modo Non-Integrated é configurado através do Sistema Operacional.

Quando o modo Integrated é habilitado, a comunicação ocorre em modo Unicast. Desta forma, os pacotes de requisição são entregues paralelamente a todos os nós e o driver NLB filtra os pacotes que não deverão ser processados por um dos nós em particular. No modo Multicast o acesso ocorre via endereço MAC para os NIC´s de todos os nós participantes do cluster NLB.

É importante lembrar que o NLB Windows, tanto o integrado ao TMG quanto o não integrado, suporta tráfego de até 500 Mbps. Acima disso é recomendado o uso de dispositivos que gerenciem o balanceamento de carga entre os nós.

Caso a corporação opte por usar um balanceador externo, é importante que o produto trabalhe com o conceito de stickiness, que mantém uma determinada sessão sempre indo e voltando pelo mesmo nó. Dessa forma o usuário não sofrerá com queda de conexão em um acesso a sites de banco ou algum outro acesso em que tenha formulários para preencher.

Uma dica para quem vai implementar NLB é sobre sua pilha de switches. É necessário que, de modo a garantir a convergência entre os nós, o switch seja de layer 2. Caso a pilha seja layer 3, é necessário que uma das portas simule o layer 2. Se não for usar NLB na infraestrutura de servidores Forefront TMG, poderá usar qualquer um dos dois.

Para informações mais detalhadas sobre o funcionamento do NLB, consulte a documentação em http://technet.microsoft.com/en-us/library/cc756878.aspx. E para informações sobre as definições de switches de layer 2 e 3, consulte a documentação em http://www.malima.com.br/article_read.asp?id=30.

Conceitos de Caching

Uma das principais razões para implementação de um Proxy é a necessidade da redução de consumo de largura de banda da rede. O Forefront TMG oferece um controle granular de grande qualidade sobre o gerenciamento de arquivos e conteúdos de cache.

O uso do cache é um dos fatores a se considerar acerca de desempenho nos acessos e downloads dos conteúdos das páginas web. O cache no Forefront TMG faz com que conteúdos frequentemente acessados estejam previamente disponíveis no próprio servidor e não use sua banda de rede toda vez que forem solicitados.

Entre os benefícios do cache, se pode dizer que o acesso à internet fica mais rápido, reduz o tráfego e proporcionará menor consumo da banda de rede.

Além disso, o administrador pode definir quais sites poderão ter seu conteúdo armazenado em cache e periodicamente verificar se determinada página teve seu conteúdo atualizado.

Para infraestruturas do Forefront TMG interligadas em arrays ou NLB, é possível usar o serviço do CARP (Cache Array Routing Protocol). Assim, se a requisição entrar pelo nó 1 e o serviço do CARP estiver habilitado, o Forefront TMG verificará a existência da página a ser acessada no mesmo nó. Caso não encontre a referência à página, o Forefront TMG então faz a leitura no cache do nó 2. Caso o serviço de cache do nó 2 esteja fora e a requisição entrar por este nó, o Forefront TMG lerá os dados armazenados no cache do nó 1.

Esta funcionalidade foi herdada do ISA Server 2006, continua usual e muito útil também no Forefront TMG.

Versões do produto

O produto é comercializado nas versões Standard e Enterprise. No entanto, somente é possível de ser instalado em um servidor com Windows Server 2008 – 64 bits.

Atualmente o produto está no Service Pack 2, e mesmo com notícias da Empresa Gartner acerca da descontinuidade do mesmo, este ainda possui pelo menos mais 10 anos de suporte e atualizações.

Para ambientes menores, existe também o Forefront TMG Medium Business Edition (MBE), ideal para médias e pequenas empresas. Porém, é um produto que possui algumas limitações.

Esta versão somente pode ser instalada em um servidor membro de domínio. Além disso, não dá suporte para array e o CSS usado só será aquele instalado no mesmo servidor do MBE.

A instalação completa do MBE é composta pelo próprio produto em si, o Active Directory Lightweight Directory Services (LDS) e o SQL Express 2005 (usado para a parte de relatórios).

Alguns destes componentes poderão ser removidos, mas a Microsoft recomenda que todos eles sejam mantidos para um bom funcionamento do MBE. É possível também verificar se as instalações dos componentes estão pré-definidas a serem feitas no drive C. Se for preciso, pode-se mudar a localização das pastas, porém, o SQL 2005 Express e o LDS permanecerão instalados na pasta padrão %ProgramFiles%.

Apesar da existência desta versão, é recomendado que seja usada a versão full do produto. Mesmo em pequenas e médias empresas.

Planejamento

A instalação do Forefront TMG deve ser cuidadosamente planejada para que se evitem problemas de desempenho.

A Microsoft oferece gratuitamente uma planilha que ajuda na escolha do melhor equipamento e formas de instalação, e que pode ser baixada no endereço http://www.microsoft.com/download/en/details.aspx?id=15196.

O Forefront TMG 2010 Capacity Planning Tool permite o cálculo da banda WAN e do número de usuários que um determinado hardware vai suportar, além de recomendar o hardware ideal para sua instalação.

Os requisitos de hardware para servidores com Forefront TMG variam e são dependentes de alguns fatores:

• As funcionalidades que o usuário habilita;

• O número de conexões concorrentes;

• Link de rede disponível.

Para detalhes adicionais, a planilha traz todas as instruções de preenchimento na aba “Instructions”.

Licenciamento

O valor da licença é estabelecido por processador. Os serviços de Web Filtering, Network Inspection e Malware Inspection são licenças cobradas à parte, pois utilizam o serviço do MRS (Microsoft Reputation Services) para sua atualização. Para mais detalhes sobre a aquisição do produto, contate o representante Microsoft.

Conclusão

Este artigo buscou apresentar as funcionalidades e vantagens que o Forefront Threat Management Gateway pode trazer às corporações, além das melhores práticas para configuração e sugestões de instalação. O Forefront TMG pode ser usado como firewall de borda ou simplesmente ser o Proxy da rede. Também é possível publicar aplicações web com o objetivo de aumentar o nível de segurança no acesso.

Os serviços de Inspeção SSL, Malware e Redes vêm como diferencial do produto para tornar o tráfego interno e externo mais seguro e confiável. Por sua vez, o serviço de filtro de conteúdo garante que sites mal intencionados ou que não sejam interessantes aos objetivos da corporação não sejam acessados.