Atenção: por essa edição ser muito antiga não há arquivo PDF para download. Os artigos dessa edição estão disponíveis somente através do formato HTML.

Proteção contra pirataria

Utilizando hardlocks em aplicações Delphi

À medida que o valor dos seus aplicativos comerciais aumenta, cresce também o interesse por parte de alguns usuários em obter cópias não autorizadas deles. Assim tornam-se cada vez mais necessárias técnicas de proteção contra a pirataria, entre as quais uma das mais eficientes é a utilização de chaves de hardware, ou hardlocks.

Tipos de proteção

Os leitores já devem conhecer e aplicar diversas formas de proteção nos seus produtos, usando recursos de software, tais como: gerar arquivos em um local do disco que contenha informações para a correta abertura dos programas; gerar chaves no regedit do Windows; verificar números ou identificadores do sistema, como o número do HD, BIOS, MAC da placa de rede etc. Sabemos, no entanto, que essas formas de proteção podem ser facilmente burladas. As soluções de proteção por chave de hardware apresentam um nível de proteção geralmente mais alto que soluções baseadas em software.

Para este artigo, avaliamos as soluções oferecidas por uma empresa nacional especializada em proteção de software, a Proteq (www.proteq.com.br), que gentilmente disponibilizou um kit para avaliação. A Proteq oferece vários modelos de chaves de hardware, voltadas para empresas produtoras de software, com 512 bytes de memória programável, além de funções de leitura e escrita, criptografia e contadores. O produtor de software personaliza sua chave de forma que apenas os clientes que a possuírem possam utilizar suas aplicações.

Softwares auxiliares

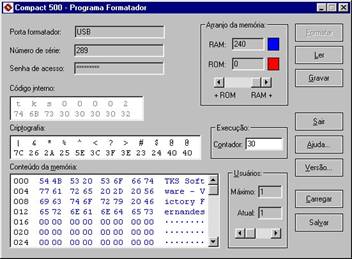

No caso do kit de proteção da Proteq (que inclui, além da chave, softwares e documentação), o acesso à chave de hardware é feito usando um software chamado “Formatador”. O Formatador, dentre outras funcionalidades, permite a configuração e o acesso à memória da chave (veja a Figura 1).

Figura 1. Tela de opções do software “Formatador”

Um recurso que me chamou bastante a atenção foi um programa chamado “Envelopador” (Figura 2). Com ele não é necessário conhecer nenhum comando de leitura ou escrita da chave para proteger um arquivo; basta selecionar o arquivo e aplicar as opções desejadas. O programa então faz todo o trabalho de adicionar, ao arquivo escolhido, as chamadas de verificação da presença da chave – mesmo em arquivos executáveis para os quais você não possua as fontes.