BYOD é um termo criado para descrever a tendência global que viabiliza aos profissionais trazerem seus dispositivos pessoais para desempenhar suas atividades na empresa. Também chamado de BYOT (Bring Your Own Technology), sua abrangência inclui todos os tipos de dispositivos, sejam eles smartphones, tablets ou notebooks, e envolve tanto o hardware quanto o software.

Segundo o relatório do IDC, os consumidores estão utilizando cada vez mais os seus dispositivos móveis como seu ponto de acesso principal à Internet, migrando do antigo sistema PC based. A previsão é de que em 2015, pela primeira vez na história, o número de consumidores norte-americanos que utilizam estes dispositivos seja maior que o de consumidores que utilizam computadores.

Somente nos EUA, o número de pessoas que acessam a Internet por meio de computadores pessoais vai reduzir de 240 milhões em 2012 para 225 milhões em 2016. Neste mesmo período, o número de dispositivos móveis irá aumentar de 174 para 265 milhões.

No Brasil, o crescimento do mercado de dispositivos móveis dobrou entre abril de 2012 e 2013. Este estudo da Flurry, empresa voltada ao mercado móvel, não revelou números exatos, mas considera que temos uma faixa de crescimento de 100% a 199%. Um ponto importante da pesquisa também mostra que muito do crescimento é resultado da adoção de mais de um dispositivo móvel por pessoa, por exemplo, os que possuem smartphones e tablets.

Junto a este crescimento, as aplicações já ultrapassam os 700.000, considerando somente a Apple. Isto sem lembrar que existem outros grandes fornecedores como Microsoft, BlackBerry e Google. No entanto, estamos apenas começando a geração das aplicações smart, que se utilizam das informações disponibilizadas pelo usuário para oferecer soluções on-demand.

Hoje, por exemplo, as aplicações “inteligentes” são capazes de definir onde você está, quais as opções de restaurantes existem ao seu entorno, lojas, informações de deslocamento e sugestões de lazer.

Diante deste rápido crescimento, seja na comercialização ou no desenvolvimento de aplicações cada vez mais interativas, o mercado de dispositivos móveis tem ampliado seu lugar.

Com isso, tanto o mercado de desktops quanto o de notebooks têm sido ameaçados, uma vez que aparelhos como smartphones e tablets são um meio mais ágil de acesso a informações online.

No entanto, não somente esta constatação de aumento da participação de mercado justifica a adoção destes dispositivos em ambientes corporativos. As empresas investem e adotam soluções com o objetivo de terem algum retorno, seja ele financeiro, operacional ou produtivo.

O que leva as empresas a adotarem o BYOD?

Esta tendência está alinhada a três pontos centrais. Primeiro, a popularização dos dispositivos móveis, que vem acompanhada pelo crescimento do número de aplicações e pela disponibilidade de acesso aos recursos corporativos a partir destes aparelhos. Segundo, a facilidade propiciada aos usuários, pois eles conseguem integrar todas as suas informações online em um único perfil.

Pela perspectiva do usuário, utilizar um único ponto de acesso para todas as informações pessoais e profissionais é um recurso que tende a melhorar a sua produtividade. Terceiro, para a organização representa uma economia interessante se levarmos em consideração que haverá uma redução dos investimentos na aquisição e manutenção destes dispositivos.

Além disso, é possível, com BYOD, oferecer aos funcionários a mobilidade para algumas de suas atividades, benefício antes ofertado apenas aos altos cargos.

Sobre este assunto, o diretor de operações do governo americano afirmou, em pesquisa realizada pela Trend Micro commissioned Forrester Consulting, que a produtividade no trabalho definitivamente aumentou após a adoção de um programa de BYOD. Segundo ele, os funcionários estão satisfeitos utilizando os dispositivos que escolheram e têm se comunicado com os outros colegas com mais frequência, melhorando o ambiente de trabalho.

Por estas razões, o BYOD não deve ser considerado apenas como uma tendência, mas como uma nova possibilidade de oferecer os recursos de TI organizacionais. Sendo assim, as estratégias das empresas têm sido tentar absorver esta demanda, uma vez que cada dia é mais complicado evitar o uso destes dispositivos em alguma atividade profissional. Hoje, tanto o acesso ao e-mail, quanto a arquivos, relatórios, informações, são acessíveis através de interface Web.

Isto possibilita que estes dados estejam disponíveis em aparelhos móveis, independente se os mesmos sejam ou não gerenciados pelo BYOD.

Portanto, durante a análise de risco é importante que questões como estas sejam consideradas como vulnerabilidades. Tanto a segurança dos dispositivos quanto a dos sistemas precisam ser analisadas em conjunto para que, de forma sistêmica, seja elaborado o relatório final com os argumentos chaves para adoção ou não de uma política organizacional mais ampla.

Num estudo feito em 2012 pela Trend Micro commissioned Forrester Consulting sobre os principais pontos que levam as empresas a implantar o programa de BYOD observa-se que o foco tem sido as facilidades propiciadas aos funcionários e o seu consequente aumento de produtividade.

É importante enfatizar que o BYOD pode ser considerado como um recurso de RH, pois é tratado como um benefício oferecido pela organização. Algumas empresas também o consideram como um diferencial competitivo. Hoje, muito se discute sobre os benefícios desta tecnologia, sendo que, em muitos casos, não são definidos de antemão quais os resultados esperados e como serão alcançados.

Quais as questões a serem consideradas na implantação?

Presenciamos nos últimos anos as primeiras implantações e resultados dos programas de BYOD. É preciso ter em mente que toda esta mudança ainda é muito recente e que estes programas foram implementados baseados em experiências anteriores, com o uso de práticas conhecidas e das atuais diretrizes de segurança organizacional, todas desenvolvidas para uso com outras tecnologias.

Isto é, empregamos princípios de segurança da informação, gerenciamento de arquivos, governança de TI, gestão de pessoas e de projetos para delinearmos quais estratégias serão utilizadas na implantação.

No entanto, mesmo envolvendo todas estas áreas, o que mais tem preocupado as empresas num programa de BYOD são as questões relacionadas à segurança da informação. Por padrão, os proprietários dos dispositivos móveis são os responsáveis pela decisão de como irão proteger seus equipamentos e informações. Além disso, o usuário tende a escolher o aparelho de melhor design e usabilidade, não se importando tanto com a segurança oferecida.

As aplicações e downloads disponibilizados pelas lojas como a Play Store do Android e a App Store da Apple, também aumentam o risco de acessos não autorizados às informações contidas nos dispositivos. Uma vez que podem trazer malwares e keyloggers, elas possibilitam inclusive que seja infectada a rede da empresa.

Existe uma tendência dos riscos relacionados à segurança da informação continuar a crescer, principalmente porque os custos relacionados às soluções existentes ainda são caros para as pequenas e médias empresas, o que torna estes equipamentos um alvo interessante para ataques. Portanto, algumas questões devem ser pensadas antes da adoção de um programa de BYOD, como analisaremos a seguir.

Elaborar uma política de segurança da informação

A política deve ser voltada para a proteção dos dados corporativos. Com isso, ela tem que:

· Definir o tipo de informação que pode ser acessado e por quem: e-mails, sites corporativos, tipos de documentos, diretórios e arquivos compartilhados, entre outros;

· Estabelecer o direito de impor a política corporativa aos dispositivos, como: instalação de antivírus, obrigatoriedade de uso de senha complexa e instalação de software de gerenciamento remoto;

· Definir quais funcionários podem usufruir do programa de BYOD;

· Definir quais aplicações não devem ser utilizadas nos dispositivos que participam do programa, como: Jailbreak, cracks, aplicações para desbloqueio, softwares não licenciados;

· Definir os pré-requisitos ou modelos de dispositivos que poderão participar do programa.

Planejar o gerenciamento dos dispositivos no ambiente corporativo

Nesta fase o importante é analisar os pontos levantados anteriormente, planejando e trabalhando na operação do serviço de TI, com o objetivo de criar novos processos e soluções para atender a estes novos usuários. Neste contexto, foram levantados os principais tópicos que podem significar mudanças internas necessárias ao departamento de TI, para que sirvam como ponto inicial de análise. São eles:

· Aplicar a política de segurança definida anteriormente utilizando softwares de apoio, como os MDMs (Mobile Device Management), e as configurações de acesso à rede e arquivos;

· Elaborar o processo interno para atendimento a questões relacionadas a furtos e perda de dispositivos. Levar em consideração a remoção de acessos à rede da corporação e a exclusão das informações contidas no dispositivo;

· Elaborar o processo de tratamento para os dispositivos que estiverem com algum malware;

· Criar o processo de suporte e atendimento a estes dispositivos, definindo e alterando o que será oferecido pelo catálogo de serviços da TI;

· Treinar o corpo técnico da TI que realizará o suporte a estes dispositivos;

· Prever o impacto destes dispositivos na rede corporativa, como o aumento do consumo da banda de rede wireless e o número de atendimentos realizados pelo suporte.

Treinar os usuários

Os funcionários devem compreender as estratégias de divulgação de informações organizacionais, a importância de manter seus dispositivos seguros e como fazer isto. Seguem algumas sugestões de tópicos a serem abordados nesta fase:

· Malwares, o que são e como podem roubar os seus dados;

· Política de segurança da informação, o que prevê a política da empresa e quais são os pontos de apoio do funcionário em caso de dúvidas;

· Quais os recursos existentes voltados à segurança dos dispositivos;

· Como separar as informações pessoais das profissionais, focando no gerenciamento do tempo, na priorização de atividades e na otimização de resultados.

Estabelecer a política de gestão

Em paralelo a implantação, a administração e o departamento de Recursos Humanos devem criar uma política onde precisam prever o BYOD como um benefício a ser utilizado pela empresa, estabelecendo novas diretrizes para os funcionários que desejarem ingressar no programa. Assim sendo, apresenta-se a seguir algumas questões que poderão servir como norteadoras desta fase:

· Opções para implantação: dispositivos de funcionários ou compartilhados entre organização e funcionário. Neste caso, avalie quais os custos que os funcionários terão ao ingressar no programa, se o dispositivo será comprado pela empresa que o transfere legalmente ou vende para o funcionário; ou se ele deverá adquirir o modelo homologado à parte de qualquer programa corporativo;

· Como será incorporado o BYOD caso já exista o benefício de celular corporativo – caso o funcionário não queira participar do programa a empresa irá adquirir o aparelho? O dispositivo da empresa poderá ser usado para ligações e fins particulares?

· Estratégia de reembolso: Definir, dentro do gasto mensal do funcionário, quais os custos que serão absorvidos pela organização.

Num estudo da Forrester Consulting on behalf of Trend Micro, realizado em 2012, que levantou os principais desafios na implantação dos programas de BYOD, pode-se observar que as empresas estão realmente preocupadas com a definição das políticas e dos processos internos para suportar esta atividade.

Com base nas questões levantadas anteriormente, todas envolvendo decisões da alta gestão alinhadas a TI, é possível iniciar um programa de BYOD trabalhando na redução dos riscos, de acordo com as expectativas organizacionais de custos e resultados.

Neste sentido, é importante que o profissional de TI que esteja envolvido e alinhado ao programa esteja disposto a enfrentar os desafios que esta solução apresenta.

Alinhando estas questões pertinentes à organização, um dos fatores mais preocupantes para o setor de TI é o que se refere aos riscos relacionados à perda da segurança da informação.

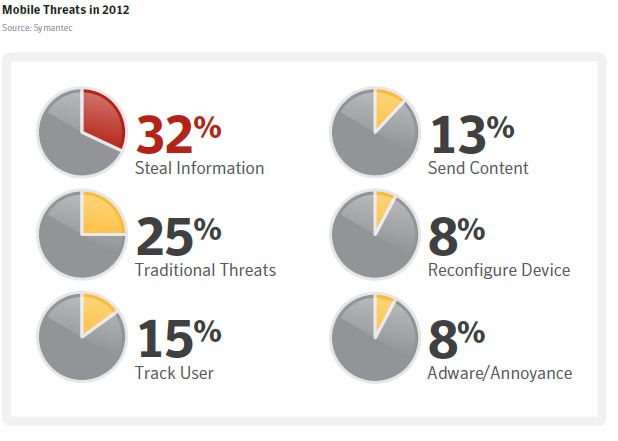

Esta preocupação foi confirmada pelo estudo da Symantec, cujo gráfico é exposto na Figura 1. Este confirma o aumento do número de vulnerabilidades nos dispositivos móveis em 32%, entre 2011 e 2012. Segundo a pesquisa, o roubo de informações encabeça a lista das atividades realizadas por malwares.

Figura 1. Números das vulnerabilidades dos dispositivos móveis em 2012.

Por isto, hoje as soluções de gerenciamento de dispositivos móveis – Mobile Device Management – veem para auxiliar as organizações neste controle de informações, aplicações, downloads e gestão destes equipamentos.

Com o intuito de apoiar a definição de qual das ferramentas disponíveis no mercado mais se aplica à realidade da sua organização, foi realizado o levantamento a seguir das aplicações mais utilizadas atualmente. O objetivo é oferecer uma visão geral das suas principais características, citando suas compatibilidades e soluções oferecidas.

Softwares de gerenciamento de dispositivos móveis

Hoje temos várias opções na hora de escolher um software de MDM (Mobile Device Management) mais adequado para um programa de BYOD. O importante desta escolha é tentar conciliar os custos de aquisição, instalação e treinamento da aplicação com as diretrizes listadas na política de segurança. Por isto, é importante que neste momento já seja possível mapear quais os recursos indispensáveis, os necessários e os opcionais, para que se defina qual o software mais apropriado a sua empresa.

Além disso, é necessário verificar se as aplicações de MDM possuem algumas limitações relacionadas à gestão da informação que precisam ser trabalhadas de outra forma dentro da organização. Por exemplo, o acesso a arquivos corporativos através de plataformas web é uma das limitações que não é tratada por este tipo de solução de gerenciamento.

De qualquer forma, teste e avalie algumas plataformas antes de realizar a compra e implantação do programa de BYOD. Praticamente todas as aplicações que serão listadas a seguir possuem uma versão de demonstração, a qual se recomenda fortemente que seja instalada e avaliada antes de se tomar a decisão pela melhor solução.

1 – AirWatch

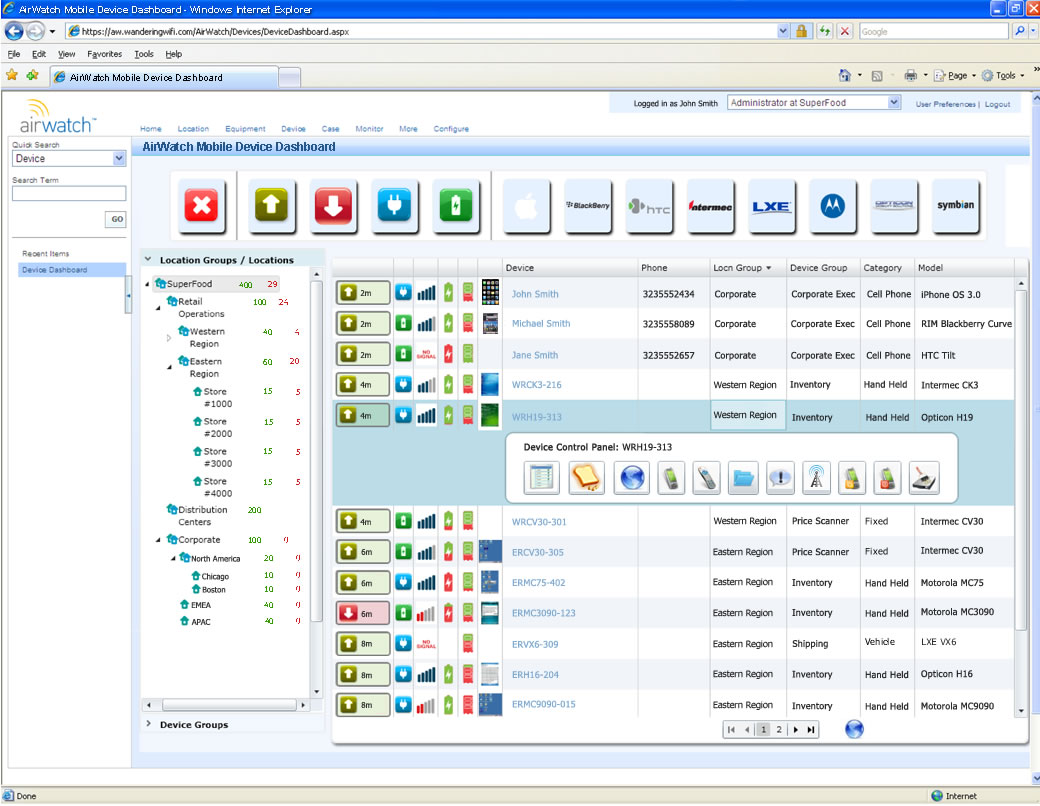

A AirWatch possui uma solução de MDM que apresenta suporte a todas as plataformas móveis do mercado: Android, Apple iOS, BlackBerry, Symbian, Windows Phone e Windows Embedded. Funciona com base na gestão voltada a ativos, onde os administradores podem atribuir níveis diferenciados de propriedades, isto é, corporativo compartilhado, dedicado ou de propriedade do funcionário.

O console de administração pode ser acessado via Web e tem boa usabilidade, permite rastreamento de ativos, bloqueio, formatação e gerenciamento remoto, criptografia de informações e a aplicação das políticas, tais como configuração de Wi-Fi, atualizações e instalação remota de aplicações.

Possui estrutura que suporta escalabilidade, alta disponibilidade, monitoramento e recuperação de desastres. Ele se integra a sua infraestrutura local, ao serviço de diretórios, e-mails, certificados digitais, eventos de sistema, aplicações internas e repositórios de conteúdo.

Além disso, oferece alguns recursos voltados à gestão do tempo de vida dos ativos, como ferramentas de varredura, testes e diagnósticos, para identificação proativa de problemas. Na Figura 2 é possível verificar a tela de gerenciamento dos ativos.

Figura 2. Screenshot do software da AirWatch.

2 – Amtel

A Amtel oferece versões de sua aplicação a um custo muito baixo, o que tem ampliado o seu mercado e facilitado a sua divulgação. É recomendada para empresas de pequeno e médio porte por disponibilizar apenas os recursos básicos principais para a implantação de um programa de MDM. Na sua versão gratuita, lançada em 2012, o produto oferece os serviços de configuração de políticas de senha, relatórios sobre Apps, inventário de aparelhos e status geral.

Como o intuito da Amtel é promover a gestão centralizada de dispositivos, a última versão já agrega o gerenciamento de dispositivos Mac, com previsão para agregar também a plataforma Windows para computadores.

Dentro da sua interface, é possível separar as informações pessoais da corporativa, facilitando tanto para o usuário quanto para a gestão local. Possui recursos de criptografia, formatação e bloqueio remoto, gerenciamento de conteúdo, com lista negra do Play Store e App Store, e desativação de recursos remotamente, como câmeras.

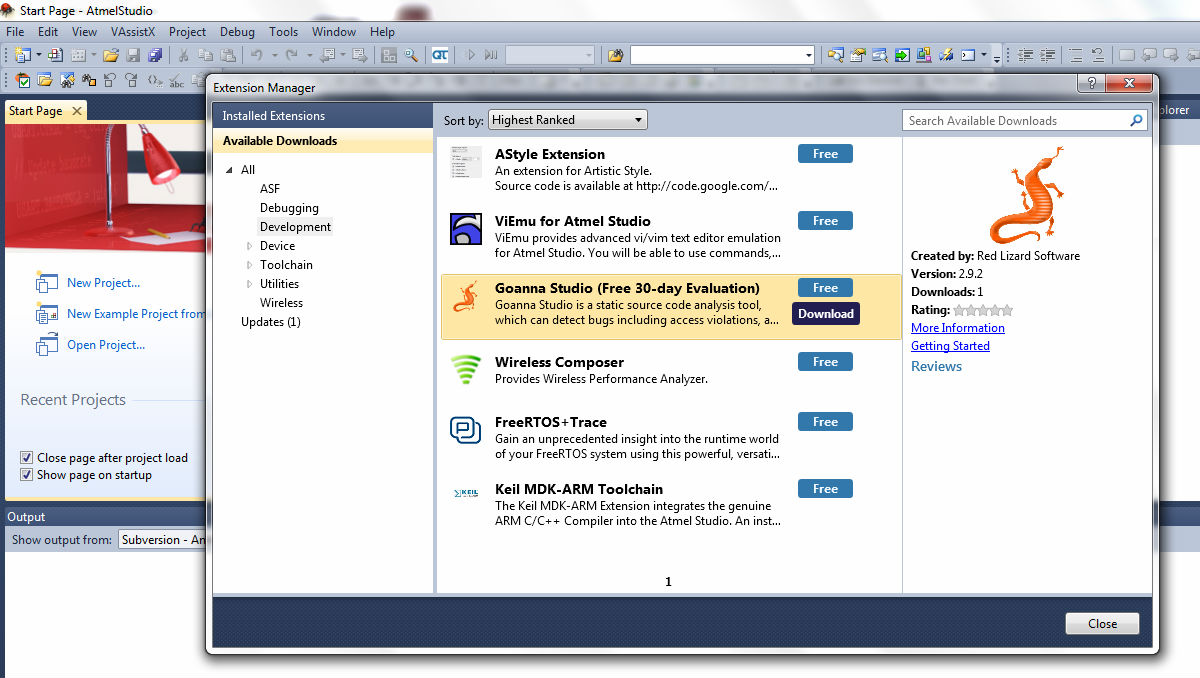

Na Figura 3 é possível visualizar uma das telas de gerenciamento de aplicações. Hoje, a última versão suporta o gerenciamento de dispositivos Android, iOS, BlackBerry, Windows Phone, Symbian e WebOS.

Figura 3. Screenshot do software da Amtel.

3 – Excitor

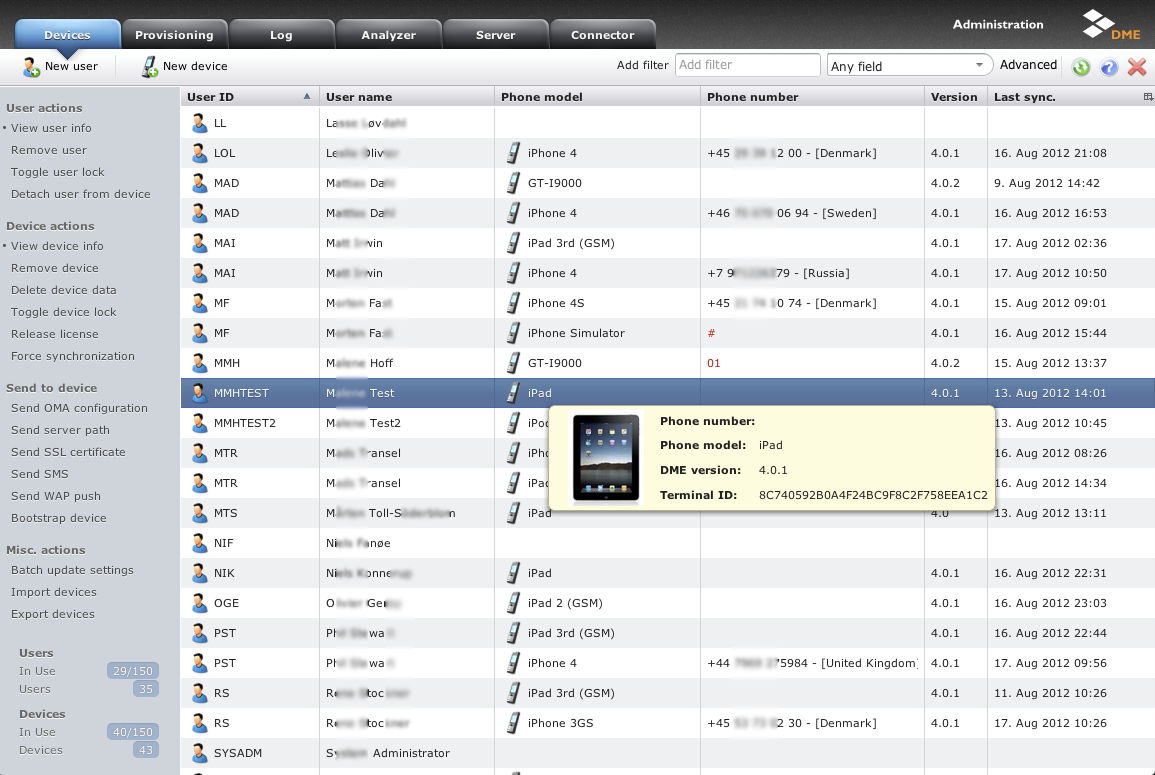

A ferramenta Dynamic Mobile Exchange da Excitor introduz a ideia de conteinerização. O administrador centraliza o gerenciamento somente da Partição Corporativa (contêiner corporativo), tendo com isto a possibilidade de limpar os dados desta área quando o funcionário é desligado ou o equipamento é perdido.

Esta solução garante a separação entre os dados privados dos corporativos, e isto libera ao usuário adicionar e subtrair recursos e funcionalidades do seu aparelho. No entanto, durante todo este processo os dados corporativos que estão dentro do contêiner permanecem seguros, protegidos e não são afetados.

A solução ainda oferece uma central para distribuição de aplicações e um aplicativo seguro para o acesso a e-mails, calendários e agenda de contatos e garante a remoção completa das informações caso necessária. O princípio básico do DME é o administrador não ter que gerenciar uma solução de VPN interna para garantir a segurança nestes aparelhos. Na Figura 4 é possível visualizar o ambiente de configuração e administração dos dispositivos e usuários.

Figura 4. Screenshot do software da Excitor.

4 – BlackBerry

A BlackBerry lançou na versão 10 da sua aplicação de MDM o BlackBerry Enterprise Server (BES), uma solução multiplataforma que suporta o iOS e Android. Desta forma, a ferramenta utiliza a rede segura da BlackBerry e VPN para comunicações. O espaço de trabalho, através do recurso BlackBerry Balance, utiliza o conceito de contêiner e de espaços lógicos distintos e o sideloading permite que você publique as aplicações organizacionais para distribuir entre os dispositivos.

O BES 10 possibilita configurar um servidor HTTP na rede privada da sua empresa e construir aplicativos corporativos que se conectam diretamente ao servidor. Assim os usuários poderão baixá-lo de qualquer lugar de forma segura, protegida através de firewalls, sem a necessidade de gerenciar um ambiente protegido. Você ainda poderá criar políticas de controle de downloads, como whitelists das aplicações disponíveis no BlackBerry App World.

Além disso, o BES 10 permite um controle maior das interações via redes sociais, gerenciando o conteúdo quase em tempo real, onde todas as mídias passam pelo mesmo filtro, utilizando uma única aplicação. A Figura 5 mostra a tela de administração das políticas de e-mail.

Figura 5. Screenshot do software da BlackBerry.

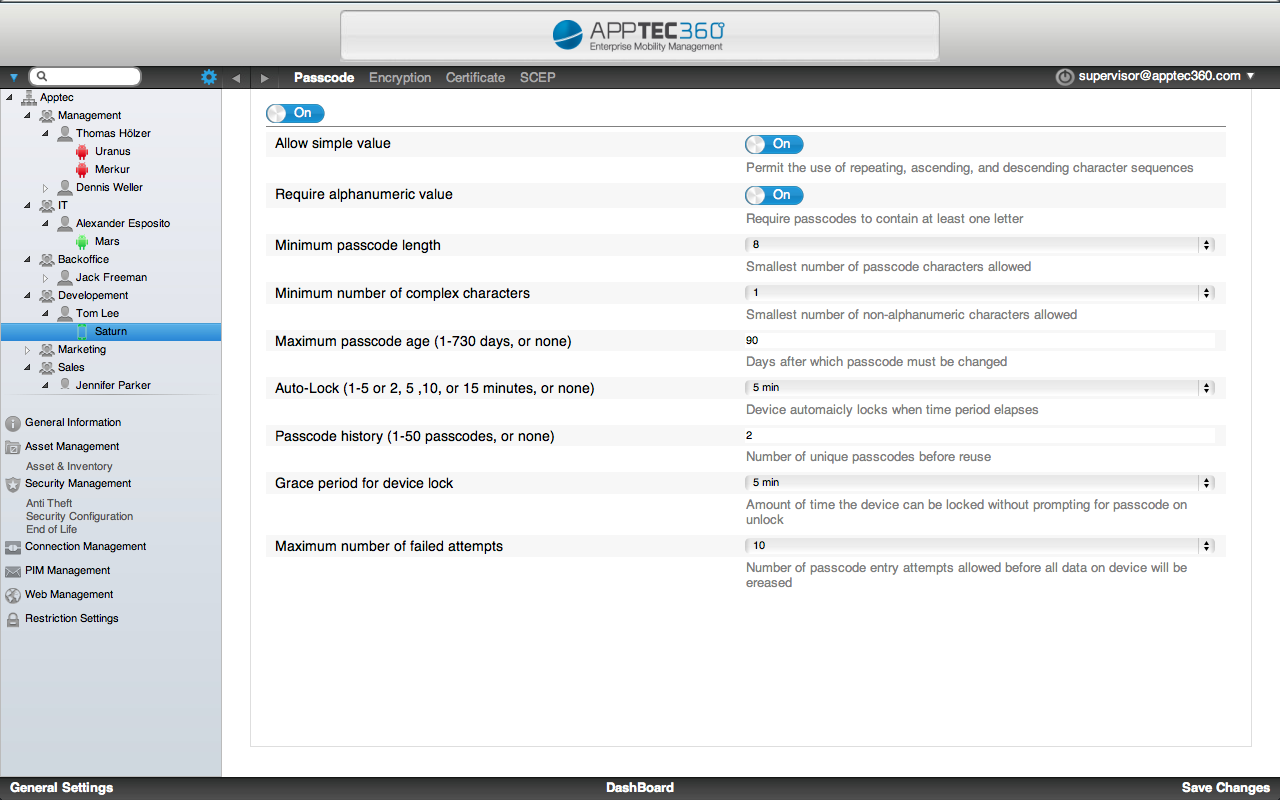

5 – APPTEC

A aplicação da APPTEC tem um custo baixo e por isto se torna muito atrativa. Possui dentre as funcionalidades básicas de gerenciamento de ativos a gestão de inventário, custos, aplicações, conexões, segurança, PIM, conteúdo, backup e monitoramento. Além disso, na Figura 6 vê-se que a interface da ferramenta é de fácil usabilidade, o que também auxilia na sua divulgação.

Como recurso para proteção de informações, a ferramenta possui uma solução que prevê, por exemplo, os casos de extravio do aparelho. Também trabalha o conceito de conteinerização dos dados corporativos, criptografia e integração com o serviço de diretório local. Com ele é possível restaurar dados e aplicações em um novo aparelho, independente da plataforma, de forma simples e eficiente.

Ademais, essa aplicação possui suporte às plataformas iOS (iPhones e iPads), Android e Windows Phone. Atualmente a solução está disponível também como um appliance virtual, funcionando como uma máquina virtual (VM).

Figura 6. Screenshot da AppTec360.

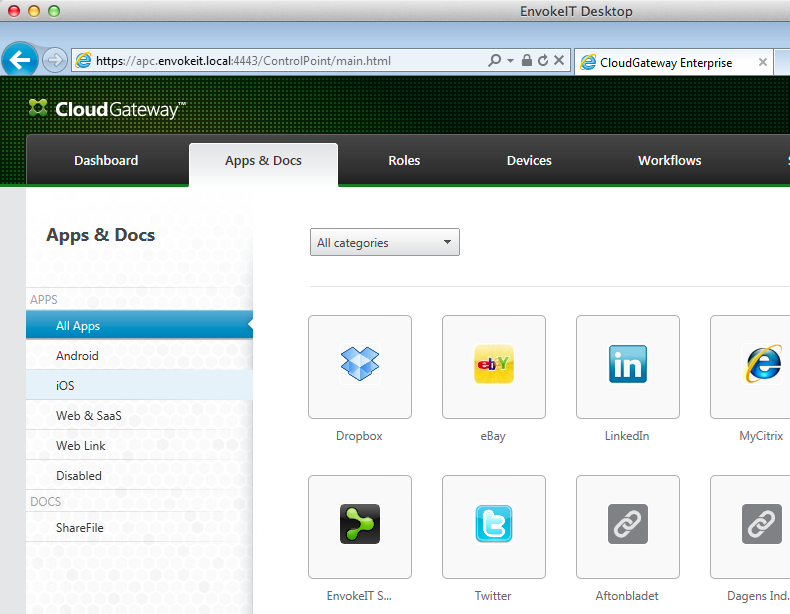

6 – Citrix XenMobile

O XenMobile venceu o prêmio de inovação na área de soluções para tecnologia empresarial. Ele suporta a maior parte das plataformas, incluindo iOS, Android, BlackBerry, Symbian e Windows Phone. Como diferencial, inclui recursos que permitem uma maior segurança no acesso a e-mails Exchange, além da interface com o Sharepoint, SMG (Secure Gateway Mobile) e DLP (Sharepoint Data Leak Prevention).

O ZSM Lite é um componente criado para realizar a varredura de dispositivos em ambientes BlackBerry e Windows. Ele oferece um conjunto de ferramentas de suporte remoto que auxilia na solução de problemas, controle e atualizações para dispositivos.

Com o recurso AppController o XenMobile permite, de forma segura, entregar Web e SaaS a partir de uma loja de aplicativos corporativa unificada. Além disso, o XenMobile oferece a solução Worx Mobile Apps, que distribui e gerencia os aplicativos móveis criados internamente, utilizando o Worx App SDK (interface de desenvolvimento). Ademais, oferece soluções para controle de ativos, inventário, políticas de segurança e serviço de autenticação de usuários. A Figura 7 expõe a tela de gerenciamento das aplicações e documentos, com interface intuitiva e fácil de trabalhar.

Figura 7. Screenshot do software da Citrix.

7 – McAfee EMM

O McAfee EMM (Enterprise Mobility Management) gerencia desktops, laptops, dispositivos USB, smartphones e tablets. Possui recursos que viabilizam o acesso seguro a aplicativos móveis, como soluções antimalware, autenticação, arquitetura expansível e geração de relatórios de conformidade.

Com uma aplicação que suporta as plataformas mais populares (iOS, Android, Windows Phone e BlackBerry), a McAfee implementou a integração de serviços automatizados e ferramentas para apoiar o atendimento de TI.

A integração ao McAfee ePolicy Orchestrator (McAfee ePO) permitiu implementar políticas de segurança e facilitou o gerenciamento de conformidade, ajudando a reduzir os custos de suporte e gerenciamento de dispositivos móveis. Além disso, é possível personalizar o aparelho com credenciais únicas de um usuário para permitir o acesso a serviços de aplicativos específicos e a execução de políticas baseadas em perfis.

Também inclui funcionalidades como serviço de inventário, gerenciamento de dispositivos, controle de aplicações e loja virtual de aplicações corporativas e criptografia de dados. Na Figura 8 pode-se verificar a interface de status e gerenciamento de ativos, com opções para aplicação de políticas de segurança e informações para inventário.

Figura 8. Screenshot do software da McAfee.

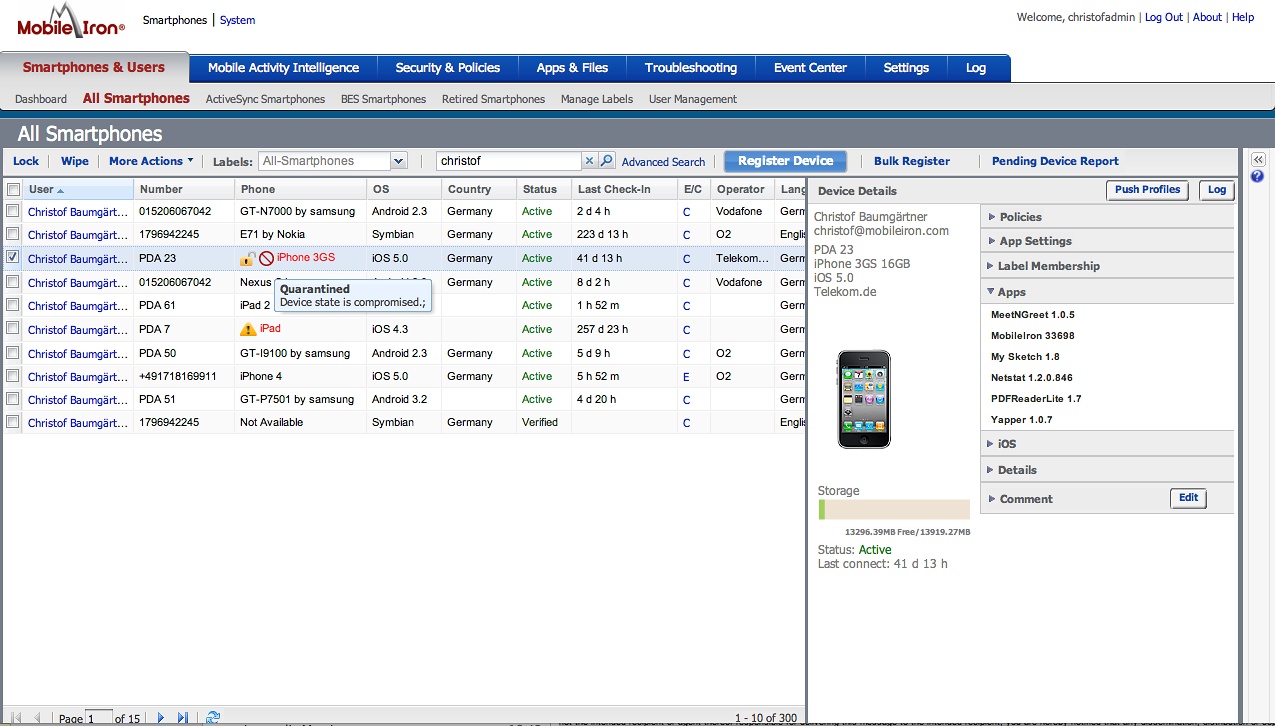

8 – MobileIron

A plataforma de gerenciamento móvel MobileIron suporta os principais ambientes do mercado (iOS, BlackBerry, Android e Windows Phone). Com recursos para gestão de dispositivos, aplicativos e conteúdo, o administrador gerencia a partir de um console baseado em web, dispositivos, políticas para criptografia e bloqueio, aplica senhas, bloqueia e apaga remotamente as informações dos dispositivos, além de permitir que o usuário final possua uma central de autoatendimento.

A ferramenta gerencia o inventário de aplicativos e oferece a capacidade de criar uma loja de aplicações corporativa, fornecendo proteção contra aplicações maliciosas. Tem uma estrutura robusta que suporta até 100.000 dispositivos conectados para cada console de administração, permitindo o registro simultâneo de aparelhos e download de 30.000 aplicações concorrentes. Veja na Figura 9 a interface de gerenciamento destes equipamentos.

O controle de segurança tem conexão via ActiveSync e inclui política de privacidade, distribuição de certificados, recuperação de dados de equipamentos extraviados e aviso em tempo real de roaming. O sistema integra-se aos serviços de diretórios, ao serviço de autoridade certificadora, à aplicação da BlackBerry (BES) e a algumas API de web services.

Figura 9. Screenshot do software da MobileIron.

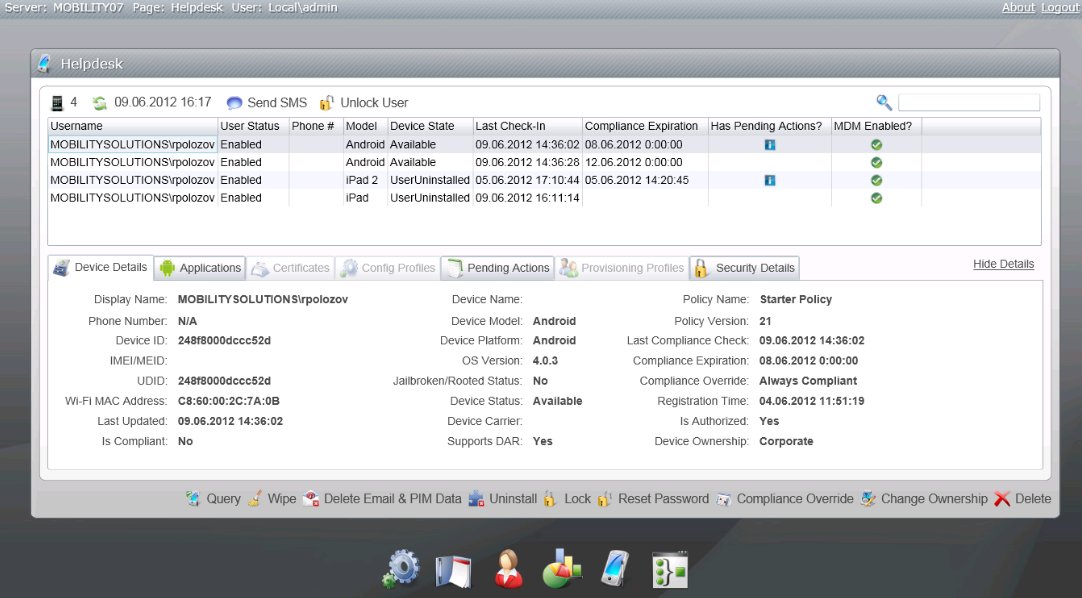

9 – Symante Mobile Management (SMM)

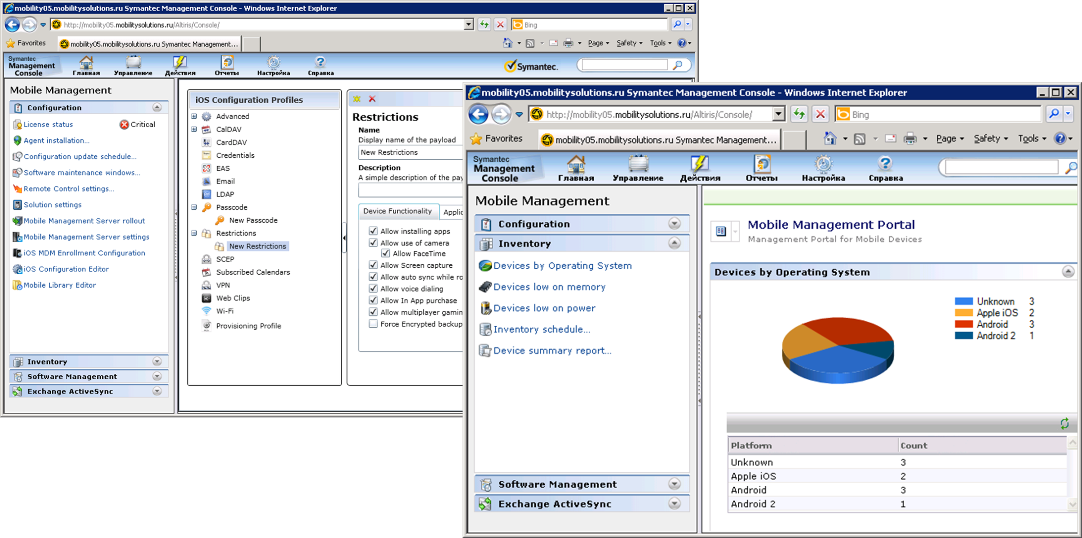

O Symantec Mobile Management 7.2 é uma solução que suporta as principais plataformas do mercado (iOS, Android e Windows Phone). Através da central de gerenciamento, vide Figura 10, é possível visualizar de forma centralizada informações dos dispositivos e obter acesso a ferramentas de configuração remota.

O SMM permite fazer instalações de aplicativos e configurações de e-mail remotamente, protegendo tanto os dispositivos móveis quanto os dados. Isso inclui a ativação de senhas e controles de acesso, o recurso que possibilita a separação dos dados corporativos e pessoais, autenticação com LDAP e status de jailbreak/roteamento.

A ferramenta envia aos dispositivos as configurações e requisitos para autenticação de e-mails, Wi-Fi e VPN configurando automaticamente estes serviços, e integra-se ao Symantec MPKI e às Autoridades de Certificação da Microsoft. Como diferencial, a ferramenta se integra a outras soluções da Symantec, como o Endpoint Protection e o IT Management Suite, além do Microsoft System Center e Exchange Client Access Server. Portanto, caso tenha em sua estrutura alguma destas soluções já implantadas, o SMM deve ser considerado como um dos MDMs a ser analisado, já que possui este facilitador de integração.

Figura 10. Screenshot do software da Symantec.

10 – Spiceworks

Spiceworks é uma solução que integra gerenciamento de rede, help desk, inventário, monitoramento, gerenciamento de usuários, estoque e mapeamento dos recursos da rede. Na sua próxima versão, ainda em beta, ele irá integrar uma ferramenta de MDM; tudo isto a custo zero.

A ferramenta escolhida para esta nova funcionalidade de gerenciamento de dispositivos foi a MaaS360 e, através de um acordo com a Fiberlink, irá trazer para o ambiente as principais funcionalidades desta solução.

Com isto, será possível através do Spiceworks a configuração remota de senhas, e-mails, perfis, Wi-Fi, VPN, conexões remotas e a distribuição de aplicações.

Ainda não se tem informações muito detalhadas sobre como será a versão final da ferramenta, mas para os que já quiserem arriscar, é possível fazer o download da versão 7, em beta, para teste.

Conclusão

A implantação de um programa de BYOD envolve muito mais do que somente a instalação e configuração de um software de gerenciamento de dispositivos. Os recursos atualmente disponíveis no mercado devem ser avaliados e/ou adaptados segundo uma estratégia corporativa, que precisa estar definida a priori. Neste processo, é fundamental que a TI participe de todo o projeto, levando à administração da empresa as questões relacionadas à segurança da informação e aos riscos relacionados a este tipo de ação.

Neste artigo foram apenas introduzidas as questões pertinentes ao assunto, pois existem muitas variáveis que envolvem o BYOD. Além disso, as questões levantadas para elaboração e construção de uma estratégia corporativa foram tratadas de forma sucinta, e são apenas algumas dicas que devem ser estudadas e exploradas posteriormente.

Ainda neste sentido, vale ressaltar que existem importantes ferramentas de gestão, como o ITIL, Cobit e as práticas de gerenciamento de projetos, que irão auxiliar na gestão de ativos, mudanças, serviços, entre outros, sendo importantes fontes de apoio no planejamento e estruturação.

Como qualquer tema que envolve questões relacionadas à segurança da informação, o BYOD não é um assunto que possa ser esgotado tão facilmente. As ferramentas e recursos estão na fase inicial de aprimoramento, sendo que algumas soluções ainda estão surgindo.

Lembrando que este é um tema recente, as primeiras experiências com a adoção deste programa já começaram a ser disponibilizadas na rede, sendo elas boas fontes de pesquisa. Deste modo, amplie seu conhecimento, busque as informações disponíveis, aprimore e melhore os processos através dos erros já conhecidos. O intuito é levá-lo a avaliar o seu ambiente, examinar as soluções existentes, preparar e planejar as ações, envolver e promover a participação de outros departamentos e, por fim, implantar o BYOD.

AirWatch

http://www.air-watch.com/br

Apptec360

http://www.apptec360.com

BlackBerry

http://us.blackberry.com

BYOD,

a implantação inteligente é o novo desafio

http://administradores.com.br/noticias/tecnologia/

byod-a-implantacao-inteligente-e-o-novo-desafio/75980/

BYOD security challenges: control

and protect your most sensitive data

http://www.sciencedirect.com/science/article/pii/S1353485812701113

Citrix

http://www.citrix.com

Consumers Increasingly Using Mobile

Devices as Their Default Gateway to the Internet

http://www.idc.com/getdoc.jsp?containerId=prUS23756512

Excitor

http://www.excitor.com

Internet Security Threat Report 2013

http://www.symantec.com/content/en/us/enterprise/other_resources/

b-istr_main_report_v18_2012_21291018.en-us.pdf

Is BYOD Negatively Impacting Your

Employee Productivity?

http://www.itnewsafrica.com/2013/04/is-byod-negatively-impacting-your-employee-productivity/

McAfee

http://www.mcafee.com/br

MobileIron

http://www.mobileiron.com/