No ramo militar, a busca de conhecimento sobre o inimigo é um importante passo para o estabelecimento das defesas contra o mesmo, seja por meio da descoberta de seus métodos de ataque, ferramentas, táticas ou objetivos. Essa mesma ideia se aplica facilmente à segurança de rede. É importante que as defesas contra as ameaças que rondam as redes das organizações sejam construídas a partir do conhecimento das motivações e técnicas de ataque adotadas pelos invasores.

Em um cenário real são empregados diversos meios para proteger a organização contra eventuais ataques. Tais métodos incluem o desenvolvimento de políticas de segurança da informação, o treinamento e conscientização de usuários e a implantação de sistemas de segurança como Firewalls, Sistemas de Prevenção de Intrusão (IPS), Redes Privadas Virtuais, entre outros.

Essa situação claramente favorece a proteção do ambiente contra ataques, mas também pode limitar a geração de informação sobre os invasores, pois os métodos citados anteriormente são usados com o intuito de impedir ou reduzir os ataques e não gerar conhecimento a partir deles. As escassas informações sobre os ataques são, na maioria das vezes, restritas à análise de registros de eventos gerados pelos sistemas de segurança.

Para investigar de maneira mais detalhada os ataques que acontecem em uma rede, assim como as estratégias empregadas desde o início até o final do mesmo, é necessária a criação de um ambiente de monitoramento onde as invasões ocorram naturalmente, sem o uso de sistemas que bloqueiam ataques. Os sistemas conhecidos como honeypots (ou potes de mel) foram criados com esse intuito.

Em linhas gerais, um honeypot (ver BOX 1) é um recurso computacional de segurança dedicado a ser sondado, atacado ou comprometido. A ideia consiste em desenvolver um sistema que se mostre vulnerável para atrair e monitorar os invasores conectados. Aos olhos dos invasores esse sistema vulnerável não possui nenhuma diferença quando comparado a um sistema de verdade, criando assim uma espécie de armadilha para os criminosos virtuais.

Os principais objetivos de um honeypot são o estudo e compreensão do perfil dos ataques, a detecção de tendências relativas às vulnerabilidades de segurança mais exploradas e, em certos casos, a prevenção de ataques. Neste artigo será mostrado um breve histórico sobre o desenvolvimento de honeypots, o funcionamento básico e os requisitos, os diferentes tipos e algumas ferramentas utilizadas para a implementação de honeypots. Além disso, serão apresentados exemplos de projetos de análise e monitoração de ataques em funcionamento no Brasil e no mundo.

O termo Honeypot foi adotado como uma gíria durante a segunda guerra mundial para descrever as mulheres bonitas usadas como isca para revelar segredos militares de inimigos. No final da década de 90, o termo passou a ser empregado por profissionais de segurança que desenvolviam métodos para tentar descobrir a identidade dos invasores e desviá-los do foco principal dos ataques.

Breve história sobre Honeypots

Em agosto de 1986, Clifford Stoll, um dos administradores da rede de computadores do Lawrence Berkeley Laboratory (LBL), um renomado centro de pesquisas dos Estados Unidos, vinculado ao Departamento de Energia e localizado em São Francisco, na Califórnia, identificou tentativas de ataque com sucesso no perímetro da rede do laboratório.

Contudo, ao invés de bloquear os ataques e consequentemente manter o invasor longe dos sistemas, Stoll decidiu deixá-lo agir e ao longo dos dez meses seguintes monitorar as suas ações.

Esse incidente, levado ao público em dezembro de 1989 no livro escrito por Stoll, é tido como o primeiro relato da implantação de mecanismos para acompanhar as atividades de um invasor em uma rede de comunicações.

Em 1991, Bill Cheswick, após implementar um dos gateways da AT&T, resolveu desenvolver ferramentas para monitorar serviços externos acessíveis por esse gateway, como FTP e Telnet. A principal motivação de Cheswick era descobrir a existência de invasores na rede da empresa e, em caso positivo, aprender sobre os métodos de ataque.

Nascia então a ideia inicial dos honeypots. Em meados de 1991 Cheswick detectou uma tentativa de acesso não autorizado à rede da AT&T a partir de uma vulnerabilidade no serviço sendmail. Esse evento foi descrito com detalhes em um artigo publicado em 1992, chamado “An Evening with Berferd In Which a Cracker is Lured, Endured, and Studied”.

A principal diferença do evento descrito por Cheswick para o evento ocorrido em Berkeley foi a preparação das máquinas. Stoll simplesmente estudou o incidente até encontrar a identidade do invasor, enquanto que Cheswick preparou um determinado conjunto de máquinas a espera de eventuais ataques.

Em 1998, outro passo para a criação de ambientes de monitoração de ataques surgiu com uma ferramenta desenvolvida por outro grande nome da segurança da informação, Fred Cohen. Tal ferramenta, denominada The Deception ToolKit (TDK), permite simular, no sistema operacional em que for instalada, a existência de um grande número de softwares com vulnerabilidades conhecidas.

Basicamente, o seu funcionamento consiste em reproduzir saídas em respostas às tentativas de invasão dos atacantes, fazendo-os acreditar que estão explorando as vulnerabilidades e obtendo acesso ao sistema. Assim, surgia a primeira ferramenta cujo objetivo principal era obter informações a respeito das técnicas empregadas para a invasão de sistemas.

A definição clara sobre os conceitos, arquitetura e diferentes propósitos de um Honeypot surgiu somente em 2002, no livro Honeypots: Tracking Hackers, escrito por Lance Spitzner. Atualmente, projetos como o Project Honeypot e Honeynet Project são desenvolvidos em larga escala pela comunidade de segurança, com o intuito de não somente melhorar o conhecimento acerca das técnicas que envolvem os ataques, mas também para compartilhar as lições aprendidas.

Honeypots e Honeynets

Um honeypot pode ser definido como um recurso computacional de segurança dedicado a ser sondado, atacado ou comprometido e pode ser formado por diversos equipamentos como computadores, roteadores e modens. O fato de estarem dedicados exclusivamente à captura de ataques implica que todo o tráfego gerado para as máquinas que compõem o honeypot é considerado, potencialmente, um ataque e deve ser analisado.

Em uma rede de comunicação, a distinção entre tráfego malicioso e não malicioso envolve a implementação de políticas de segurança e é fundamental para auxiliar o bloqueio de ataques.

Conforme discutido anteriormente, em honeypots essa distinção não é necessária, ou seja, o ambiente simplesmente captura os ataques que lhe são direcionados, facilitando a análise destes. Entretanto, podem-se citar duas desvantagens. A primeira, diz respeito à sua capacidade limitada de visão, ou seja, ele só captura os dados direcionados a ele mesmo.

Não é capaz de reconhecer, por exemplo, ataques a um servidor web, ou a um servidor de dados, se este tráfego não for direcionado a ele. A segunda desvantagem refere-se ao risco de o invasor utilizar honeypots para atacar outros sistemas.

Os honeypots podem ser classificados de acordo com a função desempenhada na organização: pesquisa ou produção. Honeypots de pesquisa são utilizados essencialmente para a captura e disseminação de informações. Universidades e institutos de pesquisa são alguns exemplos de instituições que dedicam esforços para a construção de honeypots de pesquisa. Já os honeypots de produção atuam com o propósito de fornecer um nível adicional de segurança às organizações, agindo principalmente na melhoria da detecção e reação aos ataques. Os itens a seguir mostram como a detecção e a reação a ataques podem ser abordadas em um honeypot de produção:

· Detecção: em um ambiente real, a detecção de ataques pode ser comprometida devido ao alto tráfego de rede que é formado por tráfego malicioso e não malicioso. Em um honeypot todo o tráfego é considerado como um possível ataque, reduzindo de forma significativa o esforço despedido para a detecção de atividades maliciosas;

· Reação: Em um ambiente real, a retirada de uma máquina da rede para um estudo detalhado sobre o ataque pode ser uma tarefa complexa se o computador em questão for vital para as operações da organização. Em um honeypot isso pode ser feito sem maiores problemas, aumentando as chances de obtenção de provas concretas sobre a invasão e detalhes acerca do ataque realizado.

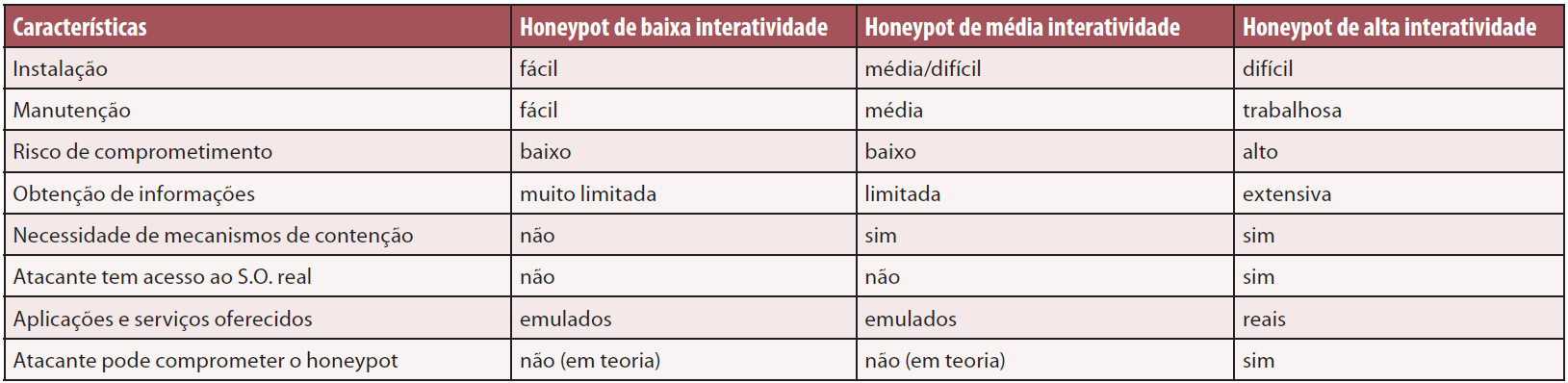

Outra forma usualmente empregada para classificar os honeypots está relacionada ao grau de interação do invasor com o sistema em questão. São três os níveis possíveis de envolvimento: baixo, médio e alto (ver BOX 2).

A literatura possui uma pequena divergência sobre a classificação de honeypots de acordo com o grau de interação do invasor com o sistema. Em alguns casos somente dois níveis (alto e baixo) são usados para representar os honeypots. Ao longo desse artigo adotaremos a classificação em três níveis proposta por Lance Spitzner.

O nível de envolvimento baixo equivale à interação do invasor com serviços falsos gerados por um determinado software. Nesse tipo de envolvimento o invasor fica restrito à interação simulada pelo sistema em questão, e, consequentemente poucos dados sobre o ataque podem ser obtidos.

Um exemplo comum é o emprego da ferramenta Netcat para redirecionar todas as requisições feitas na porta 80 para um arquivo de log comum, a partir do comando: nc -l -p 80 > /log/acesso.log. Os serviços falsos criados pela ferramenta The Deception Toolkit (TDT), citada anteriormente, constituem outro exemplo de honeypot de baixa interatividade.

A interação entre o atacante e o honeypot aumenta no nível de envolvimento médio, o que não significa que ele terá acesso a um sistema real. Contudo, da mesma forma que aumenta o nível de interação, já que agora o invasor possui acesso a um sistema operacional, os riscos de comprometimento do honeypot também aumentam, o que exige um maior cuidado com relação às ferramentas e scripts que interagem com o invasor.

O invasor poderia, por exemplo, usar os serviços disponibilizados para disparar ataques contra outros computadores. Uma ferramenta amplamente utilizada pela comunidade de segurança para auxiliar a criação de honeypots de média interatividade é o Honeyd.

Esta ferramenta permite a criação de máquinas virtuais em uma rede em que podem ser configurados diversos serviços como FTP, SSH, Telnet, DNS e etc. Na próxima seção será apresentada uma breve introdução ao Honeyd.

Nos honeypots de alta interatividade os atacantes interagem com sistemas operacionais, aplicações e serviços reais. Tais honeypots equivalem, por exemplo, a uma rede física composta por computadores reais em que os dispositivos são configurados para receberem ataques. Como os serviços e sistemas envolvidos são reais, é possível registrar todos os passos do invasor e obter praticamente todos os dados de um determinado ataque.

Contudo, os desafios relacionados para que um invasor não utilize essa infraestrutura real para a realização de novos ataques torna esse tipo de honeypot o mais complexo de ser implementado. A Tabela 1 ilustra as principais diferenças entre os honeypots de acordo com o grau de interatividade.

Tabela 1. Diferenças entre honeypots de acordo com o grau de interatividade.

Um exemplo de honeypot de alta interatividade é conhecido como Honeynet. Uma Honeynet é um conjunto de honeypots, ou seja, é uma rede projetada especificamente para ser comprometida. As honeynets podem ser divididas em clássicas (reais) ou virtuais. As clássicas são construídas usando sistemas reais (físicos) em cada um de seus honeypots.

Em geral, devido aos custos envolvidos e a dificuldade de administração, este tipo não é usado com frequência. As Honeynets virtuais, por sua vez, são construídas usando ferramentas de virtualização.

A complexidade de uma honeynet exige que diversos cuidados sejam tomados para diminuir os riscos de falha no projeto. Dois requisitos, em especial, são considerados críticos: controle e captura dos dados.

Como o honeypot é um dispositivo dedicado a ser atacado, a ocorrência de invasões fora do perímetro delimitado é um risco real que deve ser minimizado. Deve-se garantir, principalmente, que, uma vez comprometido, um honeypot, não possa ser usado para danificar qualquer outro sistema. Outro desafio é controlar o fluxo de dados sem levantar suspeitas nos invasores.

Após o comprometimento do honeypot, os invasores tentam abrir conexões externas, seja para instalar malwares ou conectar-se em canais IRC com o intuito de formar botnets. Assim, é preciso dar a eles permissões suficientes para executar tais tarefas, pois a desconfiança sobre a veracidade do sistema comprometido pode levar os invasores a abandonarem o honeypot.

Em linhas gerais, quanto maior a flexibilidade sobre o sistema, mais se consegue aprender com eles, contudo, o risco também aumenta. Esse controle é frequentemente implementado com o auxílio de scripts para o tratamento das permissões sobre o sistema e também com devidas intervenções manuais.

O outro requisito é relacionado à captura das informações geradas pelo invasor. Tais informações serão analisadas para possibilitar o aprendizado das ferramentas, técnicas e motivações usadas pelos atacantes. O grande desafio é a captura do maior número possível de dados sem deixar que o invasor perceba.

Isso é feito utilizando pequenas modificações nos honeypots como, por exemplo, o uso de ferramentas que identificam os comandos digitados pelos invasores (keyloggers). É essencial que as informações coletadas sejam armazenadas em um servidor externo, pois, caso contrário, elas podem ser encontradas e apagadas pelo atacante.

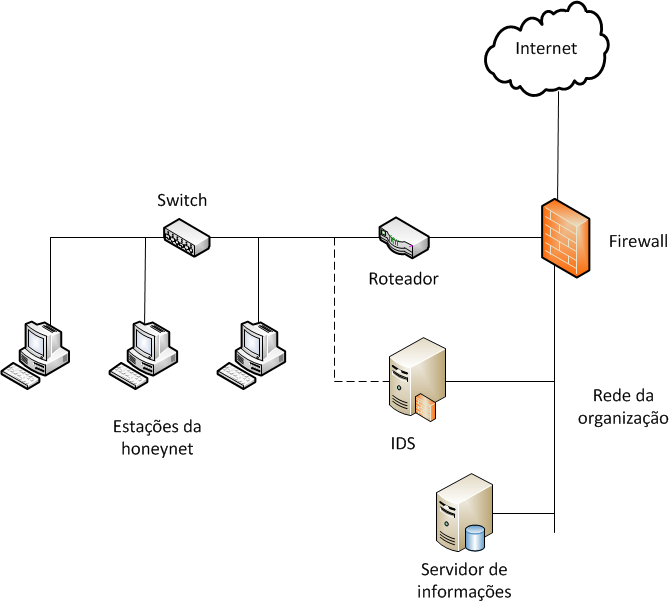

A Figura 1 ilustra a arquitetura típica de uma Honeynet. O firewall separa a rede em três sub-redes distintas: a rede da organização, a Honeynet e a Internet. Qualquer pacote que entrar ou sair da Honeynet terá que passar tanto pelo firewall quanto pelo roteador. Nessa arquitetura o firewall também é importante para permitir todas as conexões de entrada na Honeynet e também as conexões de saída até um limite estipulado. Isto dá ao invasor a flexibilidade necessária para executar as operações desejadas sem permitir o abuso.

Figura 1. Componentes básicos de uma honeynet.

A função do roteador é esconder o firewall no caso de um eventual comprometimento do honeypot, com o intuito de criar um cenário mais realista para os invasores. Outra função desse posicionamento é usar um segundo ponto de controle de acesso, auxiliando o firewall a evitar ataques provenientes das estações da Honeynet. O sistema de detecção de intrusão (IDS) captura toda a atividade da rede e emitem alertas quando seus sensores detectarem atividades suspeitas. Por fim, os dados coletados pelo IDS são armazenados com segurança no servidor de informações.

Construção de honeypots usando o Honeyd

Na seção anterior os honeypots foram classificados de acordo com o grau de interação do invasor com o sistema. Três tipos foram definidos: baixa, média e alta interatividade. Os honeypots de baixa interatividade são mais simples e a obtenção de informação é muito limitada. Já os honeypots de alta interatividade podem fornecer uma extensiva quantidade de informação, porém são mais complexos tanto na instalação quanto na manutenção.

Assim, os honeypots de média interação aparecem como uma alternativa interessante para os profissionais da área de segurança que procuram um meio termo entre a complexidade de gerência e implantação dos honeypots de alta interatividade e a limitação das informações obtidas com os honeypots de baixa interatividade.

Este fato motivou o desenvolvimento de ferramentas para auxiliar a criação de honeypots de média interação. O software Honeyd, em especial, ganhou notoriedade na comunidade de segurança devido à flexibilidade em ser adaptado para diversas estruturas e plataformas.

O Honeyd é uma ferramenta desenvolvida e mantida por Niels Provos desde abril de 2002 para criar hosts virtuais em uma rede. Mesmo sendo uma ferramenta distribuída de forma livre sob a licença GNU e mantida somente nas horas vagas por Provos, ela tem sido amplamente utilizada na construção de honeypots (comerciais ou não) em todo o mundo.

O software funciona em sistemas BSD, GNU/Linux e Solaris e pode criar máquinas virtuais de diferentes sistemas operacionais executando diferentes serviços da pilha TCP/IP, como Telnet, DNS, SSH, entre outros. O Honeyd também é capaz de simular estruturas de redes completas, configurar os protocolos de roteamento e calcular métricas como perda de pacotes e latência.

A interação do Honeyd com os invasores é limitada apenas ao nível de rede. Por isso, ao invés de simular todos os aspectos de um sistema operacional, como um ambiente de virtualização completo (Virtual Box ou VMware, por exemplo), ele simula somente a pilha TCP/IP do sistema operacional alvo.

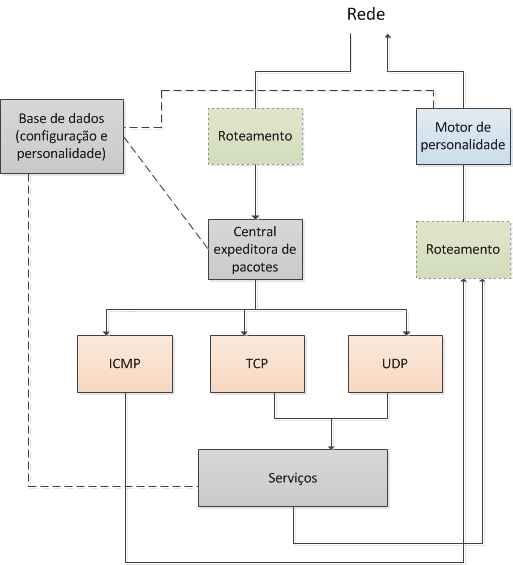

A arquitetura do Honeyd consiste nos seguintes componentes: base de dados de configuração e personalidade, central expedidora de pacotes, motor de personalidade, manipulador dos protocolos de rede e um componente opcional chamado roteamento, usado somente quando o Honeyd faz modificações na topologia da rede simulada. A Figura 2 ilustra a arquitetura e os respectivos relacionamentos entre si.

Figura 2. Arquitetura do Honeyd.

Com base na arquitetura apresentada na Figura 2, vamos analisar o funcionamento básico da troca de pacotes entre o Honeyd e um invasor. Suponha que um dispositivo virtual foi criado e está pronto para ser atacado. Primeiramente, os pacotes de rede que chegam até o computador com o Honeyd instalado são processados pela central expedidora de pacotes. Somente pacotes TCP, UDP e ICMP são suportados.

Outros tipos de pacotes são descartados. O próximo passo da comunicação consiste em encontrar o dispositivo virtual que corresponde ao destino do endereço IP. Se nenhuma configuração foi definida, um modelo padrão para o dispositivo é utilizado (uma máquina Linux, por exemplo).

Se a configuração foi previamente definida, os pacotes enviados pelo invasor, assim como a configuração correspondente do dispositivo virtual, são entregues ao manipulador do protocolo de rede (TCP, UDP e ICMP).

Para pacotes ICMP, o Honeyd responde a pedidos de echo ou envia mensagens de destino inatingível de acordo com a disponibilidade do dispositivo na rede (ver BOX 3). Já para TCP e UDP as conexões são estabelecidas de acordo com os serviços que foram definidos no arquivo de configuração honeyd.conf. Os serviços são emulados com o auxílio de scripts que implementam o modo com que as requisições solicitadas pelo invasor devem ser respondidas pelo dispositivo. As Listagens 1, 2 e 3 ilustram trechos do arquivo honeyd.conf usado como um ponto único de configuração dos diferentes dispositivos virtuais. Esse arquivo contém a configuração de cada dispositivo, assim como o comportamento de cada um dos serviços que foram configurados. Já os scripts podem ser desenvolvidos ou adquiridos no próprio site da ferramenta.

O ICMP – Internet Control Message Protocol – é um protocolo que faz parte da pilha TCP/IP, enquadrando-se na camada de rede (nível 3), a mesma camada do protocolo IP – Internet Protocol. O seu uso mais comum é feito pelo utilitário ping. O ping envia pacotes ICMP para verificar se um determinado dispositivo está disponível na rede usando um pedido de ECHO (ECHO request). Se o dispositivo não está disponível o ICMP retorna mensagens de destino inatingível (Destination Unreachable).

Listagem 1. Exemplo de configuração de um sistema AIX respondendo na porta 80.

### Exempo de uma configuração simulando um sistema AIX.

create template

set template personality “AIX 4.0 – 4.2”

add template tctp port 80 “sh scripts/web.sh”Listagem 2. Exemplo de configuração de um Windows NT respondendo na porta 80.

### Exemplo de uma configuração simulando um sistema Windows NT.

create windows

set windows personality “windos NT 4.0 Server SP5-SP6”

add windows tcp port 80 “perl scripts/iis-0.95/iisemul8.pl”Listagem 3. Exemplo de configuração de roteador Cisco respondendo na porta 23.

### Exemplo de uma configuração simulando um roteador Cisco.

create router

set router personality “Cisco IOS 11.3 – 12.0(11)”

add router tcp port 23 “/usr/bin/perl scripts/router-telnet.pl” Por fim, antes de um pacote ser enviado de volta ao invasor, ele é processado pelo motor de personalidade, que ajusta o conteúdo do pacote para que pareça originado pela pilha TCP/IP referente ao sistema operacional configurado. Assim, a veracidade sobre o ambiente de rede em questão pode ser confirmada pelo atacante.

Manuais de instalação, arquivos de instalação e exemplos de configurações podem ser encontrados na página do projeto (ver seção Links).

Exemplos de projetos bem sucedidos

Atualmente existem diversos projetos de sucesso que envolvem o uso de honeypots para a coleta e disseminação de conhecimento sobre ataques. A seguir, três importantes projetos serão apresentados: Honeynet Project, Project Honeypot e Projeto de Honeypots Distribuídos.

O Honeynet Project é uma organização internacional de pesquisa em segurança sem fins lucrativos, focada em investigar os mais recentes ataques e desenvolver ferramentas de código aberto para melhorar a segurança da Internet. Com o auxílio de voluntários, a organização implanta honeypots em todo o mundo e compartilha os resultados obtidos com toda a comunidade de segurança.

Além da implantação de honeypots, outro objetivo importante da organização é o desenvolvimento de ferramentas que auxiliam a construção de honeypots. Alguns exemplos de ferramentas incluem:

· Cuckoo - ferramenta para análise de códigos maliciosos usados pelos invasores;

· Glastopf - simula um servidor web com diversas vulnerabilidades;

· Google Hack Honeypot - identifica invasores que usam as páginas do Google como ferramenta para seus ataques;

· HFlow2 - auxilia a coleta das informações de ataque a um honeypot;

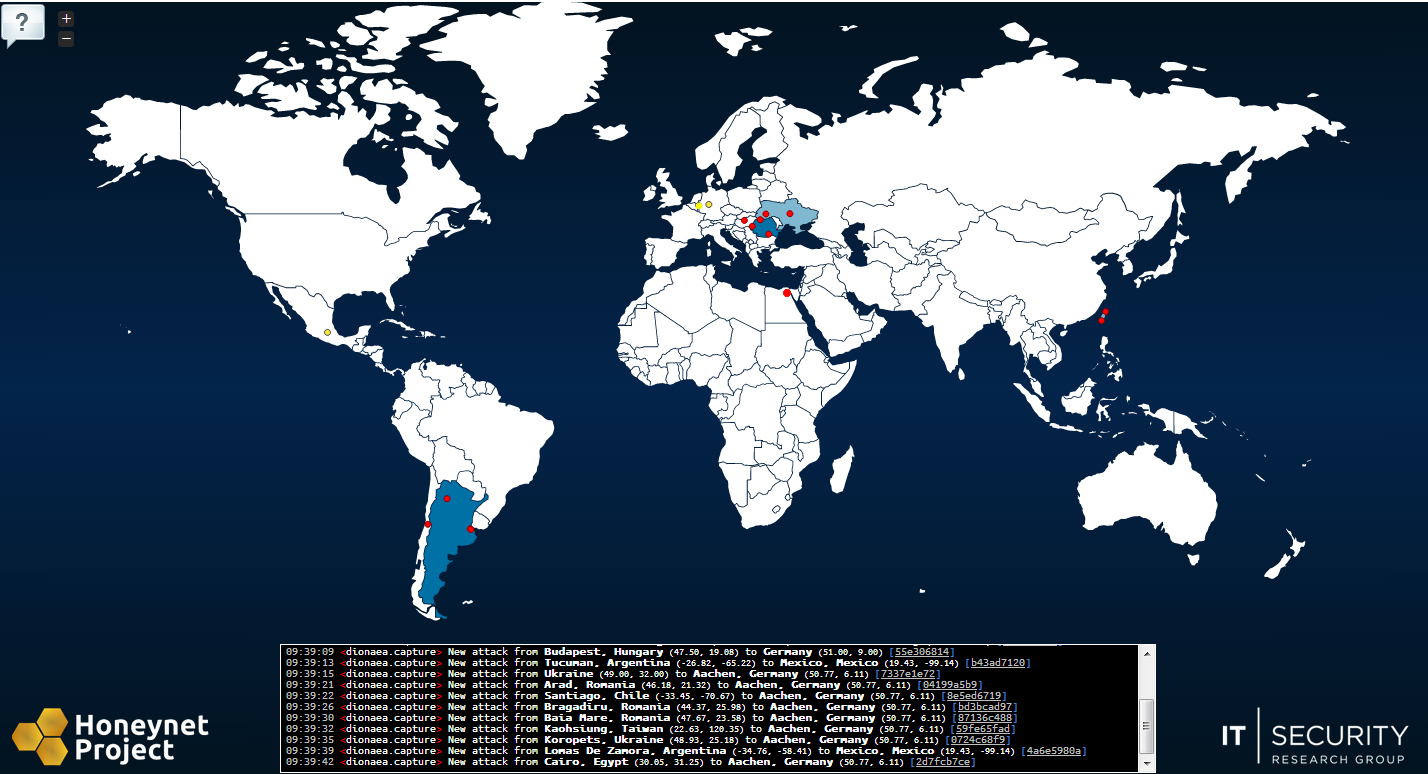

· HoneyMap - mostra um mapa em tempo real com a origem e o destino de ataques usando dados de honeypots vinculados ao Honeynet Project. A Figura 3 ilustra o mapa de ataques. No mapa mundi é possível visualizar a origem dos invasores, e no quadro situado logo abaixo do mapa pode ser encontrado o honeypot de destino do respectivo ataque;

· Kippo - monitora os ataques de força bruta no serviço SSH e também toda a interação do atacante com a interface shell.

Desde 2010 o Honeynet Project também propõe pequenos desafios de segurança para a comunidade científica. Os desafios geralmente envolvem situações de ataque reais e os participantes são encorajados a submeter não somente a solução do desafio, como também as ferramentas usadas para chegar até ela.

Já o Project Honey Pot usa uma infraestrutura de honeypots para identificar spammers e spambots (ver BOX 4). Em linhas gerais, a identificação funciona da seguinte forma: o projeto fornece endereços de e-mail falsos que são inseridos em páginas da Internet de todo o mundo. Esse método é empregado porque grande parte dos spammers utiliza ferramentas automatizadas que varrem a Internet em busca de endereços de e-mail.

Os endereços de e-mail falsos são então usados como uma espécie de isca para atrair e monitorar os spammers, revelando informações importantes como endereços IP e o exato momento em que o endereço falso começou a receber e-mails.

Figura 3. Interface do Honeymap mostrando a origem dos ataques direcionados aos honeypots do Honeynet Project.

Spammer é o termo usado para identificar aquele que envia spams. Spambot é um software criado para auxiliar no envio de spam. Spambots normalmente criam contas de e-mail falsas e enviam spam através delas. Alguns Spambots, entretanto, podem ser configurados para quebrar senhas e enviar spam usando contas de outras pessoas.

Este projeto foi desenvolvido pela companhia norte-americana Unspam Technologies e possui diversos parceiros. De acordo com a companhia, qualquer usuário que hospeda páginas na Internet pode inserir os endereços de e-mail falsos em suas páginas. A empresa garante que a inserção de tal endereço não irá aumentar o tráfego ou carregar a página.

Em contra partida, a companhia fornece todos os dados coletados em sua página e também trabalha diretamente com as autoridades para identificar os spammers e tomar as devidas procedências legais.

No site do Project Honey Pot também é possível visualizar estatísticas sobre spammers e spambots ao redor do mundo. A Tabela 2 sumariza o “Top 5” dos países que mais vasculham endereços de e-mail pela Internet, que mais enviam spam e que mais usam spambots configurados para quebrar senhas e enviar spam usando contas de outras pessoas. Curiosamente, os dados mostram o Brasil entre os países que mais enviam spam e que mais usam spambots configurados para quebrar senhas, o que indica que novas formas de orientação e prevenção sobre Spam precisam ser desenvolvidas aqui.

Tabela 2. Estatísticas fornecidas pelo HoneyPot Project sobre dados de Spam em todo o mundo.

Por fim, o Brasil também possui um projeto próprio de Honeypots, denominado Projeto de Honeypots Distribuídos. Este é mantido pelo Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br) e tem como objetivo aumentar a capacidade de detecção de incidentes, correlação de eventos e determinação de tendências de ataques envolvendo o Brasil.

O projeto possui uma rede distribuída de honeypots de média interatividade (usando o Honeyd) instalada em 24 cidades brasileiras, a maioria localizada no estado de São Paulo. Entre os trabalhos que utilizam essa infraestrutura destacam-se o Spampots Project, dedicado para obter novas informações sobre a disseminação de spam e também o Distributed Honeypots for Attack Trend Analysis, que investiga novas tendências de ataque e divulga estatísticas sobre o fluxo de rede gerado pelo honeypot.

Conclusões

A coleta de informações sobre invasores com o auxílio de Honeypots fornece uma nova perspectiva sobre as diversas técnicas e ferramentas empregadas nos ataques. O conhecimento gerado por tais dados pode ser usado como uma espécie de alerta inicial aos administradores de rede e assim melhorar a detecção e prevenção de futuros ataques.

Para cumprir com seus objetivos, é preciso que o honeypot seja construído de maneira adequada. Quando configurado de maneira indevida o honeypot pode ser usado para disparar outros ataques, pois os invasores possuem certo nível de liberdade no ambiente monitorado. Uma importante recomendação nesse sentido consiste em liberar todo o tráfego de entrada para o honeypot, porém, o tráfego malicioso deve ser impedido de chegar à Internet ou nas redes internas da organização.

Outra importante recomendação relacionada à implantação de honeypots passa pela definição do grau de interatividade do invasor com o sistema. Quanto maior a interação maior é a possibilidade de detalhar os passos do invasor no sistema, contudo o risco de comprometimento do ambiente também aumenta. A comunidade de pesquisa da área de segurança compartilha informações e fornece várias ferramentas para diminuir os riscos associados à construção de honeypots.

De uma forma geral, a busca por uma rede mais segura exige o conhecimento das técnicas e ferramentas adotadas pelos invasores. Neste contexto, os Honeypots podem trazer inúmeros benefícios para todo ambiente que possui requisitos de segurança.

Honeypots e Honeynets: Definições e Aplicações

http://www.cert.br/docs/whitepapers/honeypots-honeynets/

Honeynet Project

The Project Honey Pot

https://www.projecthoneypot.org/index.php

Site do Honeyd

Projeto Honeypots Distribuídos

http://honeytarg.cert.br/honeypots/index-po.html

Artigo “Honeynets: Invasores, Ferramentas, Técnicas e Táticas.” escrito por Eugenia Jabour e Otto Duarte

www.gta.ufrj.br/seminarios/CPE825/tutoriais/eugenia/honeynets.PDF

Dissertação de mestrado “Proposta E Avaliação De Um Modelo Alternativo Baseado Em Honeynet Para Identificação De Ataques E Classificação De Atacantes Na Internet”, escrito por Alexandre Pina Andrucioli

www.ravel.ufrj.br/sites/ravel.ufrj.br/files/publicacoes/tese_pinaffi.pdf

Livros

“Virtual Honeypots: From Botnet Tracking to Intrusion Detection”, escrito por Niels Provos e Thorsten Holz. Editora Addison-Wesley, 2008.

“Honeypots: Tracking Hackers”, escrito por Lance Spitzner. Editora Addison-Wesley, 2002.