Recursos especiais neste artigo:

Artigo no estilo Solução Completa

Autores: Marcelo Lau e Nichols Jasper

Este artigo aborda um estudo de caso com o uso da ferramenta FTK Imager. Neste estudo de caso, considera-se um cenário hipotético, onde um pendrive é encontrado com um suspeito e parece estar sem informações quando acessado pelo computador. Diante deste cenário, apresentaremos o processo de preservação de uma evidência digital com validade investigativa aplicada ao sistema de arquivos de um pendrive por meio da ferramenta FTK Imager, que também nos auxiliará a encontrar artefatos excluídos no dispositivo.

Os pontos destacados neste artigo serão úteis para melhorar a compreensão de um perito em forense computacional quanto à importância de se conhecer os sistemas de arquivos e como utilizar uma ferramenta para preservar uma evidência digital e analisá-la posteriormente.

Hoje em dia os dispositivos móveis são usados em todos os lugares, tanto que os profissionais de TI costumam possuir pelo menos um dispositivo de armazenamento USB para realizar o backup de seus arquivos ou para usá-los em outro computador, como uma forma prática para transferência de arquivos.

Nesse cenário, sabemos que este tipo de mídia é suscetível ao extravio devido ao tamanho físico reduzido, resultando na perda dos dados e provavelmente muitas dores de cabeça. Com a popularização destas mídias de armazenamento e a computação ubíqua, um perito forense precisa ser capaz de analisar artefatos forenses como esses, que podem ser essenciais para o contexto de uma investigação.

Sabendo da popularização destas mídias e de seu baixo custo de aquisição, elas se tornam uma das principais preocupações contra o vazamento de dados nas empresas, ameaça que procura ser mitigada com controles tecnológicos, como soluções de Endpoint Protection e Data Leak Protection (DLP). Como nem todas as empresas conseguem aplicar e gerenciar eficientemente estes controles, é essencial que um perito forense conheça as técnicas para preservar e analisar este tipo evidência, pois elas serão cada vez mais frequentes nas investigações computacionais, principalmente com usuários que tentam evadir informações das empresas por meio de mídias removíeis.

Este usuário mal intencionado pode tentar apagar arquivos desta mídia para destruir possíveis evidências de seus atos. Porém, quando um usuário realiza uma formatação lógica, ele nunca terá certeza se os seus dados ou segredos serão detectáveis por outras pessoas. Demonstraremos que, no sistema de arquivos NTFS, essa certeza da não recuperação dos dados não ocorre sem o uso de um método de limpeza que sobrescreva adequadamente as áreas físicas do disco onde os dados são armazenados; além disso, podemos recuperar valiosas informações de um disco de armazenamento com o intuito de comprovar uma dada hipótese e resolver uma determinada investigação com o uso de ferramentas apropriadas.

A seguir descreveremos o cenário pericial abordado neste artigo.

Contextualização do cenário

Um perito forense irá se deparar com os mais variados cenários investigativos, com contextos, variáveis e dificuldades particulares a cada situação. No exemplo deste artigo, o perito é requisitado para ajudar em uma investigação envolvendo a cópia de arquivos confidenciais.

Após uma básica introdução do caso feita pelos gerentes, o perito se dirige ao local de trabalho de um suspeito de evadir informações, comprometendo a propriedade intelectual da empresa. Ao entrar no local de trabalho do suspeito, o perito o visualiza digitar rapidamente alguns comandos em uma estação Windows 8. A partir dessa atitude suspeita, o perito solicita que o suspeito se afaste da estação de trabalho para que ele possa examiná-la em busca de possíveis evidências de atividade ilícita. Quando o perito começa a examinar o computador, visualiza apenas um pendrive sem conteúdo aparente no Windows Explorer, conforme a Figura 1.

Figura 1. Conteúdo visualizado no Windows Explorer.

Considerando o cenário e as suspeitas existentes, devemos formular hipóteses que nos ajudem na condução do caso, as chamadas linhas de investigação. Se nosso suspeito eliminou os arquivos, de que forma isto pode ter acontecido? A partir de técnicas de Wipe? Ocultação de arquivos? Alguma ferramenta de armazenamento em nuvem? Uso do comando [Ctrl+x] para recortar os arquivos?

As linhas devem ser analisadas e investigadas conforme a sua probabilidade e relevância para o caso.

Metodologia e estratégia investigativa

O perito pode até ter uma boa ideia do que aconteceu, mas como provar isso perante a justiça? Para provar os fatos de acordo com uma linha investigativa é necessário se fundamentar em outras evidências, já que o ambiente de TI desta empresa não possui certos controles aplicados para apoiar o argumento de fraude corporativa, como a existência de logs de sistema ou uma monitoração contínua das atividades dos usuários.

É preciso apresentar ao juiz um relatório pericial com argumentos embasados em provas, com uma boa organização e que possibilite a reconstituição dos fatos com o mínimo grau de incerteza, pois qualquer dúvida sobre o que aconteceu será um ponto onde o advogado de defesa tentará fragilizar seu relatório e suas evidências, fortalecendo o réu perante a corte.

Para fins didáticos, vamos apresentar uma maneira de condução pericial por meio da busca de arquivos deletados, seguindo a linha de raciocínio de que nosso suspeito deletou os arquivos utilizando o comando [Ctrl+x] ou [Shift+Del] para limpar o seu pendrive.

Não devemos nos esquecer das situações em que a preservação da evidência necessita de fé pública, isto é, quando é necessária sua apresentação perante um foro judicial, sendo requerida a presença de um escrivão para acompanhamento do processo mencionado, visando à produção de uma ata notarial que descreva os fatos ocorridos.

Para facilitar a descrição dos fatos e possibilitar uma avaliação da conduta do perito – quando nomeado pelo juiz – ou assistente técnico, caso este profissional seja contratado pela parte (requerido ou requerente), é necessário que seja seguida uma metodologia de trabalho reconhecidamente aceita e difundida na área pericial como boa prática de trabalho. Uma delas é a RFC 3227 (veja a BOX 1), intitulada Guidelines for Evidence Collection and Archiving.

A importância da RFC 3227 é a orientação da prática investigativa, descrevendo para o perito que ele deve seguir alguns princípios e uma ordem de ações que precisam ser respeitadas.

RFC – Request for Comments – é um conjunto de documentos de referência junto à comunidade da Internet que descreve, especifica, padroniza e debate a maioria das normas, padrões, tecnologias e protocolos ligados às redes e à computação.

De acordo com a RFC 3227, uma evidência deve ser identificada, preservada, analisada e apresentada. Estes quatro princípios forenses consideram que não se pode apresentar o que não foi analisado, não se pode analisar o que não for devidamente preservado e não se pode preservar o que não foi identificado. Qualquer quebra de confiança nestas atividades relacionadas pode colocar a perder qualquer iniciativa pericial, mesmo que o profissional esteja habilitado a esta atividade e utilize as ferramentas e procedimentos adequados, pois por mais que um perito ou assistente técnico esteja acostumado com suas atividades, o menor descuido de sua parte pode fazer com que se torne responsável pela perda de confiabilidade de um trabalho composto por muitas dezenas de horas.

Não é por menos que estes processos investigativos são mais bem tratados quando o perito ou assistente técnico é devidamente treinado nesta “arte”. Hoje há diversas formações, sejam estas de curta duração, fornecidas presencialmente ou à distância, com uma variada quantidade de horas, até cursos de pós-graduação stricto ou lato sensu. Entretanto deve-se deixar claro que uma formação acadêmica, ou mesmo uma certificação, é apenas um passo para aquisição de conhecimento. Para que um profissional realmente se torne um especialista investigativo em crimes eletrônicos é necessária à prática constante e a disciplina em aprender e desenvolver novos conhecimentos, visto que essa área sofre constante mudança devido às tendências e inserção de novas tecnologias.

Para os leitores do artigo, este é o momento de identificar sua habilidade em atuar nesta área ou não. O domínio de uma ferramenta como o FTK Imager é apenas uma destas habilidades, mas a principal característica desejada a um perito é sua capacidade em relatar o que foi identificado por ferramentas técnicas em linguagem não técnica, ou seja, uma linguagem coloquial, evitando o uso de termos somente técnicos. E mesmo quando os termos técnicos são necessários, considera-se importante que o profissional em perícia seja capaz de relatar todo o processo de forma clara e concisa, considerando que o receptor deste laudo possivelmente será alguém leigo em tecnologia e que não conhece todos os detalhes do conteúdo existente na evidência analisada.

Algo que os profissionais ainda devem estar cientes, é que dificilmente uma atividade investigativa será conduzida apenas por uma única ferramenta, sendo necessário o conhecimento de uma série de ferramentas aplicáveis a casos e contextos particulares. Mencionamos esta questão até para deixar claro que se o processo investigativo fosse simples, ele seria facilmente automatizado e se tornaria autossuficiente, não necessitando mais da interferência humana para efetivação da perícia.

O conhecimento de diversas ferramentas pode ajudar um perito a despender menos tempo na análise das evidências devido à grande quantidade de dados que precisam ser processados. Portanto, se não houver um processo de triagem e priorização dos artefatos, possivelmente o perito ou assistente técnico perderá um tempo precioso que poderia ser mais bem utilizado durante uma investigação.

Outro ponto é o conhecimento de ferramentas periciais para diversas plataformas. Apesar do caso aqui exemplificado se tratar de uma coleta de evidência em ambiente pericial Windows, devemos estar cientes de que as ferramentas da área investigativa estão disponíveis tanto para ambientes Windows, quanto Linux/Unix, onde estão disponíveis tanto versões gratuitas (open source) quanto comerciais para ambas as plataformas.

As evidências também não estão restritas a computadores pessoais, servidores de trabalho e mídias removíveis. Hoje temos como evidências os elementos de rede, tais como roteadores, firewalls, impressoras, dispositivos móveis como telefones celulares, smartphones, tablets, entre outros, vindo até a abranger dispositivos de uso doméstico como Smart TVs e consoles de jogos (Wii, Playstation, entre outros), que podem agregar dados importantes em um contexto investigativo.

Com este breve descritivo metodológico, ressaltamos a importância de o perito ou assistente técnico se atualizar constantemente sobre novas técnicas e tecnologias. A partir de agora, vamos proceder com a continuidade deste estudo de caso, mostrando como um profissional pode iniciar sua primeira perícia.

Visão técnica e resposta ao incidente

Analisar o ocorrido neste estudo de caso a partir de uma perspectiva técnica irá acrescentar informações úteis para validar a linha investigativa escolhida. O suspeito estava usando um sistema Windows 8 como estação de trabalho e foi informado que ele estava coletando ilegalmente informações da empresa, mas não se sabe como isso ocorreu. Quando o perito acompanhado do supervisor entrou no local para conversar com o suspeito, ele rapidamente inseriu comandos em sua estação de trabalho. Tais comandos irão mostrar se as ações por ele executadas eram legais ou se estava tentando esconder algo.

Primeiramente o suspeito é levado para longe de sua estação de trabalho, para junto de outros colaboradores responsáveis. Ao examinar a estação de trabalho, o perito percebe que ela não estava conectada a nenhuma rede, nenhum cabo Ethernet ou dispositivo sem fio, voltando suas atenções para o sistema operacional e particularidades do sistema de arquivos, neste caso, o NTFS.

Depois de concluído que o tráfego de rede não é o melhor caminho para seguir com esta linha investigativa, é feita uma imagem do sistema ainda vivo, isto é, em funcionamento, para salvar os processos em execução e outras informações voláteis utilizando-se de um sistema de análise forense, como a distribuição CAINE, e em seguida é desligada a estação de trabalho. Na sequência, é utilizado um duplicador de disco (como o Forensic Duplicator da Tableau) para garantir que uma cópia do disco rígido e do pendrive seja feita com verificação de integridade e admissibilidade jurídica.

No laboratório forense, é feita outra cópia da primeira duplicação para início da análise, além de uma segunda cópia, pois se recomenda que o profissional investigativo sempre tenha consigo mais de uma cópia da evidência original. Assim, em caso de perda de integridade de uma das cópias, ainda será possível prosseguir com a atividade de análise de evidência por meio da outra cópia preservada. Para manter a integridade entre as cópias, deve-se certificar se o valor do hash da cópia da primeira duplicação é mantido para garantir sua admissibilidade futura durante um processo judicial. Os algoritmos de hash (veja o BOX 2) geralmente utilizados e reconhecidos por sua segurança são os da família SHA (Secure Hash Algorithm), em especial o SHA1, cuja probabilidade de geração de mesma combinação por outra evidência equivalente (evento chamado de colisão) é quase nula.

Uma função hash é um algoritmo que gera uma sequência de bits a partir de uma entrada de dados. Esta sequência de saída busca identificar um arquivo ou informação unicamente.

Seguindo a linha investigativa adotada, se o suspeito vier a apagar arquivos, o sistema de arquivos NTFS executa o seguinte processo: marca os arquivos como excluídos dentro da entrada da MFT (Master File Table), deixando a sua posição na MFT pronta para ser reutilizada pelo sistema operacional. Portanto, o conteúdo – os bits propriamente ditos – estará lá até que esta posição na tabela MFT do dispositivo de armazenamento seja reescrita e o último conteúdo, sobreposto. Um vídeo do blog WhereIsYourData mostra este processo de deleção apenas lógica dos dados, evidenciando que fisicamente os bits ainda estão gravados no disco. O endereço para este vídeo está disponível na seção Links.

Prosseguindo com a linha de raciocínio de que houve a deleção de arquivos, o perito prossegue a análise com foco na possibilidade de uso do comando [Ctrl+x]. Este comando é uma combinação de duas operações do sistema NFTS Windows. Em primeiro lugar, há uma cópia dos arquivos para a memória, e quando o local de inserção é selecionado e os arquivos são movidos com êxito, há o segundo passo: a exclusão da referência na tabela de MFT. Em outras palavras, uma ação de exclusão no sistema de arquivos.

Ressaltamos que apesar de o sistema operacional Windows utilizar o NTFS na formatação deste caso, a maioria das mídias removíveis, como pendrives, utilizam a formatação FAT32. Independentemente disso, o processo indicado neste artigo permite a preservação de evidências em ambas as formatações, FAT32 e NTFS.

Para melhor compreender a busca por arquivos excluídos, iremos detalhar a prática de montarmos uma imagem de disco com o intuito de investigar estes arquivos. Para isso, utilizaremos a ferramenta forense FTK Imager para realizar a clonagem do pendrive e visualizar os efeitos da ação de deleção nos sistemas de arquivos predominantes na plataforma Windows.

Duplicação e análise de um pendrive com FTK Imager

O FTK Imager é um software forense criado pela empresa Access Data que possui funcionalidades para criar imagens de disco, realizar despejos (dumps) de memória e até mesmo recursos básicos de análise pericial em imagens de disco nos formatos aceitos pela ferramenta.

Este artigo se valerá da ferramenta FTK Imager por duas razões: ela é gratuita e intuitiva para os entusiastas da área que conhecem o básico sobre computação forense e desejam evoluir seus conhecimentos com investimentos de baixo custo para iniciar seu laboratório pericial.

Dito isso, em primeiro lugar, é necessário fazer o download da ferramenta no site da empresa (veja a seção Links). Utilizaremos a versão 3.1.2 do FTK Imager. Após um breve cadastro e com o download realizado, mostraremos o passo a passo de instalação. Ao iniciarmos o executável, veremos a tela apresentada na Figura 2.

Figura 2. Início da instalação do FTK Imager.

O processo de instalação é simples e não requer quase nenhuma configuração adicional; um processo NNF (Next, Next, Finish) instalará a ferramenta FTK Imager na estação pericial. Na tela final, não marcaremos a caixa de execução para que possamos preparar a estação forense, visando não alterar a evidência original e comprometer sua admissibilidade durante uma gravação indevida feita na mídia removível. Isto pode acontecer de forma não intencional, pelo uso de algum software instalado no computador ou do próprio sistema operacional.

Para preservar a aceitação da evidência perante um júri e tornar o processo de preservação mais robusto contra possíveis questionamentos, é recomendado o uso de uma solução de hardware ou software para bloquear a permissão de “gravação” nas portas USB do seu computador. A solução de software altera a chave do registro abaixo para garantir que o sistema operacional não “escreva” no dispositivo:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\StorageDevicePolicies\WriteProtect

De preferência, deve-se utilizar outro pendrive para testar se a proteção contra gravação foi mesmo habilitada, pois caso exista algum erro na configuração desta chave de registro, a evidência não será comprometida.

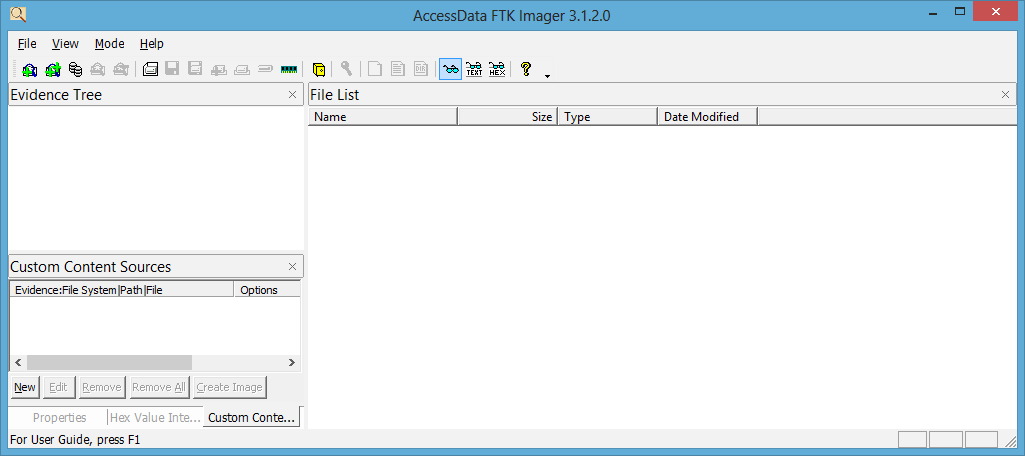

Considerando que a porta USB já está protegida, colocamos o pendrive do suspeito na entrada USB e iniciamos a produção da imagem do sistema de arquivos original visando a geração da cópia que será posteriormente analisada. Com o FTK Imager executando com privilégios administrativos (para conseguir manipular todos os dispositivos conectados), a interface da Figura 3 é exibida.

Figura 3. Interface do FTK Imager.

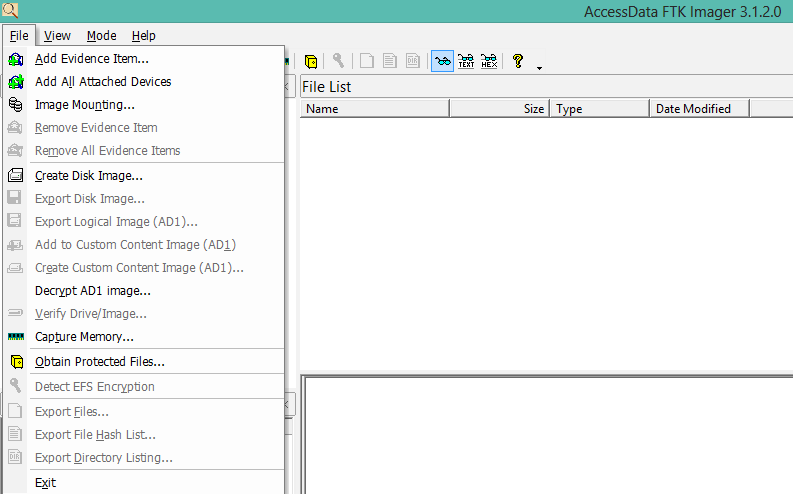

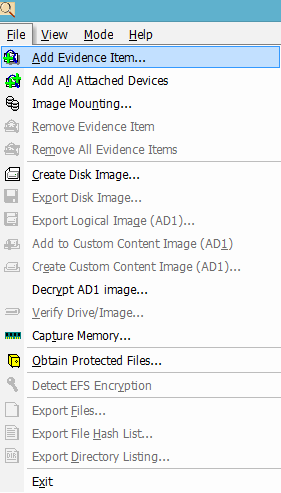

Agora, no menu File, acesse a opção Create Disk Image, conforme indica a Figura 4.

Figura 4. Função Create Disk do FTK Imager.

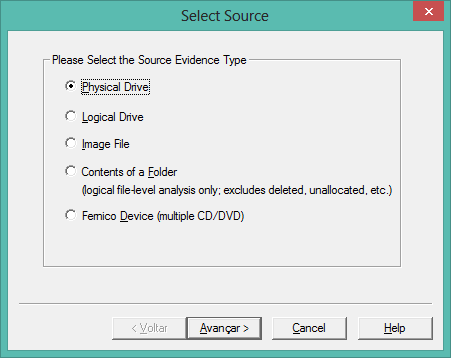

Selecione então a fonte de coleta da imagem do disco como Physical Drive (o pendrive do suspeito) e clique em Avançar. Veja essa ação na Figura 5.

Figura 5. Fonte de origem para geração de cópia forense.

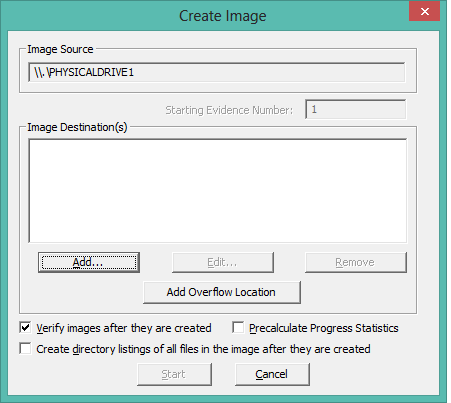

Escolha o pendrive conectado como drive de origem a partir do qual será feita a cópia bit a bit e clique em Finish. Em seguida clique em Add… para selecionar o diretório de saída, como mostra a Figura 6.

Figura 6. Personalizando o diretório de saída.

Na escolha do formato de saída da cópia, devemos selecionar raw para obter a cópia bit a bit dos dados brutos do disco ou do volume escolhido, mantendo o conteúdo da origem fielmente replicado na cópia criada, e clicar novamente em Avançar. Este formato garantirá que as informações sejam copiadas por completo da origem para o destino designado.

Opcionalmente, preencha as informações do processo e registre as informações do caso e da evidência na próxima tela, e depois clique em Avançar.

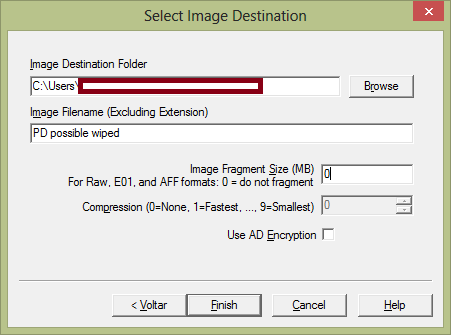

Na tela exibida em seguida, será requisitado o diretório de destino aonde a cópia será criada. Devemos procurar e escolher no sistema de diretórios este local, especificar o nome do arquivo de imagem e definir o tamanho da fragmentação para 0 (zero), o que fará com que apenas um arquivo de imagem seja gerado em vez de muitos arquivos, de acordo com o tamanho do fragmento e o tamanho do disco ou volume envolvido no processo. Após definir esses três pontos, clicamos em Finish para avançar à próxima fase. Esta configuração pode ser visualizada na Figura 7.

Figura 7. Escolhendo o diretório de destino e as configurações de fragmentação da imagem do sistema.

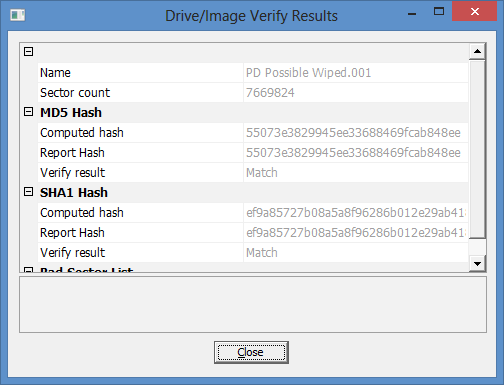

Quando todas as opções estiverem prontas, clique em Start Process e aguarde o final do processo de duplicação do disco. A unidade será replicada preservando a sua integridade e mostrando o cálculo de hash no final (Figura 8). Se algo der errado, o hash será incompatível com a origem e você deverá analisar o que aconteceu para ocorrer o erro, como um erro de leitura ou problemas de alimentação elétrica. Após a criação do arquivo de imagem, será mostrado o processo de verificação de hash, aonde a origem da cópia e a cópia em si serão comparadas para atestar se a cópia do conteúdo foi fielmente executada ou se houve algum erro. Após o término da comparação, clique em Close nas duas janelas para continuar.

Figura 8. Resultados do processo de clonagem com a exibição das verificações de integridade.

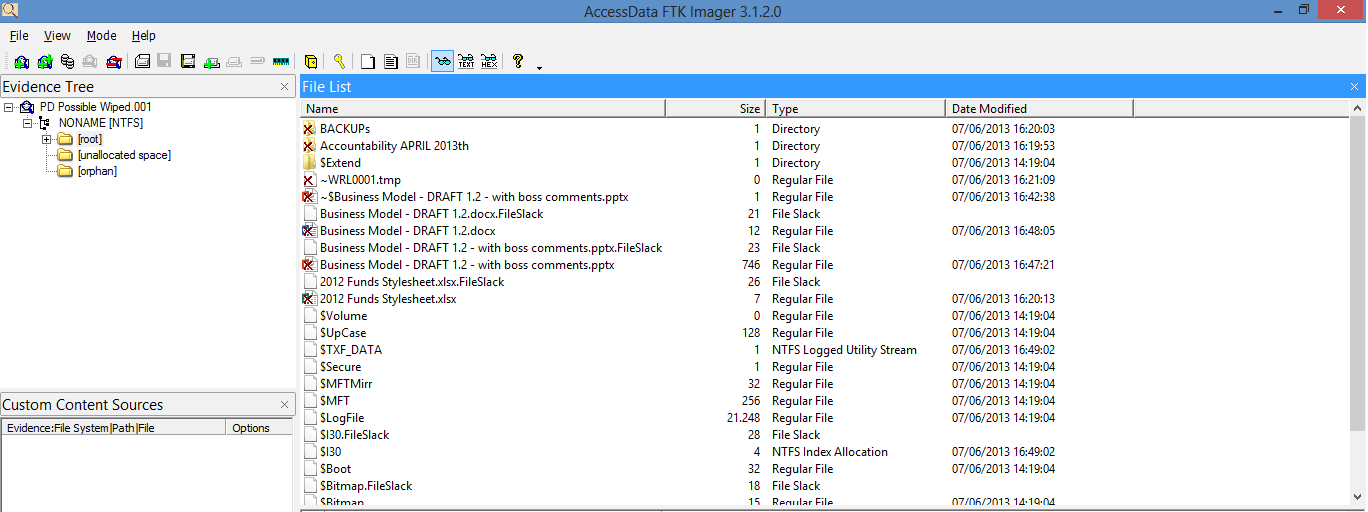

Agora temos o arquivo de imagem do pendrive do suspeito e podemos começar a análise de seu conteúdo. Assim, utilizando o FTK Imager tentaremos descobrir e reconstituir fatos que possam apoiar nossa hipótese ou então fornecer subsídios para uma nova linha de investigação. Para carregar a cópia dentro do FTK Imager, utilize a opção Add Evidence Item…, exibida na Figura 9.

Figura 9. Menu do FTK Imager.

O processo de carregamento da cópia da evidência original no FTK Imager é semelhante à criação da imagem de disco a partir da origem, detalhada anteriormente neste artigo. Primeiro, escolhe-se o local de origem da cópia de disco que será montada no FTK Imager. Por exemplo, uma unidade física ou lógica (partição), um arquivo de imagem ou simplesmente uma pasta. Dentro das opções disponíveis para montagem da evidência, vamos escolher a opção Image File e procurar no diretório onde se encontra o arquivo de imagem que criamos previamente. A estrutura da imagem pode ser visualizada na interface do FTK Imager, conforme a Figura 10.

Figura 10. Conteúdo do sistema de arquivos do pendrive visualizado no FTK Imager.

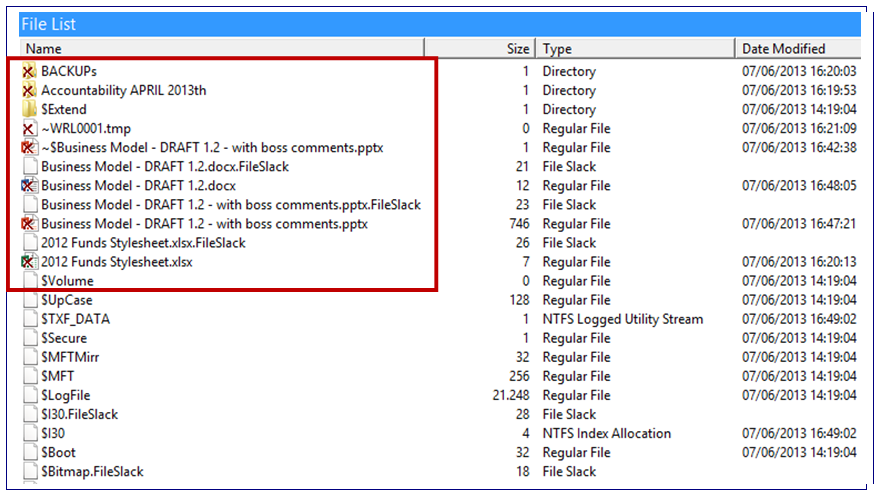

Detalhando a listagem de arquivos no FTK Imager, podemos observar na Figura 11 que alguns arquivos possuem um marca em forma de X. Esta é a notação da ferramenta FTK Imager para informar que estes arquivos sofreram deleção no sistema de arquivos, no entanto ainda são passíveis de visualização quando a estrutura do volume é analisada profundamente pela ferramenta. Caso estes arquivos não tenham alguma sido sobrescritos no sistema de arquivos, poderão ser totalmente recuperados para nossa análise.

Figura 11. Visualização de arquivos deletados com uma marca em forma de X.

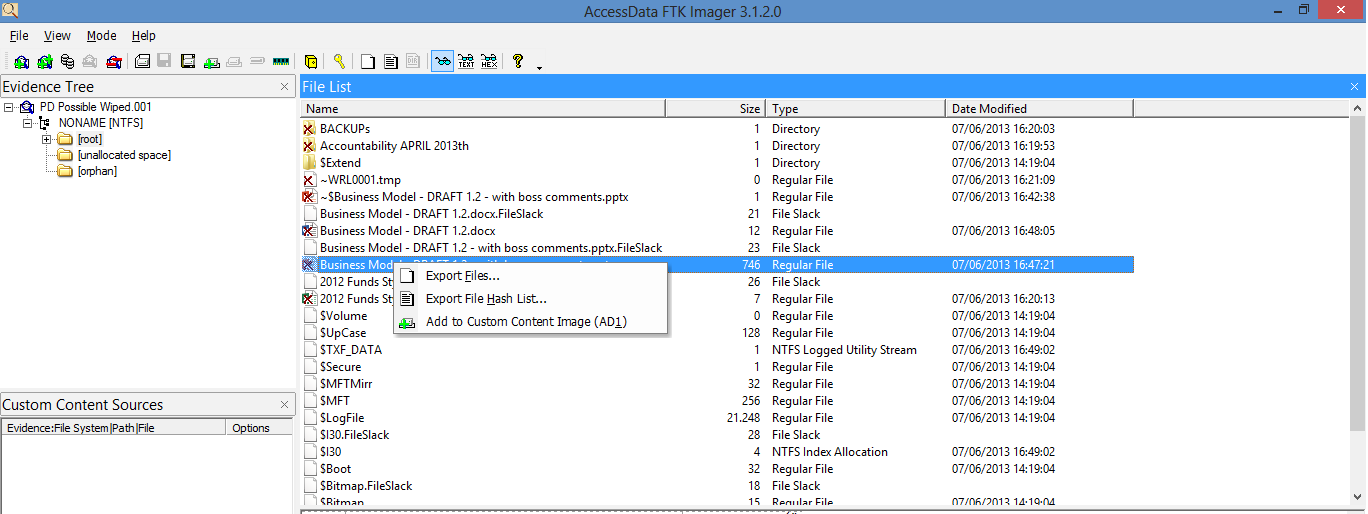

Podemos notar que muitos arquivos foram apagados do pendrive do suspeito. A recuperação destes pode nos ajudar a entender o motivo da exclusão destes dados. Para isso, selecione o arquivo que deseja recuperar com o botão direito do mouse e clique em Export Files..., como mostrado na Figura 12. Em seguida escolha um diretório para salvar o arquivo. Por fim, localize o arquivo no sistema de arquivos e visualize o seu conteúdo.

Figura 12. Exportação do conteúdo de um arquivo deletado.

Após a exportação foi possível visualizar o conteúdo da apresentação “Business Model - DRAFT 1.2 - with boss comments“ e perceber que se trata de um documento fundamental para uma nova área de negócio que a empresa pretende abrir para o mercado. Talvez um concorrente pudesse encontrar algumas informações valiosas dentro deste arquivo, comprometendo a competividade e a concorrência leal entre as organizações.

Neste caso, a perícia é crucial como uma atividade preventiva e detectiva dentro da empresa. Com o auxílio de uma estrutura de monitoramento e uma equipe de colaboradores conscientizados, possíveis alertas podem ser gerados e investigações periciais conduzidas para que se evite um incidente de segurança de grande impacto para a empresa.

Conclusão

A partir deste artigo pudemos entender que o conhecimento quanto ao uso de ferramentas de análise forense é essencial para um perito, e vimos que o FTK Imager é uma ferramenta gratuita que oferece uma plataforma básica para investigações de evidências digitais.

Infelizmente a ferramenta não é dotada de um mecanismo de pesquisa e automação de busca, o que economizaria tempo ao facilitar a busca de conteúdos específicos, como arquivos PDF ou strings de texto, mas possui recursos que um investigador poder usar para iniciar suas atividades de coleta e análise de evidências que serão descritas posteriormente dentro de um detalhado laudo pericial.

Em muitas investigações, arquivos excluídos são um ponto-chave para mostrar o que aconteceu nos sistemas ou quais atividades são rotineiramente executadas no computador. Saber como apresentar esse tipo de evidência dentro do contexto de um caso pode ser essencial para encontrar respostas para o cliente, juiz ou tribunal que solicitou uma elucidação dos fatos que possibilite a atribuição de responsabilidades às pessoas envolvidas.

Para finalizar, é importante saber que o conhecimento necessário para se tornar um bom profissional em computação forense envolve diversas áreas de estudo, como sistemas operacionais, redes de computadores, segurança da informação e forense digital. Mesmo sendo uma área de difícil inserção profissional, a computação forense é um campo promissor em nosso país, está recheada de desafios e carece de profissionais para atender à crescente demanda investigativa em consultorias e grandes corporações.

Forensics Duplicator

http://www.tableau.com/index.php?pageid=

products&category=duplicators

Forensics: What happens when files

are deleted?

http://whereismydata.wordpress.com/2009/05/02/

forensics-what-happens-when-files-are-deleted/

–

CAINE Computer

Forensics Linux Live Distro

http://www.caine-live.net/

RFC 3227

Guidelines for Evidence Collection and Archiving

http://www.ietf.org/rfc/rfc3227.txt

Biblioteca

Acadêmica Data Security

http://www.datasecurity.com.br/index.php/biblioteca-data-security

Formação em

Computação Forense

http://www.datasecurity.com.br/index.php/

cursos/forense-computacional

Endereço para

download do FTK Imager

http://www.accessdata.com/support/product-downloads