Autores: Leandro de Carvalho Machado e Marco Antônio Pereira Araújo

Para que serve este artigo

Visto que para cada nova tecnologia emergente nasce também novas ameaças e desafios, este artigo aborda a questão da segurança em Cloud Computing, focando na área mais crítica quando o assunto é armazenamento de dados na nuvem: a confidencialidade dos dados.

Este tema é útil para usuários e empresas que desejam implementar ou contratar um serviço de armazenamento de dados em nuvem e queiram saber quais tipos de serviços existem, quais os principais provedores dos serviços existentes, qual o nível de confidencialidade os provedores fornecem para proteger os dados do cliente, como os dados são tratados em caso de crimes envolvendo o ambiente de armazenamento e como a confidencialidade é tratada à luz da Constituição Federal.

A computação em nuvem (Cloud Computing) é atualmente uma tecnologia amplamente difundida. Esse novo paradigma da computação é uma tendência que permite utilizar as mais variadas aplicações via Internet, em qualquer lugar e independente de plataforma, com a mesma facilidade de tê-las instaladas no próprio computador.

A principal característica da computação em nuvem é que a sua aplicação, ou um conjunto de aplicativos e recursos, serão hospedados em outra empresa, que o isentará de instalações de programas, compra de equipamentos ou obtenção de recursos para armazenamento de dados. Tudo ficará a encargo do Data Center que proverá o serviço ao cliente.

Essa nova tecnologia traz benefícios em relação à economia com equipamentos de tecnologia, instalação de aplicações, treinamento de pessoal e segurança. Tudo é feito e configurado pelo provedor de hospedagem. Para isto, é fundamental a existência de uma relação de confiança entre o cliente e o prestador do serviço, que pode ser obtida pela transparência na implementação, desenvolvimento e gerenciamento da segurança.

Porém, a nuvem traz um nível adicional de riscos, diretamente associados à terceirização de serviços essenciais (serviços em nuvem). Isso exige atenção especial na observância aos princípios da segurança da informação: disponibilidade, integridade, confidencialidade e autenticidade, bem como na privacidade, no suporte e na conformidade.

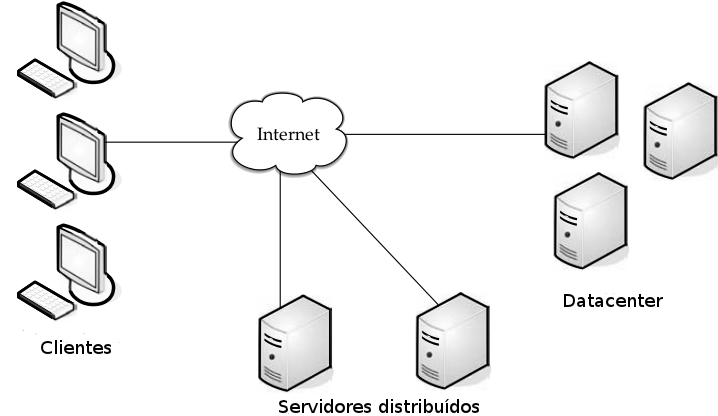

Uma composição topológica simplificada de uma solução de computação em nuvem pode ser observada na Figura 1, que mostra os principais elementos integrantes desta estrutura: clientes, servidores distribuídos e Data Center.

Figura 1. Os elementos que compõem uma solução de computação em nuvem.

No âmbito da computação em nuvem, o Data Center consta de um conjunto de servidores que serão responsáveis pelo armazenamento dos aplicativos. Sua disposição física pode estar disposta tanto no ambiente de trabalho quanto em qualquer outra parte do mundo, permitindo seu controle pela Internet.

Cloud computing vs Grid computing

Duas áreas muito confundidas frequentemente são a grid computing e a computação em nuvem, porém, são áreas completamente distintas. A grid computing aplica os recursos de vários computadores em uma rede de trabalho em um único problema ao mesmo tempo. Isso é feito geralmente para identificar um problema científico ou técnico.

Ainda, a grid computing necessita do uso de software que possa se dividir e então enviar partes do programa aos milhares de computadores. Esse processo de fragmentação pode ser feito em todos os computadores de uma empresa, ou como uma forma de colaboração pública.

A ideia defendida pela grid computing é a difusão de um projeto que exija grande quantidade de processamento e recursos os quais serão empregados e compartilhados por múltiplos computadores. Esse recurso é exatamente o oposto ao que a cloud computing vem propondo, pois essa permite que muitos aplicativos menores funcionem ao mesmo tempo.

Uma ferramenta que disponibiliza essa utilidade proveniente da grid computing é a pesquisa referente ao projeto Search For Extraterrestrial Intelligence (SETI@Home). Segundo o próprio site SETI (2012), este é um experimento científico que utiliza computadores conectados à Internet na Busca por Inteligência Extraterrestre. Qualquer pessoa pode participar executando um programa gratuito que baixa e analisa os dados de um radiotelescópio.

Uma visão geral sobre cloud computing

A computação em nuvem pode ser considerada uma metáfora da Internet e sua função consta em cortar custos operacionais e permitir que os setores de TI se concentrem em tomadas de decisões estratégicas em vez de se preocupar com o Data Center.

É comum encontrar o termo "serviços" na nuvem para caracterizar a utilização de componentes reutilizáveis. Esses serviços são mais conhecidos como "as a service" (como serviço) e apresentam características como: alta taxa de disponibilidade, grande escalabilidade, recursos compartilhados por muitos usuários (multilocação) e acesso aos sistemas em diferentes hardwares (dispositivos independentes).

Os tipos de serviços existentes podem ser divididos da seguinte forma:

1. Storage-as-a-service: envolve recursos de armazenamento em disco remotamente. Serviço que permite alugar um espaço de armazenamento sem a necessidade de comprar ou requisitar que alguém compre equipamentos. Esse tipo de serviço é geralmente visto como uma alternativa para empresas de médio ou pequeno porte que não possuem orçamento de capital ou pessoal técnico capaz de manter e implementar sua própria infraestrutura. Também é uma boa alternativa para a recuperação de desastres, visando à continuidade do negócio e a disponibilidade;

2. Application-as-a-service ou Software-as-a-service: um aplicativo ou um conjunto de aplicativos são fornecidos como serviço para os clientes que os acessam pela Internet. O processo de manter os programas e sistemas atualizados e garantir o funcionamento da infraestrutura ficam a encargo do provedor de serviço;

3. Database-as-a-service: acesso remoto a bancos de dados. A ideia do banco de dados como um Serviço (DaaS) é proporcionar a economia com o custo de execução do banco de dados e evitar sua complexidade. Alguns dos benefícios constam em:

· Facilidade de utilização, uma vez que o cliente não precisa se preocupar com a compra, instalação e manutenção de hardware para a base de dados;

· Potência: os provedores podem fornecer dados de forma personalizada a fim de assegurar a disponibilidade de informações exatas;

· Integração: fornece a capacidade de integrar a base de dados com os demais serviços a fim de agregar mais valor e poder às informações.

4. Security-as-a-service: dispositivos de segurança como gerenciamento de usuários, disponibilizados através da “nuvem”. É um modelo de terceirização no que se refere à gestão de segurança. Geralmente, a Segurança como um Serviço envolve softwares de antivírus disponíveis na Internet. Os benefícios desse tipo de serviço envolvem:

· Atualizações constantes de definições de vírus que não dependem da conformidade do usuário;

· Maior experiência com segurança do que normalmente é disponível dentro da organização;

· Provisionamento de contas de usuários de forma mais rápido;

· Terceirização de ferramentas administrativas como gerenciamento de logs, economizando tempo e dinheiro, permitindo que a empresa foque em suas competências principais;

· Interface Web que permite o gerenciamento de ferramentas e atividades em execução além das configurações de segurança pré-configuradas.

5. Testing-as-a-service: fornece mecanismos para testes de aplicações. Tipo de serviço que permite a execução de testes complexos que requerem um conjunto de habilidades especializadas, ferramentas de teste caras ou uma grande quantidade de recursos;

6. Infrastructure-as-a-service: toda a infraestrutura de Data Center disponibilizada ao contratante. Modelo de disposição em que o cliente contrata os serviços de armazenamento, equipamentos necessários para sua atividade, hardware, servidores e componentes de rede. O provedor do serviço tem os equipamentos e é o responsável por instalá-los, executá-los e prover a manutenção em seu ambiente de nuvem. Os serviços de infraestrutura podem incluir:

· Um conjunto de APIs que permite a gestão e interação com a infraestrutura por parte dos consumidores;

· Automação de tarefas administrativas;

· Escalonamento dinâmico;

· Virtualização de desktops;

· Conectividade com a Internet;

· Serviços baseados em políticas.

Confidencialidade dos dados – Políticas de privacidade e criptografia

Para assegurar a confidencialidade dos dados de um cliente, os fornecedores de cloud computing têm políticas de privacidade rigorosas empregando métodos comprovados de criptografia para autenticar usuários em seus ambientes. Uma medida ainda mais segura seria criptografar os dados antes de armazená-los em um provedor de nuvem.

Antes de contratar algum serviço de nuvem, os usuários devem estar cientes de que a partir do momento em que os dados saem de suas mãos para serem armazenados nas nuvens, perde-se uma camada de controle, uma vez que, como toda tecnologia, a computação em nuvem também apresenta suas limitações.

Para fins de exemplo, pode-se pegar uma empresa que pretende usar a nuvem como meio de armazenar uma lista do número do seguro social de seus funcionários. A partir do momento em que os dados não estão armazenados apenas na empresa, a preocupação em manter esses dados protegidos contra invasões ou roubos de informações passa a ser também do provedor do serviço. No entanto, o provedor pode se absolver de tal responsabilidade através de um acordo. Para os consumidores da tecnologia de nuvem a complexidade é ainda maior, uma vez que não se tem a garantia de que a forma como as informações confidenciais foram armazenadas estão realmente seguras. Como os dados estão armazenados em um local distinto do ambiente tecnológico do cliente, perde-se uma camada de segurança, e outro agravante neste cenário é que as informações estarão dispostas para possíveis investigações do governo sem que o cliente tenha um prévio conhecimento de que os dados estão sob análise.

Para o governo, tornou-se muito mais fácil obter informações de terceiros do que de um servidor de propriedade privada. Em alguns casos, se os provedores receberem citações judiciais, eles são proibidos à luz da Constituição Federal de informar aos clientes que os dados foram fornecidos ao governo.

Porém, existem meios de aumentar o nível de segurança dos dados armazenados em nuvem utilizando ferramentas de criptografia. Assim, os dados terão uma camada maior de segurança antes de serem enviados a terceiros. Programas como PGP e TrueCrypt são capazes de criptografar os dados a fim de que somente aqueles que possuam a senha possam acessá-los.

Privacidade, normas e ferramentas de segurança para a nuvem

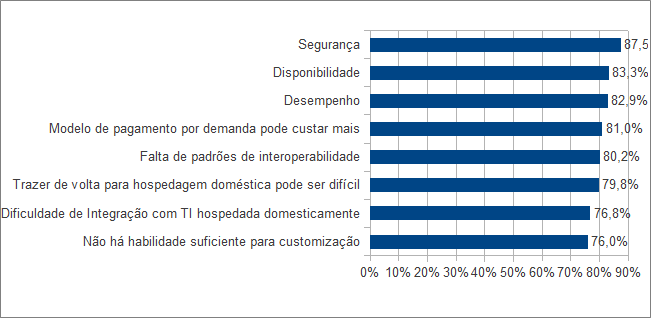

O primeiro e maior interesse relacionado à nuvem refere-se às considerações quanto à segurança; constatação comprovada segundo dados de uma pesquisa realizada pelo IDC no gráfico da Figura 2, que lista dentre outros, três fatores principais que influenciam na escolha de um serviço de nuvem: segurança, disponibilidade e desempenho. Isto é, se outra empresa armazena os dados de um cliente, como ele sabe se estão seguros e protegidos? Para tanto, é necessário que o cliente analise como o provedor do serviço trata a privacidade e segurança de seus ativos e faça os seguintes questionamentos:

- Existe criptografia dos dados?

- O provedor passa por processos de auditoria?

- O fornecedor do serviço obedece a algum tipo de padronização ou utiliza tecnologias de segurança da informação?

Para subsidiar estas questões, existem algumas normas, padrões e ferramentas de segurança para a cloud computing, que serão tratados adiante, tais como:

- Auditoria: SAS 70, SSAE16, ISAE 3402, NBC TO 3402 (norma brasileira baseada na ISAE 3402);

- Normas: ISO 27001, PCI DSS;

- Tecnologias e serviços: SysTrust, Identity and Access Management (IAM), Multi-factor Authentication (MFA), token e criptografia.

Figura 2. Fatores que influenciam na escolha de um serviço em nuvem (IDC).

Para assegurar que os serviços de nuvem oferecidos tenham um nível aceitável de segurança para seus clientes, os fornecedores dispõem de diversos recursos e tecnologias para atender a essa necessidade dos usuários. Estes elementos são relacionados a seguir como normas, padrões, auditorias e ferramentas para auxiliar cada provedor:

- Certificação ISO 27001: norma preparada para prover um modelo capaz de estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um Sistema de Gestão de Segurança da Informação (SGSI). A adoção de um SGSI deve ser uma decisão estratégica para uma organização. A especificação e a implementação do SGSI de uma organização são influenciadas pelas suas necessidades e objetivos, requisitos de segurança, processos empregados, tamanho e estrutura da organização. A certificação se aplica tanto para pequenas, médias e grandes empresas independentemente do setor em que atuam. A norma se aplica fundamentalmente àquelas empresas que apresentam nível de criticidade elevada de informação em áreas como finanças, contabilidade, setores públicos e de TI;

- SAS 70: padrão de auditoria desenvolvido pelo Instituto Americano de Contadores Públicos Certificados (AICPA). O foco dos serviços deste padrão de auditoria está nas empresas que prestam serviços de processamento de dados, geração de folha de pagamento, contabilidade e outros processos específicos de negócio. O SAS 70 é um dos tipos de certificações voltadas para uma organização fornecedora de serviços, como um provedor de serviços em nuvem;

- SysTrust: tipo de serviço de garantia desenvolvido em conjunto pelo Instituto Americano de Contadores Públicos Certificados (AICPA) e o Instituto Canadense de Revisores Oficiais de Contas (CICA). Destinado a avaliar e testar se um sistema específico é confiável ou não, mediante a observância de três princípios básicos: disponibilidade, segurança e integridade;

- PCI DSS: Padrão de Segurança de Dados (DSS) do Setor de Cartões de Pagamento (PCI) desenvolvido para incentivar e aprimorar a segurança dos dados e facilitar a ampla adoção de medidas de segurança de dados consistentes no mundo todo. Oferece a base de requisitos técnicos e operacionais projetados para proteção de dados. Ele se aplica a todas as entidades que armazenam, processam ou transmitem os dados de um cliente;

- SSAE 16: padrão de atestado emitido como norma de certificação voltada para resolução de compromissos por auditores de serviço. Os compromissos do SSAE 16 conduzidos por auditores nos serviços de uma organização resultarão na emissão de relatórios que podem ser de dois tipos: o Tipo 1, designado de Relatório sobre Descrição do Sistema de Gestão de uma Organização de Serviços e o Tipo 2, que é o Relatório sobre Descrição do Sistema de Gestão de uma Organização de Serviços e Adequação do Projeto e Eficácia Operacional dos Controles;

- ISAE 3402: fornece um processo de auditoria dos processos executados na oferta de serviços a clientes, além de opções de padronização internacional para assegurar a entrega de relatórios com dois objetivos fundamentais: obtenção de um nível aceitável de segurança, mediante os aspectos mais relevantes e critérios adequados, e criar relatórios com as conclusões encontradas pelo auditor;

- Identity and Access Management (IAM): O Gerenciamento de Acesso e Identidade é uma tecnologia da informação relacionada a processos para gerenciamento de quem tem acesso ao sistema de informação em questão. É um conjunto de processos de negócios, serviços, informações e tecnologias para gerenciamento e uso de identidades digitais;

- Multi-factor Authentication (MFA): sistema de segurança caracterizado pela presença de mais de uma forma de autenticação, implementado para verificar a legitimidade de uma transação. O objetivo é criar um sistema de defesa em camadas e tornar seu acesso mais difícil para uma pessoa não autorizada;

- Token: tecnologia baseada na autenticação fundamentada em dispositivos pertencentes ao usuário. É um hardware comumente utilizado como mecanismo adicional de autenticação provendo segurança de mais alto nível. Esse tipo de dispositivo apenas armazena as informações e não as processa. Possui a característica de ser quase sempre utilizado em conjunto com as senhas (combinação de algo que o usuário sabe com algo que o usuário tem);

- Criptografia: ciência que serve de base para as diversas tecnologias e protocolos. É a ciência de manter as mensagens seguras. Suas propriedades – sigilo, integridade, autenticação e não repúdio – garantem o armazenamento, as comunicações e as transações seguras (Nakamura; Geus, 2010). A característica do processo de cifragem se dá pelo processo de disfarçar a mensagem original de modo que sua substância é escondida em uma mensagem com texto cifrado.

Provedores de cloud computing

O NIST (2011) define a computação em nuvem como um modelo de serviço que apresenta cinco características essenciais: serviço sob demanda, acesso a rede, pool compartilhado de recursos computacionais (redes, servidores, armazenamento, aplicações e serviços), elasticidade rápida e serviço mensurado. Estes elementos podem ser rapidamente provisionados e liberados com um esforço mínimo de gestão ou interação com um provedor de serviços. Dentre os fornecedores mais capacitados, estão aqueles que já são dominantes de outros serviços de tecnologia para atenderem as necessidades das organizações. A seguir, são listados os principais provedores, bem como os serviços de nuvem que cada um oferece.

O Google é uma das empresas que destinam parte de suas atividades ao ambiente de nuvem. Dentre os serviços tecnológicos que a empresa oferece, estão os produtos caracterizados como ambientes redundantes e alocação dinâmica de recursos. Esses permitem aos clientes o acesso de forma virtual independente de horário ou localização geográfica a partir de um dispositivo que tenha acesso à Internet. Seu ambiente de nuvem permite que os recursos de CPU, memória e armazenamento possam ser compartilhados e utilizados por outros clientes. Dentre seus serviços, destacam-se:

- Google App Engine: O Google App Engine é uma solução de computação em nuvem que permite o rápido desenvolvimento, implementação e administração de aplicativos Web sem a necessidade de que o usuário se preocupe com o hardware e backup. O serviço suporta aplicativos criados em várias linguagens de programação. O ambiente de execução presente nesta solução permite a criação de um aplicativo usando tecnologias Java padrão ou qualquer outra linguagem que usa um interpretador ou compilador com base na JVM;

- Google Web Toolkit: Essa é uma ferramenta de código-fonte aberto que permite aos desenvolvedores a criação de aplicativos utilizando a tecnologia Ajax em linguagem de programação Java. É uma ferramenta que pode contornar os problemas mais comuns envolvendo a compatibilidade dos navegadores, obtendo ganhos significativos de produtividade e desenvolvimento.

Microsoft

A solução oferecida pela Microsoft como resposta ao ambiente de Cloud Computing é o Azure Service Platform. A plataforma Windows Azure apresenta-se como um grupo de tecnologias da computação em nuvem que fornece um conjunto de serviços hospedados nos data centers da Microsoft. Alguns componentes da plataforma Azure Services serão abordados a seguir:

- Windows Azure: O Windows Azure é um sistema operacional baseado em nuvem que permite o desenvolvimento e hospedagem. Esta solução fornece um ambiente de gerenciamento para serviços baseados na plataforma Azure que pode ser usado individualmente ou com o auxílio de aplicações Web. O Windows Azure pode ser usado para as seguintes finalidades:

o Aumentar a capacidade dos serviços rodando em ambiente Web para as aplicações existentes;

o Criar, manipular e modificar aplicações permitindo uma posterior migração para a Web;

o Criar, testar, depurar e distribuir serviços Web de forma acessível;

o Reduzir os custos de gerenciamento de TI.

- SQL Services: Esse é um serviço baseado em nuvem da Microsoft que oferece o armazenamento de dados estruturados, semiestruturados e não estruturados. A capacidade do SQL Services é similar ao Amazon S3 e Amazon Relational Database Service, que será abordado mais adiante. Dentre os serviços oferecidos pelo SQL Services destacam-se consultas relacionais, pesquisa, elaboração de relatórios, análises, integração e sincronização de dados;

- Windows Intune: Solução que reúne serviços em nuvem para usuários do Windows para auxiliar na segurança e gerenciamento dos computadores. Essa ferramenta é destinada principalmente a pequenas e médias empresas que desejam gerenciar até 500 computadores que utilizam os sistemas operacionais Windows. A distribuição deste serviço se dá através de um sistema de assinatura com custo mensal fixo. Essa é uma iniciativa da Microsoft como incentivo à mudança do Windows XP, cujo apoio será interrompido em abril de 2014;

- Business Productivity Online Suite: Conjunto de serviços para empresas projetados como Software as a Service permitindo que as organizações acessem os recursos do seu software através de servidores locais, como serviços online, de acordo com as necessidades da cada uma. Os serviços oferecem a opção de adicionar capacidades complementares dos servidores locais e simplificam a gestão e manutenção do sistema. O pacote inclui serviços como Exchange Online, Office SharePoint Online, Office Communications Online, Forefront Online Protection for Exchange e o Office Live Meeting;

- Microsoft Dynamics CRM Online: Serviço integrado de CRM que permite criar e manter uma visão clara dos clientes, do primeiro contato até a pós-venda. Oferece ferramentas para melhorar os processos de vendas, marketing e serviços de atendimento ao cliente. É integrado ao Microsoft Office Outlook e permite melhorias consistentes e mensuráveis em processos de negócios rotineiros;

- Microsoft Exchange Online: serviço disponibilizado na nuvem para acessar contas de e-mail, correios de voz, calendário e contatos;

- Microsoft Office Live Meeting: solução baseada em nuvem a fim de prover treinamento, eventos e conferências online para permitir a comunicação entre pessoas e empresas;

- Microsoft Office SharePoint Online: plataforma de colaboração voltada para a criação de bibliotecas de documentos, wikis, blogs, locais de trabalho compartilhado e ambientes de Intranet.

Amazon

Os serviços de nuvem da Amazon, mais conhecidos como Amazon Web Services, são disponibilizados como alternativa para as empresas investirem em infraestrutura de TI por meio de serviços Web. Um dos benefícios fundamentais oferecidos é a substituição dos gastos com a infraestrutura principal por preços ajustáveis a cada cliente.

A Amazon oferece serviços de nuvem que variam desde soluções de infraestrutura até armazenamento de dados e são listados logo a seguir:

- Amazon Elastic Compute Cloud (Amazon EC2): plataforma de computação em nuvem da Amazon que permite a usuários e empresas alugarem computadores virtuais a fim de executarem suas próprias aplicações. O Amazon EC2 é um serviço Web que fornece uma capacidade de computação redimensionável na nuvem. Foi desenvolvido para facilitar a escalabilidade de aplicações web para os desenvolvedores. Esta solução oferece um controle completo dos recursos computacionais e possibilita a execução de tarefas na infraestrutura computacional da Amazon. Possui ainda como característica a redução do tempo exigido para obter e inicializar novas instâncias do servidor, proporcionando o rápido escalonamento da capacidade, para mais ou para menos, à medida que os requisitos de computação forem alterados;

- Amazon Simple DB: essa é uma plataforma de armazenamento na nuvem de alta disponibilidade, além de ser flexível e escalável. Possui ainda a característica de minimizar o trabalho de administração do banco de dados por ser um armazenamento não relacional. Os usuários apenas armazenam e consultam os dados por meio de aplicativos web e o Amazon Simple DB se encarrega de fazer o restante;

- Amazon Simple Storage Service (Amazon S3): O Amazon S3 é a solução em nuvem que fornece uma interface simples de serviço web que pode ser usada para armazenar e recuperar qualquer quantidade de dados, a qualquer momento, de qualquer lugar na web. Concede acesso aos desenvolvedores para a mesma infraestrutura que a Amazon utiliza para executar sua própria rede global de sites da web. O serviço visa maximizar os benefícios de escala e pode passar esses benefícios para os desenvolvedores;

- Amazon CloudFront: rede de distribuição de conteúdo (CDN) da Amazon que proporciona um sistema distribuído de servidores alocados em vários data centers. Integrando-se com outros serviços da Amazon, oferece a desenvolvedores e empresas uma maneira fácil de distribuir conteúdos aos clientes, oferecendo para isso, baixa latência e altas velocidades de transferência de dados sem maiores gastos;

- Amazon Simple Queue Service (Amazon SQS): a utilização desta solução implica em permitir a comunicação entre os hosts da Amazon utilizando a message-passing API (sistema de transmissão de mensagens padronizadas para funcionar com uma ampla variedade de computadores paralelos). Oferece o recurso de hospedagem para armazenar mensagens conforme forem trafegando entre os computadores. Os usuários podem mover os dados entre os computadores que armazenam seus aplicativos e que executam diversas tarefas, sem perda ou disponibilidade das mensagens;

- Elastic Block Store (Amazon EBS): com o EBS, volumes de armazenamento podem ser criados de forma programada, com a utilização de dispositivos que podem enviar ou receber dados em blocos de tamanho fixo. Desta forma, os dados são transmitidos de forma fragmentada e são armazenados em dispositivos de comunicação paralela como discos rígidos, drives ou partições. Os volumes são construídos de forma replicada e possuem utilidades específicas para aplicativos que exijam bancos de dados, sistemas de arquivos ou acesso a armazenamento de bloco (ver BOX 1).

Recurso que apresenta segmentação de dados em blocos geralmente realizada por um sistema de arquivos ou um sistema gerenciador de banco de dados (SGDB) para ser usado por um aplicativo ou usuário. O armazenamento se dá em volumes físicos ou lógicos que podem ser dispositivos internos do servidor conectados via SCSI ou Fibre Channel, ou ainda, a dispositivos remotos acessados via Rede de Área de Armazenamento (Storage Area Network – SAN).

Salesforce.com

Este fornecedor de serviços em nuvem oferece uma plataforma de gestão de relacionamento com o cliente (CRM) e outras soluções de aplicativos na forma de Software como Serviço (SaaS) distribuído pela Internet, característica oposta àquela apresentada pelos usuários que compram seus aplicativos e os instalam localmente em seus computadores.

Os serviços oferecidos por esse provedor abrangem os variados tipos de computação em nuvem e são listados a seguir:

· Force.com: plataforma de computação em nuvem criada para automatizar e estender os negócios de uma empresa e desenvolver o empreendimento social. Essa é uma Plataforma como Serviço (PaaS) projetada para simplificar o desenvolvimento e implementação de aplicativos e sites baseados em nuvem. Os desenvolvedores podem criar aplicativos e sites através da nuvem em um ambiente de desenvolvimento integrado, e implantá-los de forma mais rápida. O usuário se concentra na criação de aplicativos, deixando as preocupações com servidores ou software a cargo do provedor;

· Visualforce: framework que permite a criação de interfaces que podem ser hospedadas nativamente na plataforma Force.com. A estrutura do Visualforce inclui uma linguagem de marcação semelhante ao HTML. Nessa linguagem, cada tag corresponde a um componente de interface de usuário, seja uma seção de uma página, uma lista relacionada, ou um campo;

· Salesforce.com CRM: solução da Salesforce.com para atender à gerência de relacionamento com o cliente (Customer Relationship Management – CRM). Consiste nas vendas e serviços de cloud computing e é dividido basicamente em cinco aplicações centrais: vendas, marketing, serviço, colaboração entre empresas e clientes, relatório em tempo real dos negócios e das aplicações personalizadas;

· AppExchange: plataforma de serviços que permite a construção, desenvolvimento, customização e comercialização de aplicativos. Permite também o acesso instantâneo a aplicativos desenvolvidos por outras pessoas. Para o desenvolvimento de aplicações é utilizada a tecnologia PaaS (Plataforma como Serviço), não havendo a necessidade de comprar e instalar programas.

Segurança da informação na nuvem

Um dos maiores benefícios da computação em nuvem é a centralização dos dados. Porém, há uma grande preocupação das empresas em relação à proteção e segurança de seus ativos, uma vez que grande parte de seus dados são armazenados em vários dispositivos, como laptops e thick clients (ver BOX 2).

Tipo de cliente que executa tanto processamento quanto possível, direcionando ao servidor os dados necessários para a comunicação e armazenamento de arquivos. Assim, o computador se apresenta inserido em uma rede de arquitetura cliente-servidor, caracterizada pela presença de recursos para realização de operações de forma a depender o mínimo possível de um servidor.

A infraestrutura apresentada pela computação em nuvem compõe-se pelos clientes comumente presentes em uma rede local (LAN), as estações de trabalho. Porém, existem outros tipos de clientes que, com a evolução tecnológica, passaram a fazer parte desse cenário atual, como os Laptops, Tablets, Smartphones, PDAs e outra série de dispositivos capazes de se conectarem a rede. Em geral, esses clientes são dispositivos utilizados pelos usuários para acessar os serviços da nuvem.

Os dados processados, bem como os aplicativos executados na nuvem pública, podem requisitar diferentes níveis de segurança do que geralmente é encontrado no ambiente de hospedagem local. A criticidade presente neste ambiente tecnológico apresenta alguns fatores que podem afetar a segurança dos dados armazenados na nuvem e seu sistema, a saber: a qualidade da implementação, a superfície de ataque, o provável número de atacantes, a complexidade do sistema e o nível de conhecimento que os administradores possuem.

A seguir, serão abordados alguns dos principais problemas relacionados à segurança em um ambiente de computação em nuvem.

Risco não intencional de divulgação de dados

Em um cenário típico, um usuário armazena informações tanto sensíveis quanto não sensíveis em diferentes diretórios de um sistema ou em diferentes mensagens de e-mail em um servidor. Ao fazer isso, a informação sensível deverá ser cuidadosamente gerenciada para evitar sua divulgação não intencional. Se um cliente pretende usar a computação em nuvem como uma computação não sensível, mantendo as vantagens de segurança de instalações de recursos para a computação sensível, o cuidado de armazenar as informações de forma criptografada deve ser tomado.

Privacidade e integridade dos dados

A privacidade está diretamente relacionada à confidencialidade dos dados, seja de um usuário, seja de um ambiente corporativo, e destina-se à proteção dos ativos que contenham informações sensíveis.

A privacidade agrega aspectos legais e questões referentes a responsabilidades, e deve ser vista não apenas como um desafio técnico, mas como uma preocupação ética e legal. A proteção da privacidade em qualquer sistema de computação é de responsabilidade técnica; em um ambiente de configuração em nuvem, esse processo é complicado devido à distribuição natural das nuvens e a possível falta de conscientização dos usuários a respeito do local de armazenamento dos dados, e quem pode acessá-los.

Integridade do sistema

A nuvem exige uma camada de proteção visando à prevenção contra a indisciplina e a capacidade dos usuários de impedir as funcionalidades do ambiente. Dentro da nuvem existem muitas partes envolvidas: consumidores, fornecedores e uma variedade de administradores. A capacidade de dividir os direitos de acesso de cada um desses grupos, enquanto estiver sofrendo ataques maliciosos, é um atributo chave para manter a integridade da nuvem. Nesse ambiente, qualquer falta de visibilidade dos mecanismos que envolvem sua estrutura, torna mais difícil para os consumidores checarem a integridade das aplicações hospedadas.

Conclusão

Com a análise realizada pelo presente artigo, foi possível focar os aspectos da computação em nuvem voltados para a segurança da informação. O trabalho foi centrado nos aspectos conceituais da computação em nuvem e computação em grade, observando as características particulares de seus serviços. Para analisar os serviços existentes, os principais provedores e o que eles oferecem para seus clientes como soluções de SaaS, PaaS e IaaS serviram como fontes de estudo.

Os aspectos relacionados à privacidade, às normas e auditorias e às ferramentas de segurança existentes para garantir a qualidade dos serviços prestados na nuvem, são elementos indispensáveis que também se fizeram presentes neste trabalho.

Os desafios desta nova tecnologia se fazem presentes no âmbito da segurança da informação, principalmente no que envolve questões referentes à confidencialidade dos dados, como foi abordado.

Com os tópicos e estudos levantados, pôde-se ter uma visão geral dos desafios da segurança e confidencialidade dos dados em um ambiente de Cloud Computing. Apesar de este ambiente trazer benefícios em relação à economia com equipamentos de tecnologia, instalação de aplicações, treinamento de pessoal e segurança, é necessário que o usuário analise a viabilidade de contratação dos serviços de um provedor, verificando o nível de privacidade, disponibilidade e confidencialidade oferecido para melhor atender a seus clientes.

Links

Amazon Simple DB

http://aws.amazon.com/pt/simpledb//188-7509643-3256513/

TrueCrypt

www.truecrypt.org

Windows Intune

https://partner.microsoft.com/brasil/productssolutions/40136477

Business Productivity Online Suite

https://partner.microsoft.com/brasil/productssolutions/40053541

Microsoft Dynamics CRM Online

https://www.microsoft.com/pt-br/dynamics-365

IDC, New IDC IT Cloud Services Survey: Top Benefits and Challenges

http://blogs.idc.com/ie/?p=730

NIST, National Institute of Standards and Technology, U.S. Department of Commerce - The NIST Definition of Cloud Computing. 2011.

NAKAMURA, E. T.; GEUS, P. L. Segurança de Redes em Ambientes Cooperativos. São Paulo: Novatec, 2010. 482 p.

PAGLIUSI, Paulo Sergio, A Segurança da Geração que voa na Nuvem.

http://www.decisionreport.com.br/publique/cgi/cgilua.exe/sys/start.htm?infoid=9448&sid=15

PCI DSS, Payment Card Industry Data Security Standard (PCI DSS), Versão 2.0 de 2010, acessado em 27/09/2012

https://www.pcisecuritystandards.org/security_standards/index.php

PORUS, Ajay, Coud Computing and Its Security Benefits, IT Security Magazine, 2011.

SETI, Search for Extraterrestrial Intelligence

http://setiathome.berkeley.edu/

VELTE, Antony T., VELTE, Toby J., ELSENPETER, Robert., Cloud Computing: Computação em Nuvem Uma Abordagem Prática, Rio de Janeiro, Alta Books. 2011.