Gestão de ativos: Neste artigo apresentaremos aos leitores todas as implicações que a falta de um sistema de gestão pode causar em uma organização e como a TI pode e deve participar diretamente neste tipo de trabalho, uma vez que é fundamental para redução de custos operacionais, mitigação de uma série de riscos à segurança e aplicação das melhores práticas de mercado.

Em que situação o tema é útilo: A gestão de ativos não se trata apenas de

uma tarefa para manter o ambiente de trabalho organizado, o que é muito importante também, mas é muito mais

abrangente que isso. Fazer a gestão adequada de todos os ativos, especialmente os ativos relacionados à

tecnologia, evita desperdícios com investimentos inapropriados, otimiza as atividades do negócio, permite a

aderência a vários controles de normas de gestão, além de qualidade e segurança, fundamental em alguns casos

para a sobrevivência da empresa em um mercado cada vez mais competitivo. Quando uma empresa não administra

adequadamente seus ativos, é inevitável o aumento dos custos, que acabam parando no preço do seu produto final

ou serviço.

A gestão patrimonial de ativos é um trabalho que identifica e cataloga os bens físicos de uma organização para averiguar se determinado ativo existe na empresa, se está em sua devida localização e se está sendo utilizado pelas pessoas corretas, dentro de um prazo de vida útil adequado.

Essa tarefa sempre esteve ligada aos departamentos Fiscal e Contábil de uma organização, responsáveis por inventariar todos os ativos físicos, fixando uma plaqueta com uma numeração sequencial associada a um documento contendo suas principais características. Tais plaquetas facilitam sua identificação, localização, tempo de garantia, condição de uso e também a identificação dos responsáveis pela sua utilização, conservação e manutenção. No entanto, hoje, parte destes ativos está relacionada com algum equipamento de tecnologia, seja um computador, um dispositivo de comunicação ou mesmo algo que até há pouco tempo era encontrado em grande parte no formato físico, impresso e palpável, e hoje cada vez mais em meios virtuais: a informação!

Aos poucos, os departamentos de TI estão assumindo a responsabilidade em manter a gestão patrimonial de uma empresa, pelo menos no que tange os ativos sob sua responsabilidade (que não são poucos) e também apoiando os departamentos Fiscal e Contábil com sistemas que facilitem essa árdua tarefa. Se a revista Infra Magazine realizasse, hoje, uma pesquisa com seus leitores que trabalham na área de TI sobre quais as atuais atribuições do seu departamento, dificilmente teríamos respostas completamente semelhantes. Isso porque, ao longo dos anos visitando empresas e instituições dos mais variados setores de nossa economia, sejam elas pequenas, médias ou grandes, o que se tem notado é uma crescente absorção de tarefas que até pouco tempo atrás eram de inteira responsabilidade de outros departamentos.

Entre algumas tarefas adicionadas na bagagem dos profissionais de TI, certamente encontraremos serviços como manutenção e suporte de recursos de telefonia, administração de sistemas de câmeras de vigilância, inventários e gestão de ativos. Todas estas tarefas eram obrigações de outros departamentos, mas aos poucos foram absorvidas pelo departamento de TI. É sobre este assunto que trataremos neste artigo.

As recomendações da Norma ISO 27002

Ter todas as informações detalhadas e principalmente atualizadas dos equipamentos de informática e softwares utilizados numa organização não só é uma prática necessária para a localização dos ativos espalhados muitas vezes em plantas geograficamente distantes, como também é um mecanismo que permite identificar possíveis fontes de desperdício de recursos mal ou subutilizados, ferramentas inadequadas para realização das atividades dos funcionários, depredação dos equipamentos e até fraudes ocasionadas por furtos e extravios muitas vezes cometidos pelos próprios colaboradores internos.

Também é muito importante reforçarmos que o departamento de TI não pode resumir os ativos a equipamentos de informática e softwares instalados no ambiente sob sua responsabilidade. É algo muito mais abrangente que envolve tudo o que pode ter ou fornecer um valor para uma organização, justamente porque a definição de um ativo na norma ABNT NBR ISO/IEC 27002 - Código de Prática para a Gestão de Segurança da Informação é bem sucinta: Ativo: qualquer coisa que tenha valor para a organização. Portanto, o primeiro passo é localizar e identificar todos estes ativos, que podem estar representados em diversas formas de acordo com a ISO:

- Ativos de informação: base de dados e arquivos, contratos e acordos, documentação de sistema, informações sobre pesquisa, manuais de usuário, material de treinamento, procedimentos de suporte ou operação, planos de continuidade do negócio, procedimentos de recuperação, trilhas de auditoria e informações armazenadas;

- Ativos de software: aplicativos, sistemas, ferramentas de desenvolvimento e utilitários;

- Ativos físicos: equipamentos computacionais, equipamentos de comunicação, mídias removíveis e outros equipamentos;

- Serviços: serviços de computação e comunicações, utilidades gerais, como aquecimento, iluminação, eletricidade e refrigeração;

- Pessoas e suas qualificações, habilidades e experiências;

- Intangíveis, tais como a reputação e a imagem da organização.

Como podemos notar na descrição dos tipos de ativos, fica compreensível entender os motivos que levaram a TI a assumir parcialmente a tarefa de inventariar e gerir estes itens, uma vez que boa parte deles necessita de conhecimentos técnicos para realizar a sua correta identificação, manutenção e em muitos casos a valorização estimada do ativo para a organização. Sem este apoio de especialistas da área de TI, a organização não terá condições de reduzir riscos, perdas financeiras ou ainda aplicar investimentos futuros de forma adequada.

A gestão de ativos é um elemento tão importante para o bom andamento das atividades de uma organização que há uma seção inteira destinada a este tema na principal norma para a gestão e organização da segurança das informações, ABNT NBR ISO/IEC 27002 - Código de Prática para a Gestão de Segurança da Informação. São dois capítulos contendo cinco controles que direcionam as organizações quanto à proteção de seus ativos, os quais estão organizados na seguinte estrutura:

7. Gestão de ativos

- 7.1. Responsabilidade pelos ativos

- 7.1.1. Inventário dos ativos;

- 7.1.2. Proprietário dos ativos;

- 7.1.3. Uso aceitável dos ativos.

- 7.2. Classificação da Informação

- 7.2.1. Recomendações para classificação;

- 7.2.2. Rótulos e tratamento da informação.

Quando observamos esta estrutura, temos a impressão de que o que está sendo solicitado é trivial, básico em qualquer processo de levantamento em um inventário. Porém, ativos não se tratam apenas de equipamentos físicos, mas de algo mais complexo que muitas vezes não parece palpável, como a informação eletrônica ou até mesmo aspectos como conhecimento, expertise e habilidade de um funcionário, ou ainda a imagem que uma organização possui perante seus clientes e o mercado corporativo.

Além disso, a norma é clara em informar que não basta apenas inventariar os ativos, mas que cada ativo deve possuir seus(s) proprietário(s) identificado(s), que se apliquem regras para o uso correto destes ativos, que estes sejam classificados e que esta classificação seja facilmente consultada por aqueles que tiverem acesso ao ativo.

Resumindo, os controles da Gestão de Ativos prevista na norma recomendam:

- Inventário dos ativos: Todos os ativos precisam ser identificados, localizados e que sua importância ou valor para a organização seja claramente definido para que a devida proteção possa ser aplicada sobre cada tipo de ativo. Estas informações não somente colaboram para a segurança da organização, como também para sua saúde financeira;

- Proprietários dos ativos: Todos os ativos relacionados com recursos de processamento da informação devem ter um proprietário definido para que este possa dar a devida classificação, especialmente para auxiliar no controle do seu acesso. Vale ressaltar que há uma nota de comentário na norma que esclarece que o termo “proprietário” é utilizado para identificar uma pessoa ou organismo que tenha responsabilidades sobre o ativo, mas não o direito de posse, pois se entende que o direito de posse é da organização que a fornece;

- Uso aceitável dos ativos: Depois que todos os ativos da organização forem mapeados, cabe a ela definir regras e controles para preservá-los junto aos seus funcionários, fornecedores e terceiros;

- Recomendações para classificação: Para dar a devida proteção ao ativo da informação, este deve ser classificado, pois com base nesta classificação é que pode ser determinada sua importância e seu valor à organização, auxiliando na definição dos perfis de acessos que serão concedidos;

- Rótulos e tratamento da informação: Para que essa classificação possa ser claramente entendida por todos em uma organização e válida com o passar do tempo, o ativo da informação deve ser rotulado para que as pessoas saibam facilmente quem pode ou não ter acesso.

Lendo o resumo, fica compreensível a limitação que outros departamentos possuem para realizar a gestão adequada dos ativos relacionados com tecnologia. Por isso, o envolvimento da TI tem sido cada vez maior. Seria possível escrever um novo artigo para cada um dos cinco pontos citados da norma, porém, como dito no início, o foco será voltado ao inventário dos ativos relacionados à tecnologia, pois este é o começo de tudo. Se esta etapa for mal realizada ou não for concluída, a organização não conseguirá dar prosseguimento nas demais recomendações da ISO relacionadas à Gestão de Ativos.

Descrevendo o cotidiano real de muitas empresas brasileiras, imagine a situação apresentada no próximo tópico – ou relembre-a, caso o leitor já tenha vivenciado algo semelhante.

Uma árdua tarefa – Inventário

Vamos supor o cenário de uma empresa do ramo de autopeças que está se reorganizando, prevendo um crescimento de suas operações nos próximos anos. Fazendo parte dessa reorganização está o trabalho de inventário de todos os seus ativos, o que inclui o seu parque informático composto aproximadamente por 50 estações de trabalho, 5 servidores, 12 impressoras, entre outros periféricos distribuídos em duas plantas: uma administrativa no centro e outra fabril, numa área industrial da mesma cidade.

A Diretoria solicita ao gestor de TI a apresentação de um relatório de todos os ativos físicos sob a responsabilidade de seu departamento no prazo de 15 dias. Minimamente, o relatório deve conter a descrição do item, sua localização, seu proprietário e seu estado, se está sendo utilizado ou se está desativado, e seu número de patrimônio.

Aproveitando o ensejo, o gestor de TI repassa à sua equipe a árdua tarefa, acrescentando alguns detalhes que devem ser incluídos durante o levantamento para uso do próprio departamento de TI, que já carecia de tais informações. Além da descrição, localização, proprietário, estado do ativo e do número de patrimônio, a equipe deverá obter informações como marca, modelo, número de série, e para os computadores, informações básicas de seu hardware e software. No caso dos softwares, as informações coletadas devem incluir o CD-KEY da licença para conferir se a empresa está fazendo uso de softwares piratas ou está com o número de licenças acima do que determina o contrato. Também se deve adicionar um campo de observações para o conjunto de computadores, monitores e seus periféricos, além da identificação de sua cor predominante, pois há muita reclamação de falta de padronização de ambientes, como salas com computadores e teclados pretos usados com monitores e mouses brancos.

Depois que os técnicos retornarem, todos os dados coletados deverão ser organizados em uma planilha para gerar informações relevantes e gráficos que serão usados no relatório sumário que será encaminhado à Diretoria.

Se para uma empresa com aproximadamente 60 hosts divididos em duas plantas, este já seria um trabalho que despenderia um grande esforço por parte da equipe técnica, imaginem então uma rede com 100, 500, 1000 hosts divididos em várias plantas, em diversas localidades. Isso tudo sem esquecermos que a equipe de TI sempre está atarefada com suas outras e incessantes atividades de rotina.

Para piorar a situação, parte de todo este monumental trabalho de coleta de informações não teria validade superior a um dia, pois quem garante que ao virar as costas os computadores continuarão com os mesmos softwares instalados ou que algum item de hardware não será alterado até a entrega do relatório?

Manter atualizado o inventário de itens tão dinâmicos como computadores que constantemente sofrem alterações de hardware e software fica completamente inviável se trabalharmos de forma manual, pois, na verdade, o que está sendo realizado não é a gestão destes ativos, mas uma fotografia do seu estado no momento da coleta de dados.

Quer outro argumento preocupante? Imagine que no meio desse processo ocorra uma denúncia anônima e a empresa seja fiscalizada por alguma associação de fabricantes de softwares contra pirataria, como a ABES (Associação Brasileira de Empresas de Software). Será que o gestor teria em mãos todas as licenças identificadas, incluindo o CD-KEY, contratos e notas fiscais?

E se ele tiver tais informações, será que elas estão atualizadas? Como garantir que a relação de softwares não foi modificada ao longo do tempo? Será que foram instalados softwares sem a ciência do departamento de TI, ou, pior, será que alguém na TI não fez uso de softwares piratas, na incumbência de resolver problemas rápidos, diante a estressante rotina de trabalho?

Tudo isso que apontamos aqui não é fantasia ou um mero exemplo para ilustrar o artigo. Esse cenário é muito comum no dia a dia de organizações que não possuem um planejamento para organizar a TI, pois sempre estão atarefados com as rotinas de suas atividades ou sem investimento adequado para permitir tal restruturação.

Existe solução para a TI?

Este artigo traz duas soluções que podem auxiliar a TI na gestão de todos os seus ativos e, em alguns casos, até auxiliar a gestão de outras áreas com ferramentas integradas que mostrarão que TI não é apenas um departamento que gera custos e cuja única função é prestar suporte técnico, mas para ser um braço estratégico a toda organização. Entre várias soluções disponíveis no mercado, apresentamos uma opção de software livre, conhecida como CACIC, e outra com licenciamento comercial chamado ADOTI. O destaque de ambas as soluções reside no fato de serem Tupiniquins, com origens muito interessantes que mostram o quanto o setor de tecnologia de nosso país pode ser levado a sério quando governos e instituições acadêmicas fomentam e apoiam desenvolvedores, empreendedores, professores e universitários, permitindo assim que novas ideias e melhorias possam ser apresentadas ao mercado corporativo.

CACIC

Com um nome bem sugestivo e criativo, o CACIC foi lançado em 2005 e tem sido motivo de orgulho para o Governo Federal por ser este o primeiro e também o mais conhecido software criado e desenvolvido em uma parceria com o Ministério do Planejamento, Orçamento e Gestão (MP), da Secretaria de Logística e Tecnologia da Informação (SLTI) e da Empresa de Tecnologia e Informações da Previdência Social (Dataprev).

CACIC é uma abreviação que traduz literalmente sua funcionalidade: Configurador Automático e Coletor de Informações Computacionais, ou seja, um sistema de inventário automatizado na rede. Hoje se encontra na versão 2.6 e vem apresentando muitas melhorias ao longo de seus sete anos de vida, com o apoio da Comunidade de desenvolvedores voluntários.

Segundo informações do Portal do Software Público, o CACIC possui atualmente cerca de 30.000 usuários entre instituições do setor público, empresas do setor privado e organizações não governamentais. Além de seu reconhecimento em território nacional, o software também é utilizado pelos governos de países como Argentina, Venezuela e Paraguai.

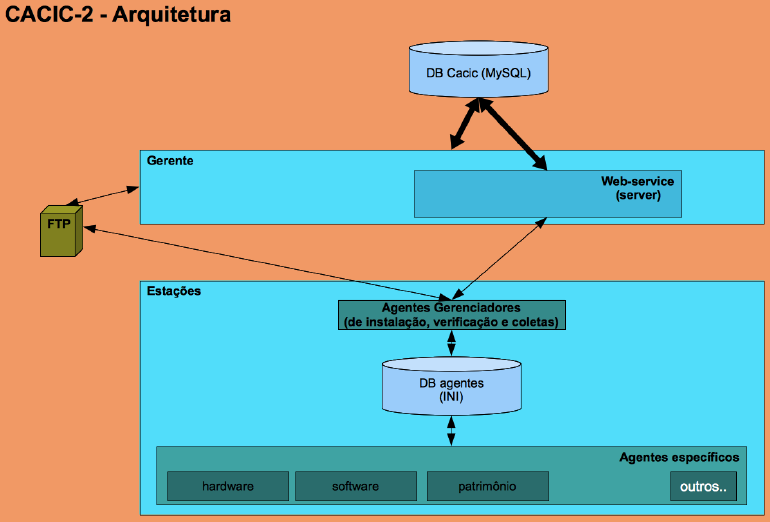

O seu desenvolvimento e sua implantação na rede são possíveis graças a um conjunto de outras ferramentas livres, como linguagens de programação: PHP, Perl, Python e Delphi e o sistema gerenciador de banco de dados MySQL. Seu funcionamento é baseado na comunicação de um agente instalado nos computadores que mantém comunicação com o servidor CACIC. Veja a Figura 1.

Figura 1. Arquitetura básica do CACIC série 2.x.

Como já citado, o CACIC passa por melhorias a cada nova versão, com a inclusão de novas funcionalidades. Além de coletar informações do hardware e do software dos computadores na rede automaticamente, a ferramenta hoje permite o cadastro de licenças de softwares, informações adicionais dos equipamentos físicos, como cadastro de dados patrimoniais, e até suporte remoto ao usuário.

Em resumo, o CACIC permite:

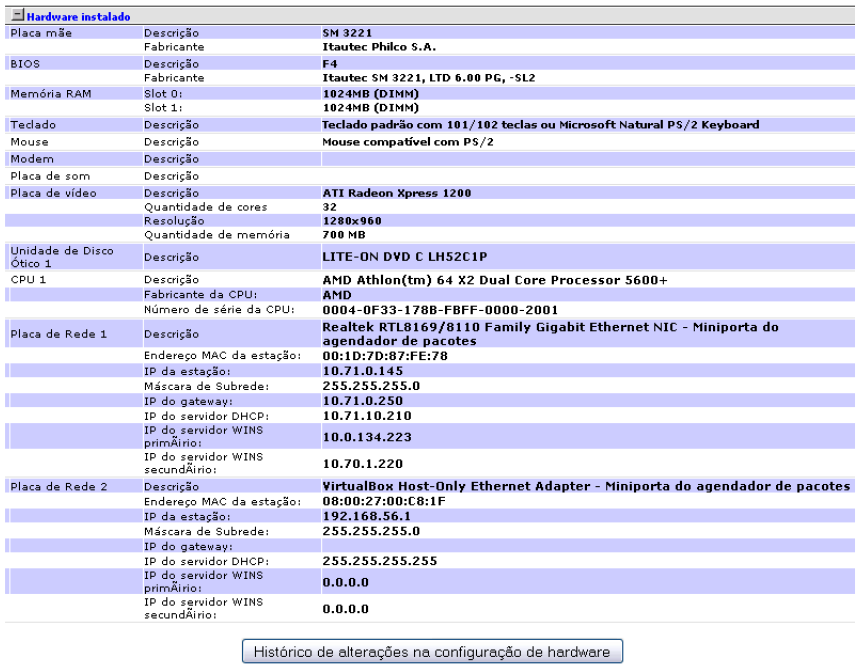

- Coletar informações sobre os componentes de hardware instalados em cada computador e disponibilizá-las aos administradores de sistemas (veja a Figura 2);

- Alertar os administradores de sistemas quando forem identificadas alterações na configuração dos componentes de hardware de cada computador;

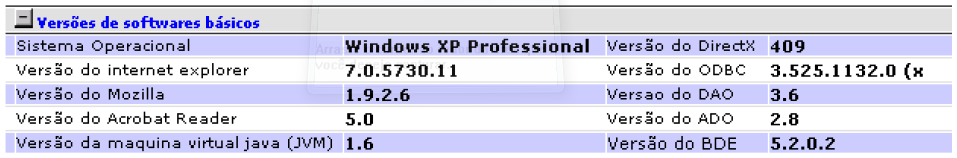

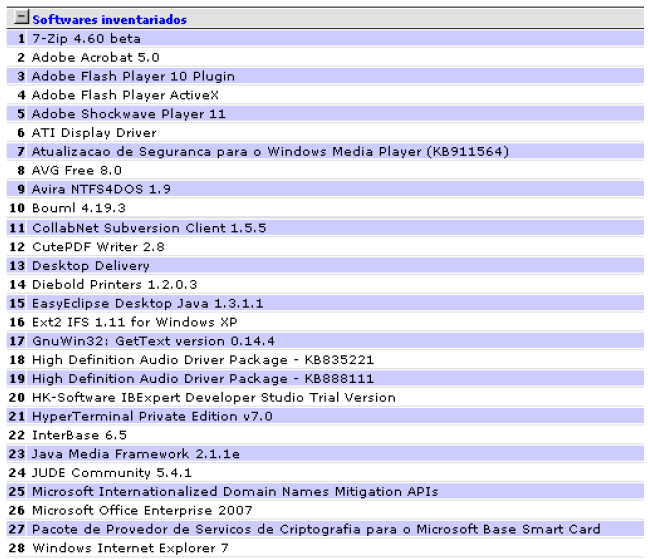

- Coletar diversas informações sobre os softwares instalados em cada computador e disponibilizá-las aos administradores de sistemas (veja as Figuras 3 e 4);

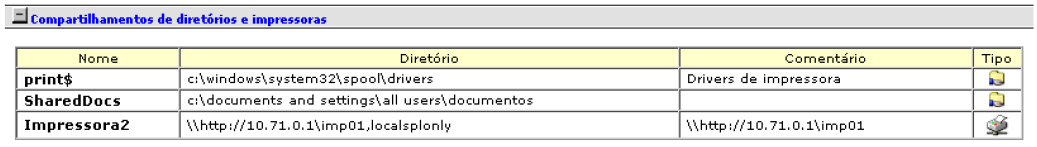

- Identificar diretórios compartilhados considerados inseguros e aplicar as restrições de segurança necessárias (veja a Figura 5);

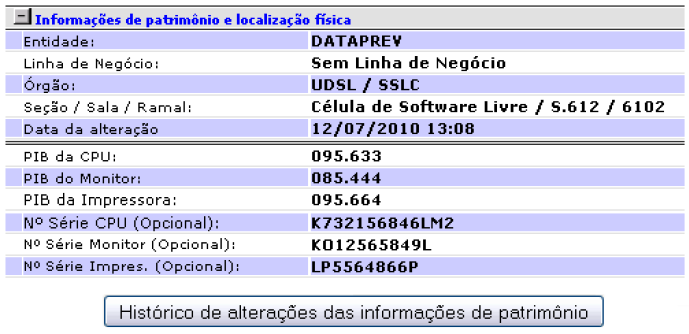

- Coletar informações de Patrimônio (PIB, localização, etc.) de cada computador e disponibilizá-las aos administradores de sistemas (veja a Figura 6);

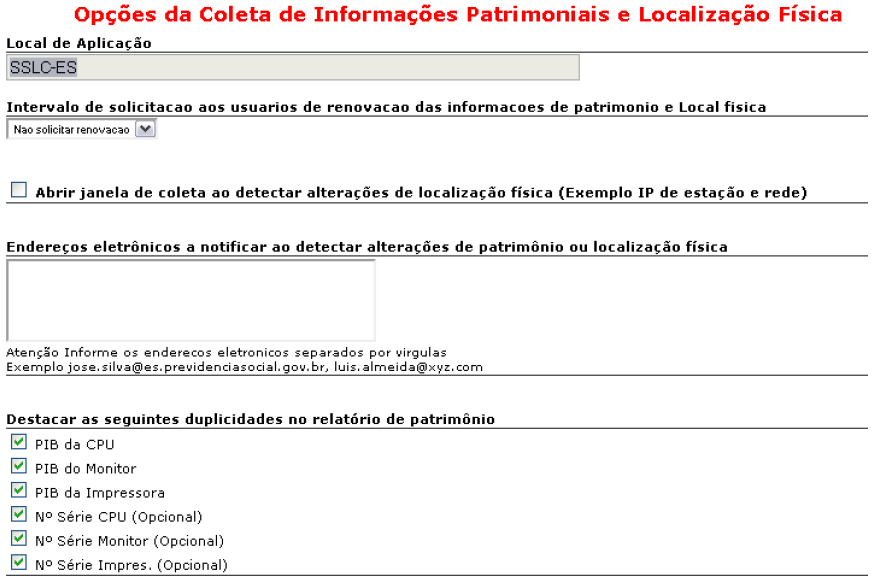

- Alertar os administradores quando forem identificadas alterações na localização física do computador (veja a Figura 7);

- Permitir aos administradores de sistemas o envio de mensagens administrativas aos usuários de um computador específico ou usuários de um grupo de computadores (veja a Figura 8);

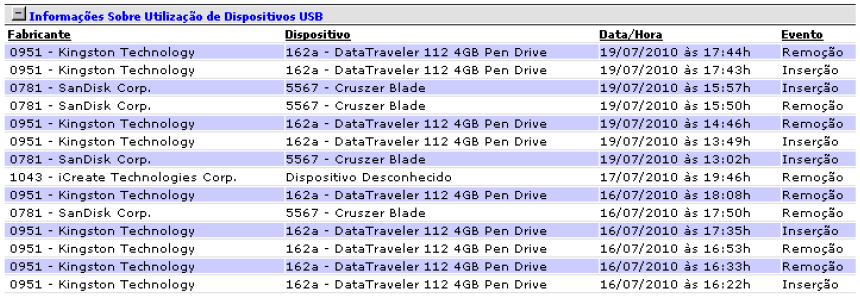

- Permitir a detecção do uso de dispositivos removíveis nos computadores gerenciados pelo agente CACIC (veja a Figura 9);

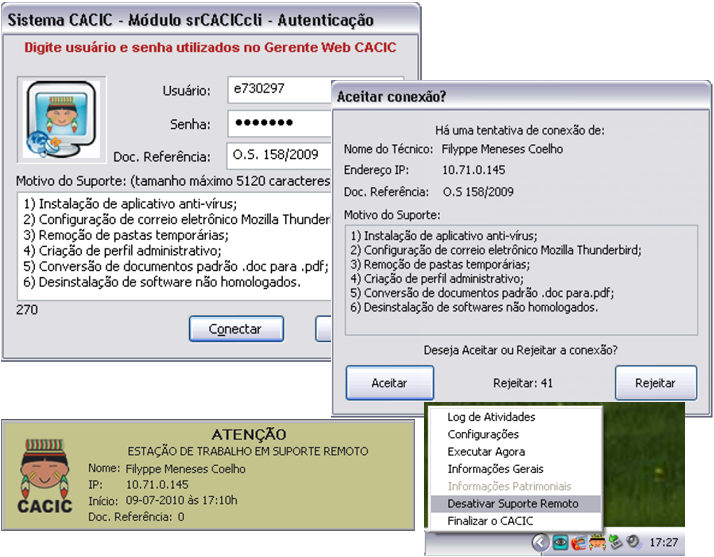

- Suporte Remoto Seguro, chamado de srCACIC, que permite a conexão remota ao computador cliente para realização de atendimentos de suporte técnico, desde que a conexão seja aceita pelo usuário (veja a Figura 10);

Figura 2. Descrição de hardware de um computador.

Figura 3. Relação de softwares básicos de um computador.

Figura 4. Descrição de softwares inventariados na rede.

Figura 5. Compartilhamentos de diretórios e impressoras.

Figura 6. Informações de patrimônio cadastradas.

Figura 7. Opções de envio de alerta para mudança físicas no computador.

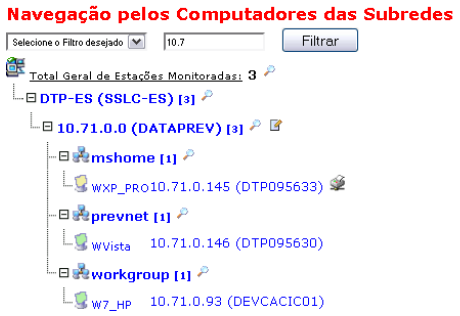

Figura 8. Grupo de computadores.

Figura 9. Relatório de mídias removíveis conectadas na rede.

Figura 10. Telas do processo de conexão remota srCACIC.

Por se tratar de um software livre com várias funcionalidades fundamentais no cumprimento das tarefas diárias das equipes de suporte, obviamente chama a atenção e cria expectativas para qualquer gestor de TI. No entanto, alguns fatores devem ser considerados antes de sua implementação, como assumir a implantação do sistema e eventuais problemas técnicos por conta da equipe interna, capacitar a equipe para desenvolvimento e manutenção da ferramenta, não ter prazo definido para resoluções de problemas técnicos e não ter garantias contratuais da continuidade do desenvolvimento do produto, por se tratar de um sistema aberto, que depende de colaboradores voluntários na comunidade. Assim, pode-se economizar em questão de licenciamento, mas acaba-se gastando com a equipe internamente, especialmente com capacitação técnica e suporte de terceiros.

ADOTI

O mercado corporativo também possui diversas soluções de excelente qualidade para auxiliar na gestão de ativos, porém algumas são consideradas no meio técnico como demasiadamente complexas, que se adaptam somente a organizações de grande porte, ou que podem destinar uma equipe apenas para assumir o seu gerenciamento. Algumas destas soluções, além de complexas, possuem elevados custos de licenciamento, implantação e operação, o que nos leva a entender as dificuldades de empresas do setor das PMEs (Pequenas e Médias e Empresas) e instituições governamentais que acabam abrindo mão deste tipo de ferramenta. Como muitas destas organizações não possuem mão de obra disponível para investir tempo e dinheiro para a capacitação de suas equipes, acabam por deixar de fazer uso de uma importante solução.

Para atender a essa grande demanda, surgem soluções que focam neste nicho do mercado, inclusive soluções nacionais, como é o caso do ADOTI. Trata-se de um sistema de gestão de ativos que, de forma similar ao CACIC, realiza a coleta de informações de hardware e software dos computadores na rede por meio de um agente instalado, mas com alguns diferenciais que permitem uma gestão muito mais abrangente dos ativos de TI, como coletar informações de dispositivos como switches, impressoras, thin-clients, roteadores e qualquer outro equipamento que possua o protocolo de comunicação SNMP (Simple Network Management Protocol). Também permite o cadastro de qualquer outro ativo físico que seja importante para a área de TI, tais como celulares, no-breaks, aparelhos de ar-condicionado, contratos e – por que não? – até pessoas.

Desenvolvido pela eSysTech, empresa nascida do trabalho conjunto de alunos e professores na incubadora da Universidade Federal Tecnológica do Paraná (UTFPR), a solução foi criada em 2002 diante uma demanda da Positivo Informática em atender os requisitos de licitações do governo que exigiam um sistema de inventário embarcado nos computadores. Na verdade, o nome ADOTI só veio a surgir em meados de 2009, pois até então o nome da solução era PNM (Positivo Network Manager). Foi assim até a sua abertura para o mercado, permitindo que organizações de todos os tamanhos pudessem ter em mãos uma solução CMDB (Configuration Management Database).

Entre suas diversas funcionalidades, destacamos as principais ferramentas que auxiliam as atividades das equipes de TI, sem maiores dificuldades na sua implantação e operação. Confira as descrições destas ferramentas a seguir:

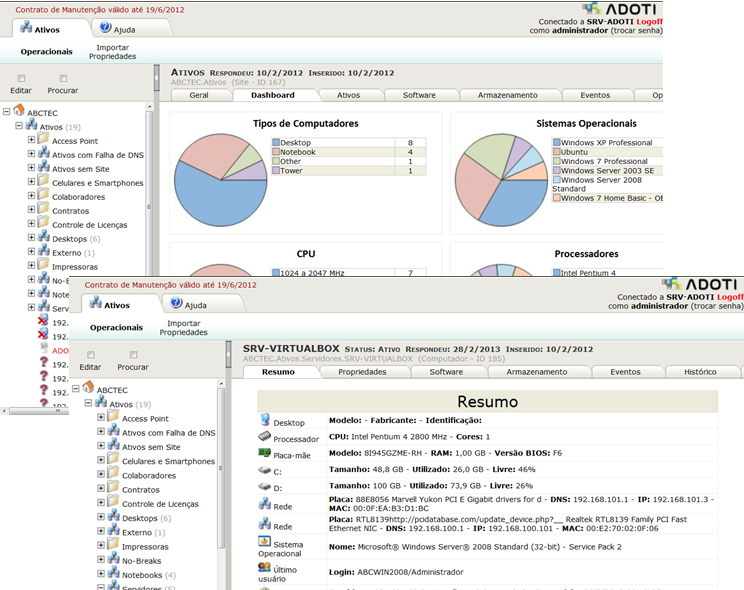

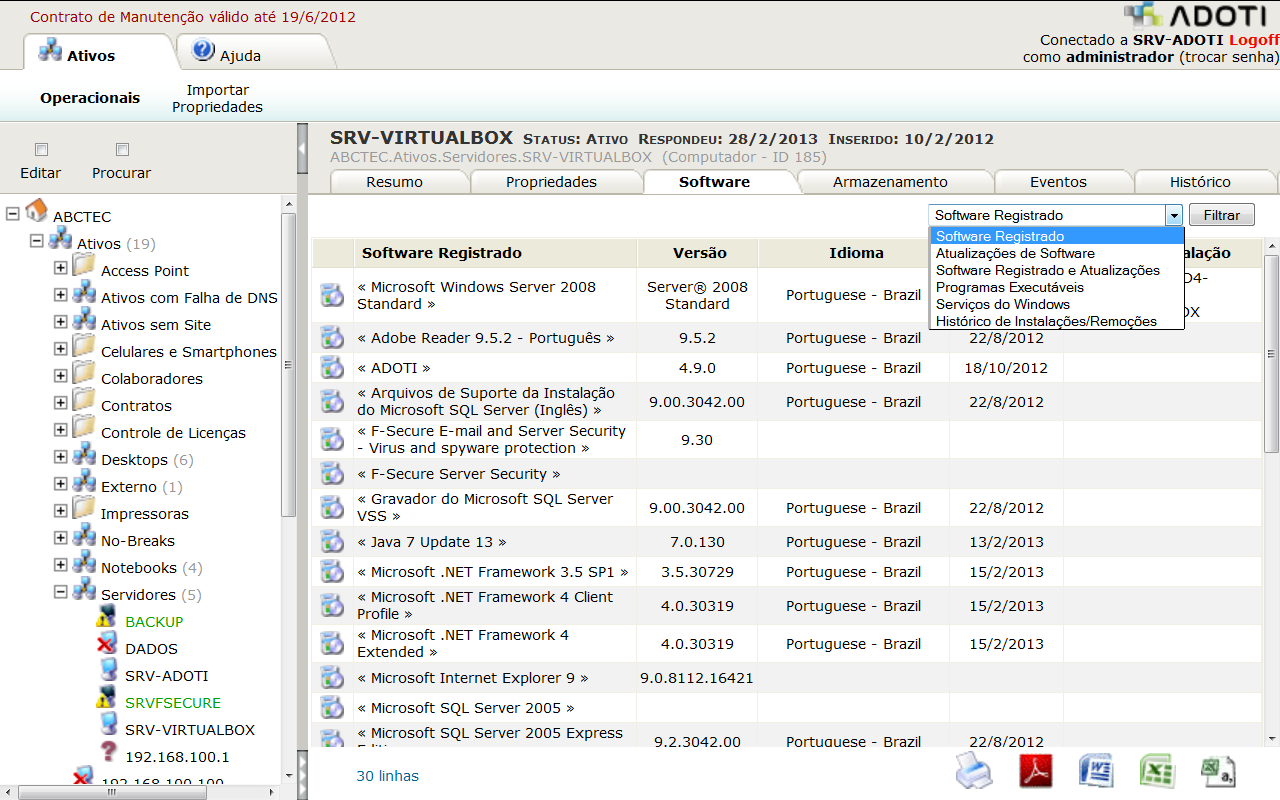

- Inventário completo de hardware e software automático. Com base nas informações coletadas pelo agente instalado nos computadores na rede, o administrador possui informações detalhadas do hardware, ao ponto de detectar até o número de série de componentes como memórias e discos rígidos. Em relação ao software, realiza a coleta de cada programa instalado, permitindo a coleta de todas as chaves seriais dos produtos Microsoft. Qualquer alteração no computador é registrada pelo agente e enviada ao servidor online (veja as Figuras 11 e 12);

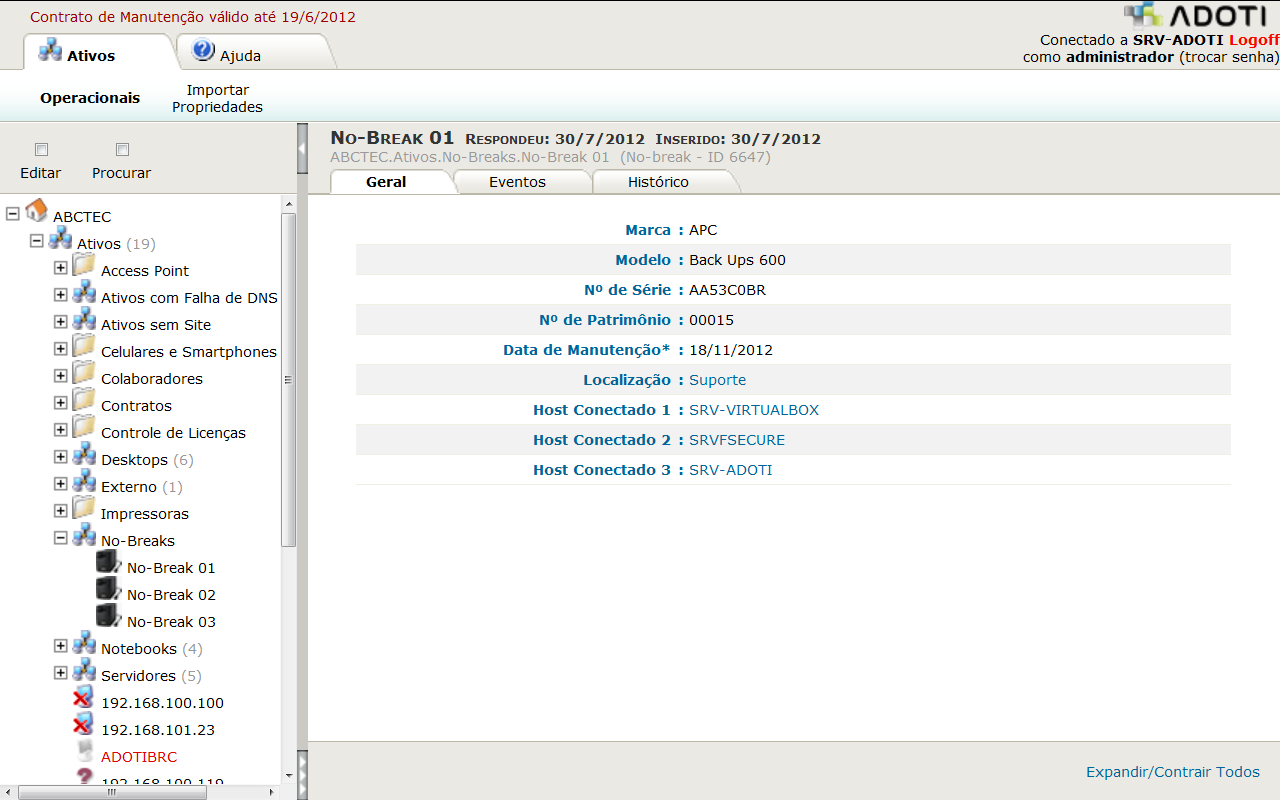

- Cadastro de qualquer ativo para complementar o inventário, permitindo que qualquer equipamento que esteja sob a responsabilidade do departamento de TI possa ser cadastrado de forma personalizada. Cada empresa define quais equipamentos serão gerenciados e quais informações serão cadastradas (veja a Figura 13);

- Relacionamento dos ativos aos contratos ou notas fiscais, permitindo que a equipe de TI possa ter facilmente em mãos, informações complementares dos equipamentos ou softwares cadastrados no ADOTI, evitando a burocracia de solicitar uma cópia da nota ao departamento Fiscal da organização, isso quando não se perdia a própria nota original (veja a Figura 14). O exemplo aqui é do cadastro de uma nota fiscal, mas pode-se associar qualquer documento a um ativo, como contratos, termos de responsabilidade, fotos, planilhas, etc. E o arquivo pode ser em qualquer formato, como *.pdf, *.doc, *.xls, *.jpg, *.gif;

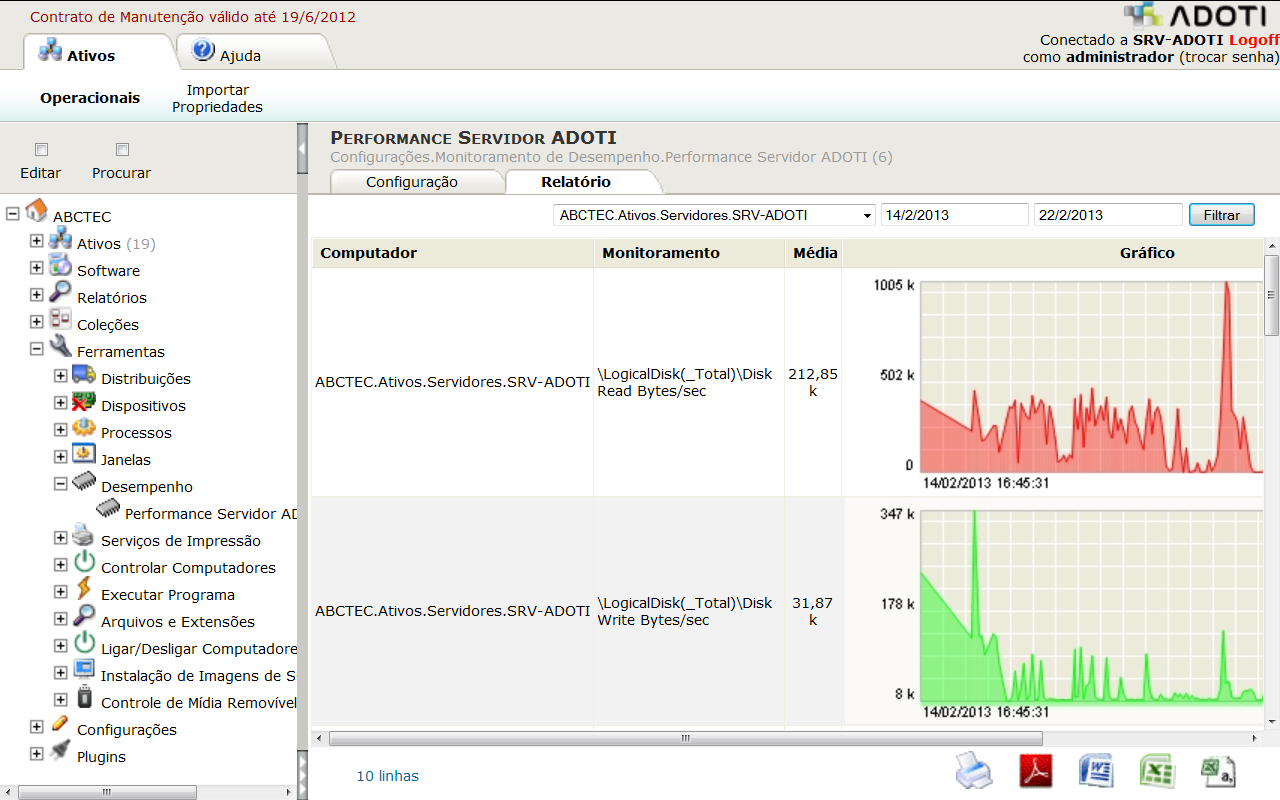

- Medição de desempenho dos computadores permite que os analistas possam verificar problemas de hardware que estejam afetando o desempenho dos computadores avaliados, sem a necessidade de retirá-lo para o laboratório (veja a Figura 15);

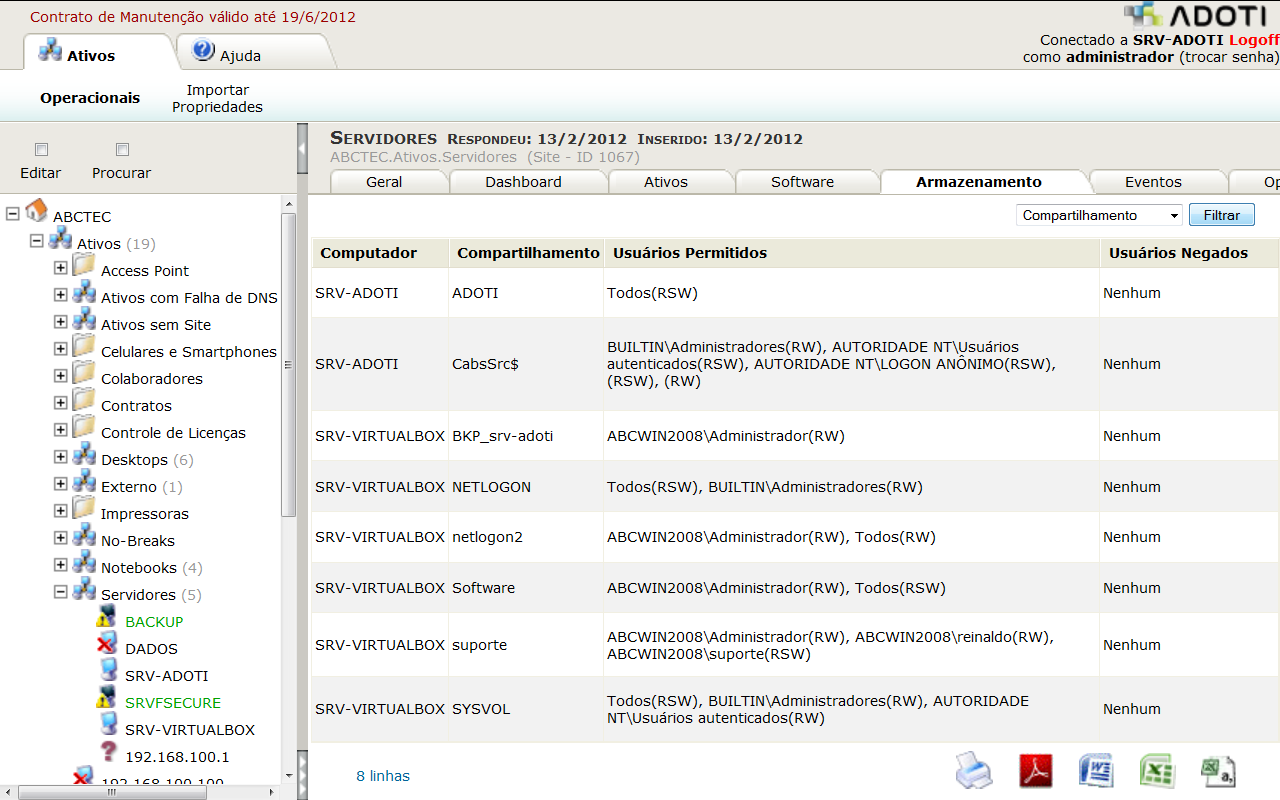

- Identificação de todos os compartilhamentos na rede (veja a Figura 16). Este tipo de auditoria permite ao administrador identificar todos os compartilhamentos na rede, mesmos ocultos, informando os usuários e os privilégios de acesso. Ferramenta importantíssima para evitar disseminação de malwares e principalmente o vazamento de informações;

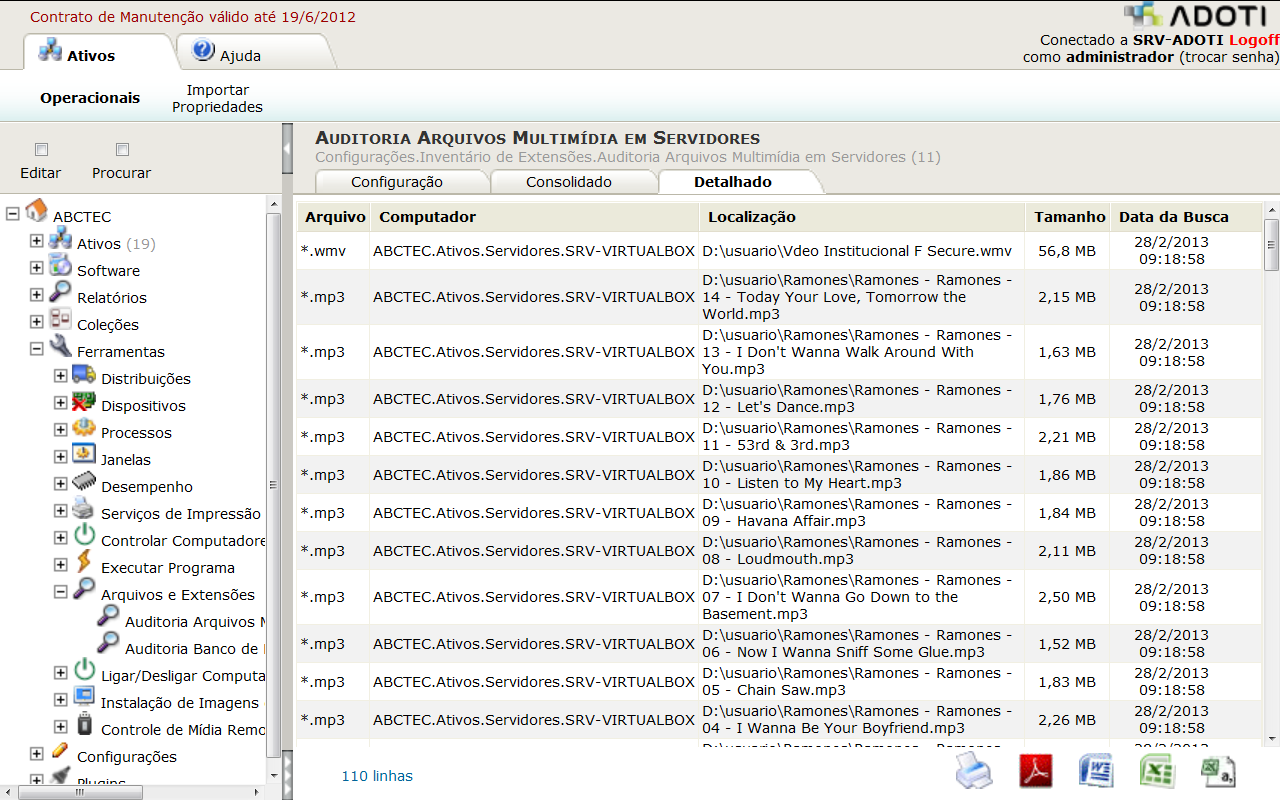

- Auditoria dos arquivos armazenados nos computadores é outra ferramenta imprescindível no controle das informações que são armazenadas nos computadores da organização. Como exemplo, tomemos o caso de arquivos multimídia (áudio e vídeo), que são facilmente encontrados em qualquer computador e em muitos casos até em diretórios escondidos nos servidores, mesmo que estes estejam ocultos. Além de ocuparem espaço no armazenamento da rede, muitas vezes tais arquivos expõem a organização a fiscalizações por direitos autorais e até investigações policiais, pois têm se tornado comum o armazenamento de material impróprio com conteúdo pedófilo ou discriminatório (veja a Figura 17);

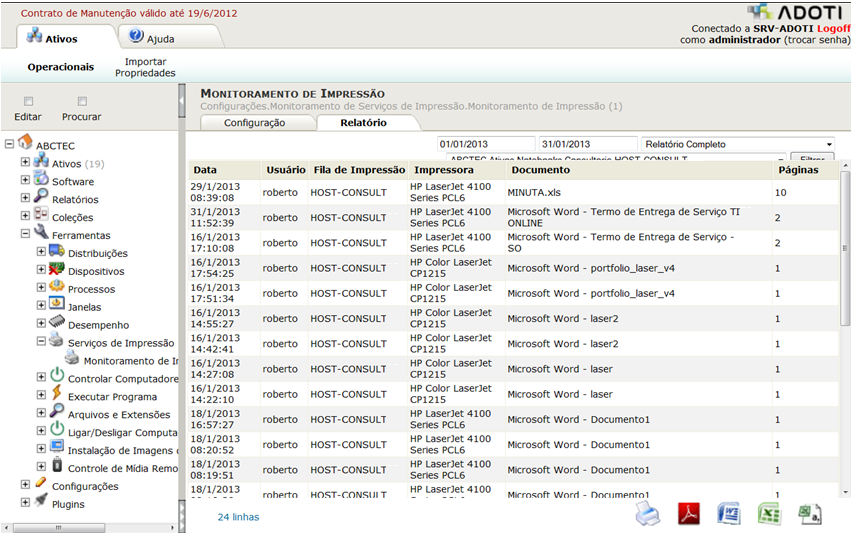

- Monitoramento das impressões registra todas as impressões realizadas pelos computadores, com a informação da data, hora, usuário, computador, impressora, nome do documento e quantidade de páginas. Mesmo que o usuário imprima fora da rede da empresa, o registro será enviado ao servidor ADOTI (veja a Figura 18);

- Monitoramento e bloqueio de janelas e aplicações permite a auditoria ou a restrição de acesso a aplicativos que não sejam autorizados pela organização. Este tipo de ferramenta é muito eficaz, pois mesmo com uma rede protegida com firewall e proxy limitando os acessos à Internet, é comum encontrar usuários utilizando aplicativos localmente de forma improdutiva. O monitoramento ou bloqueio pode ser realizado pelo nome do processo ou título de sua janela (veja as Figuras 19 e 20);

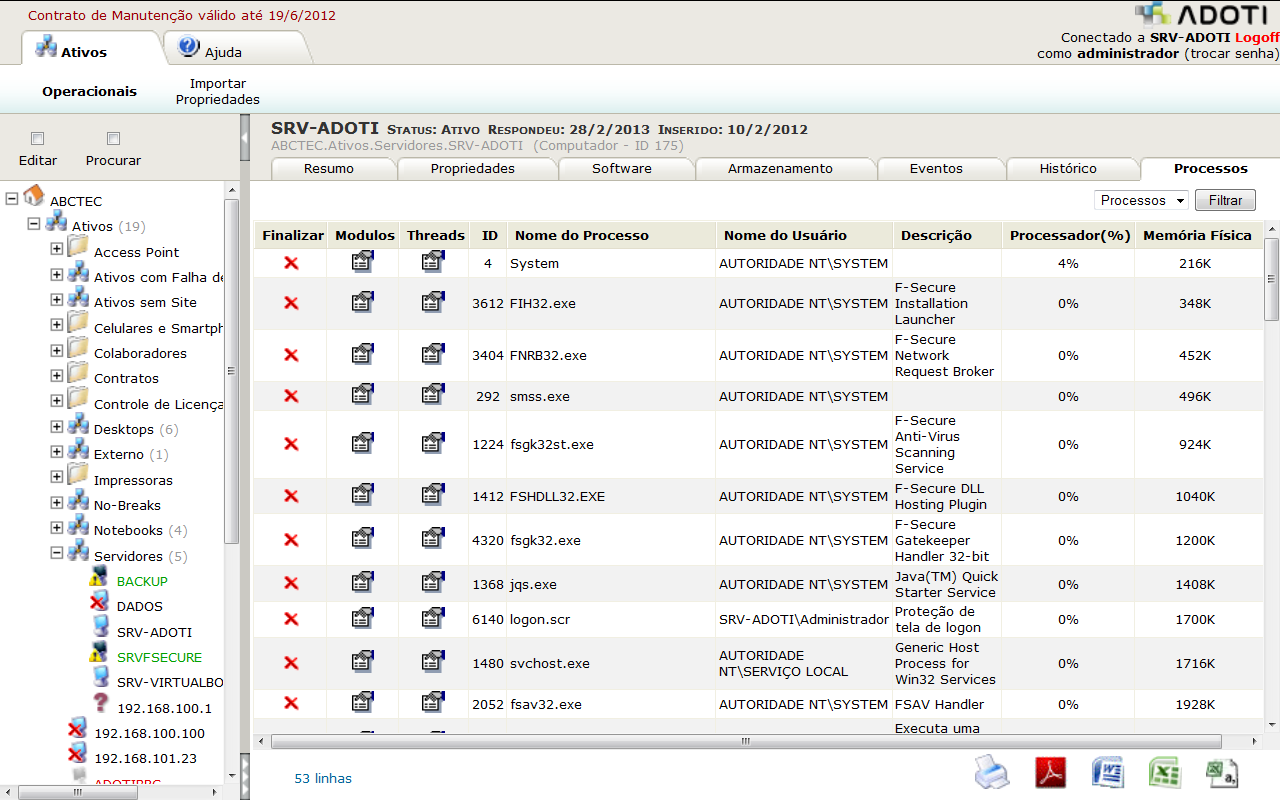

- Monitoramento e finalização de processos. Todos os processos ativos no computador podem ser monitorados e finalizados pelo analista de suporte, como processos que estejam consumindo 100% do processador, algo muito comum na plataforma Windows (veja a Figura 21);

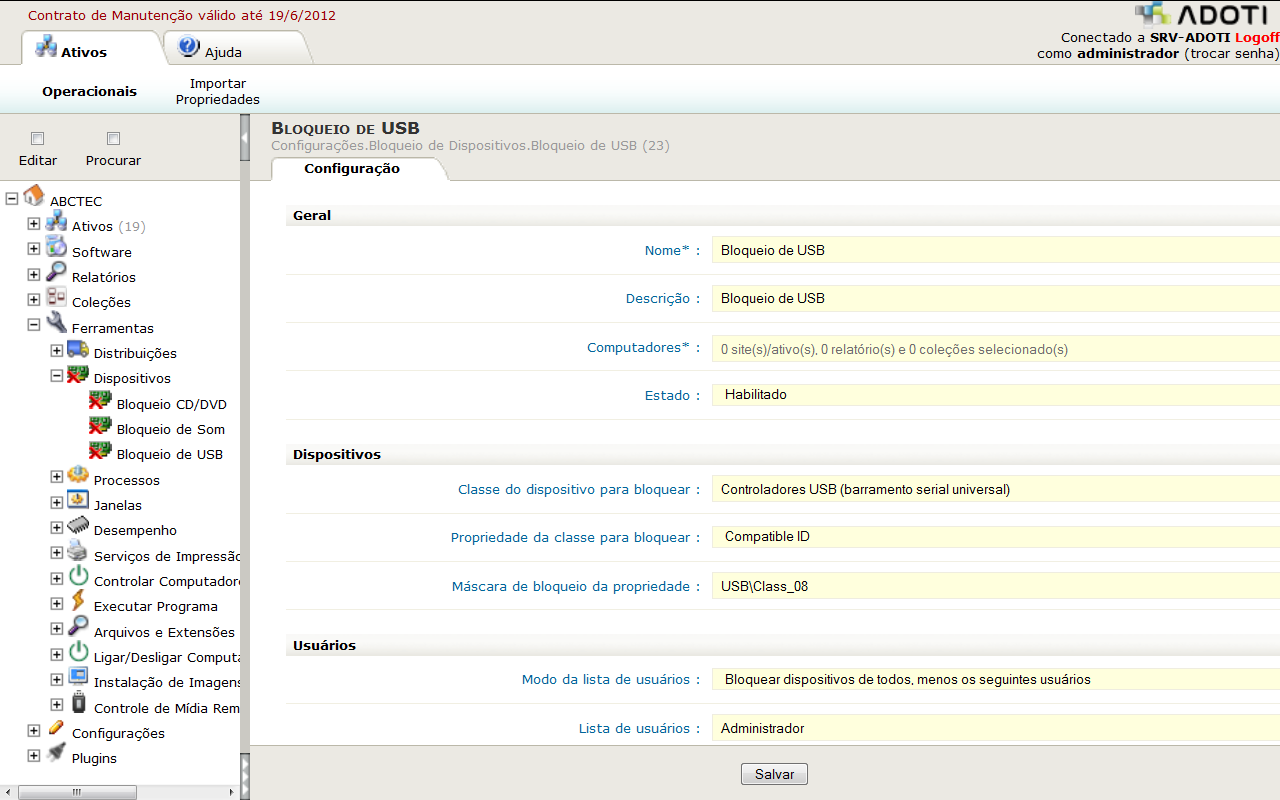

- Bloqueio de dispositivos (USB, DVD, modem 3G, som, entre outros), de forma simples, com a possibilidade de criar exceções por usuários (veja a Figura 22);

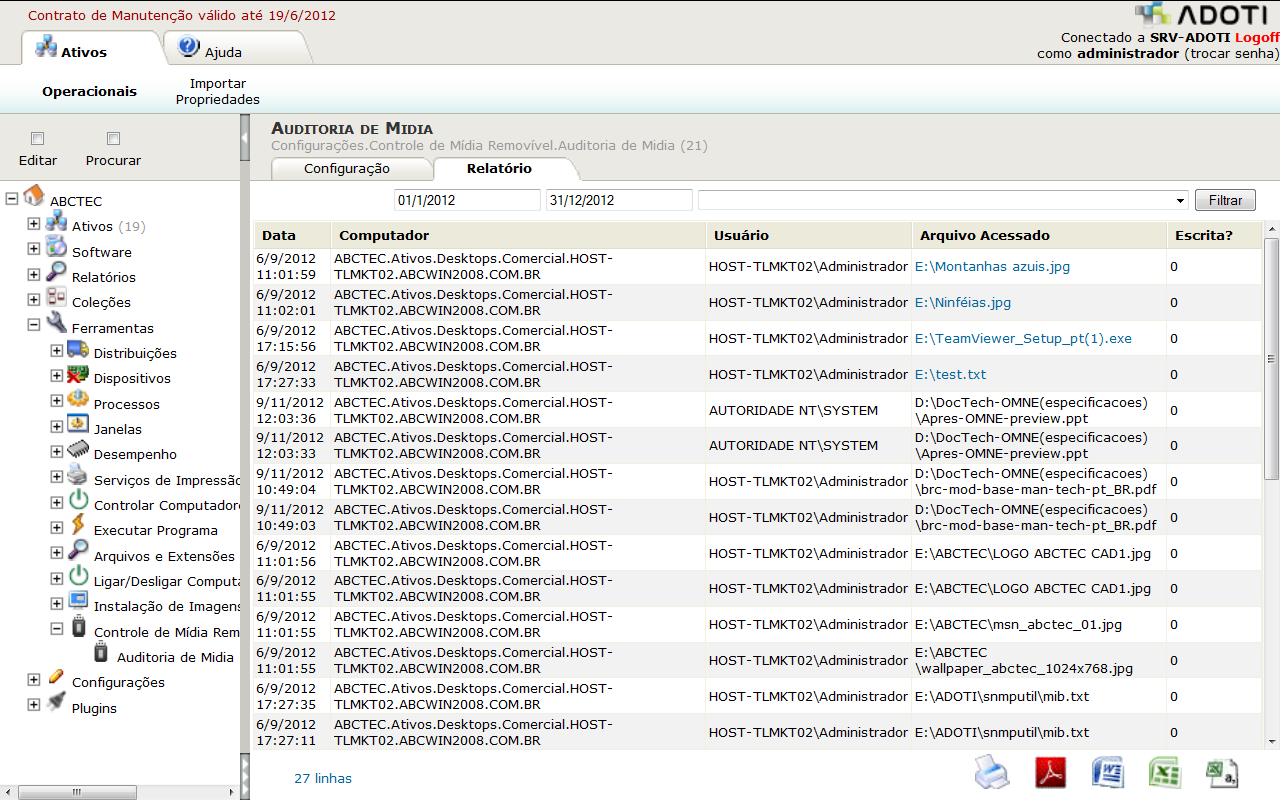

- Controle de mídias removíveis é um complemento do Bloqueio de Dispositivos, pois, além de permitir o bloqueio de leitura ou escrita em unidades de discos removíveis, permite cadastrar unidades de discos como exceção por meio de seu número de série (veja a Figura 23);

- Outra funcionalidade muito interessante desta ferramenta é a possibilidade de auditar o nome e o conteúdo dos arquivos transferidos do computador para qualquer unidade de disco removível, auxiliando na redução de riscos de vazamento de informações;

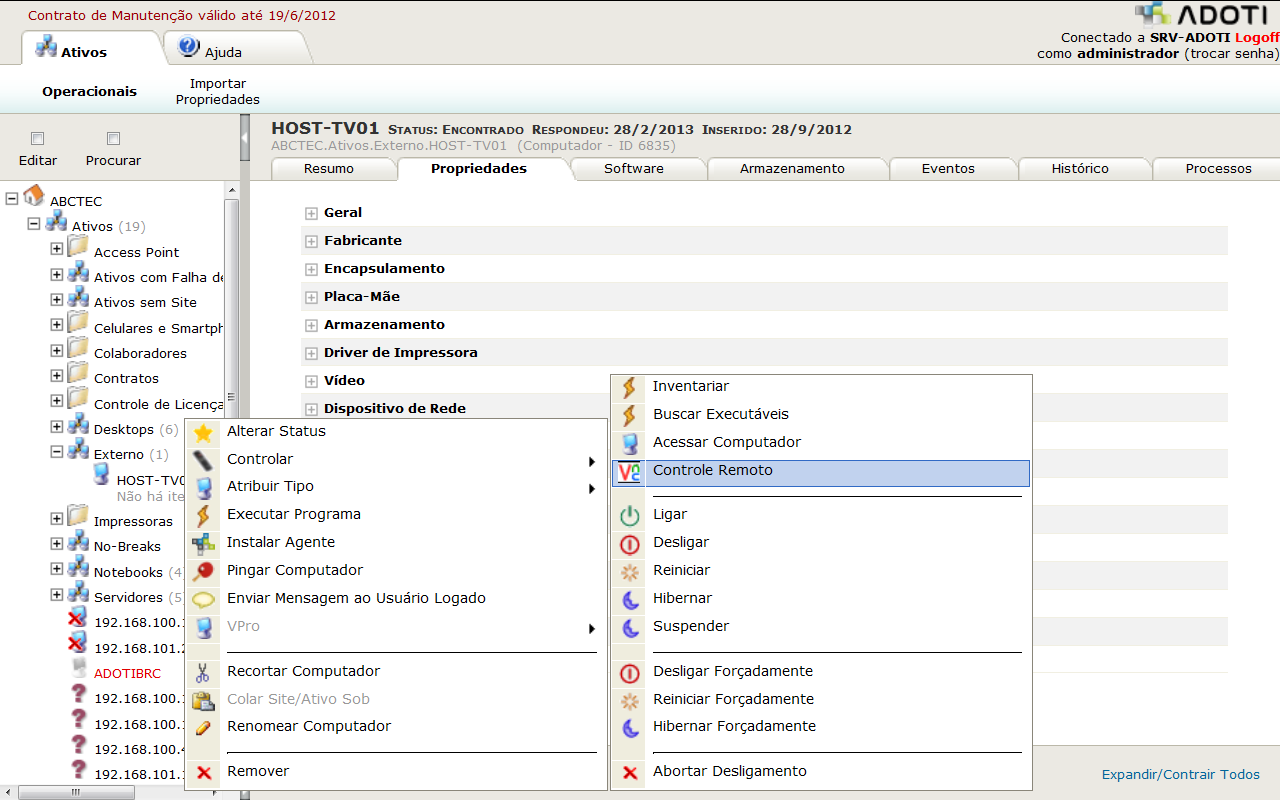

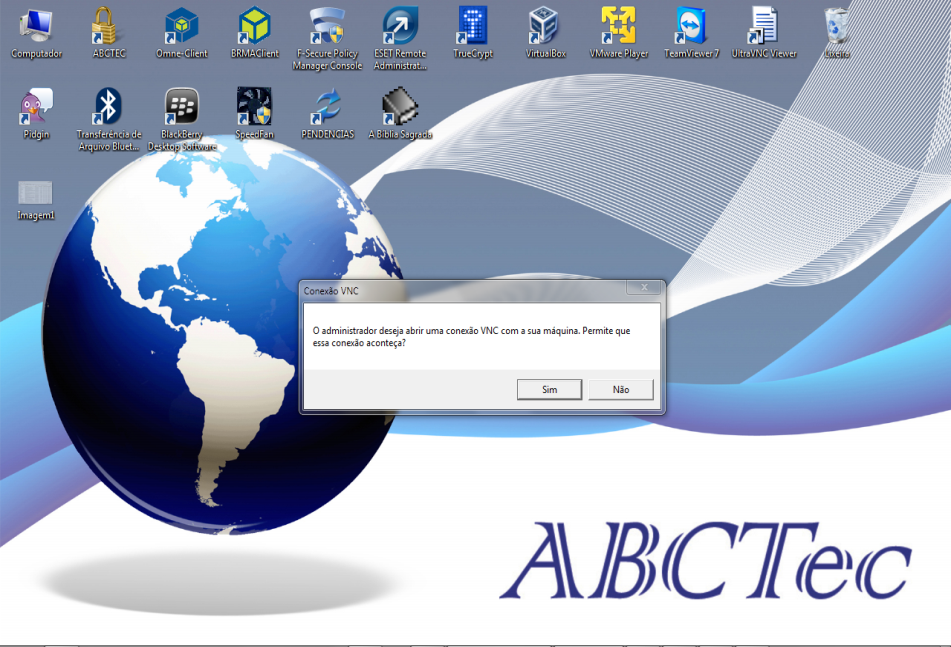

- Acesso total aos computadores (VNC, Remote Desktop, FTP, Screenshot). O acesso VNC ocorre mediante a autorização do usuário, garantindo assim que nenhum acesso seja realizado sem a autorização deste (veja as Figuras 24 e 25).

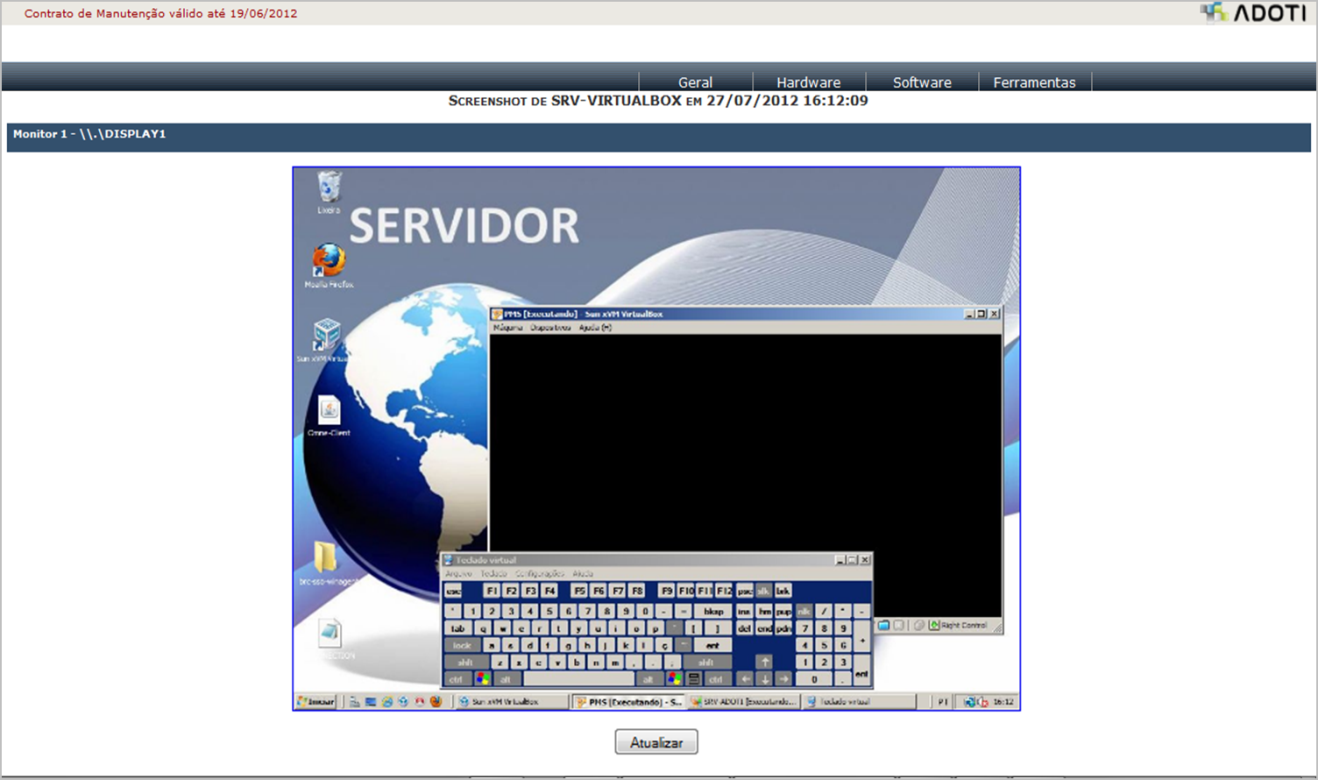

- Já o acesso ao computador via Remote Desktop é similar ao recurso original presente no Windows, porém realizado via browser conectado no agente ADOTI da estação. Não é necessária a aprovação do usuário. O serviço de FTP também é outro recurso que permite ao administrador o acesso completo aos arquivos do computador, muito utilizado quando o analista necessita de uma cópia de um arquivo de log, por exemplo. O Screenshot também facilita o dia a dia das equipes de suporte, pois permite uma visualização exata do que está sendo apresentado na tela do usuário no momento em que é acessado. Este recurso também não necessita de autorização por parte do usuário (veja a Figura 26);

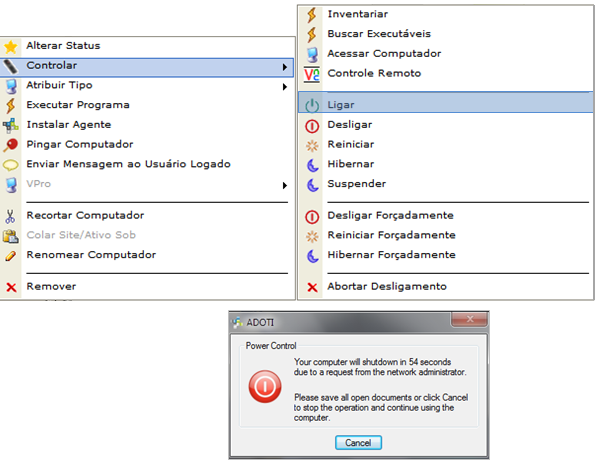

- Ligar/Desligar computadores remotamente. Ferramenta que pode ser usada de forma programada para desligar ou ligar computadores específicos em dias e horários definidos pela organização (veja a Figura 27);

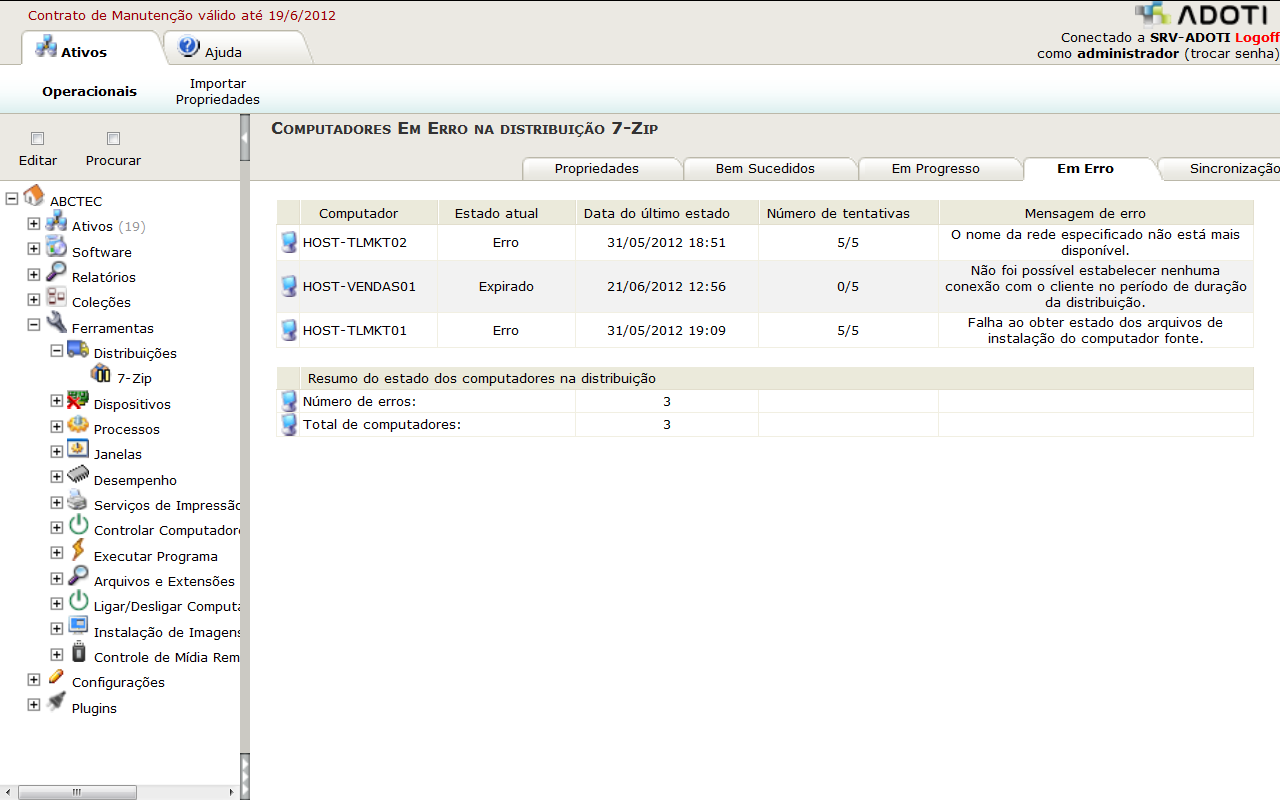

- A distribuição de software permite a instalação remota e agendada de qualquer software e até de atualizações de BIOS nos computadores com agente ADOTI instalado. A distribuição dos pacotes pode ser realizada via HTTP ou por meio de um diretório compartilhado na rede, ao passo que o agendamento pode ser realizado dentro de um intervalo definido de dias e horas. As instalações podem ser silenciosas ou com a intervenção dos usuários (veja a Figura 28);

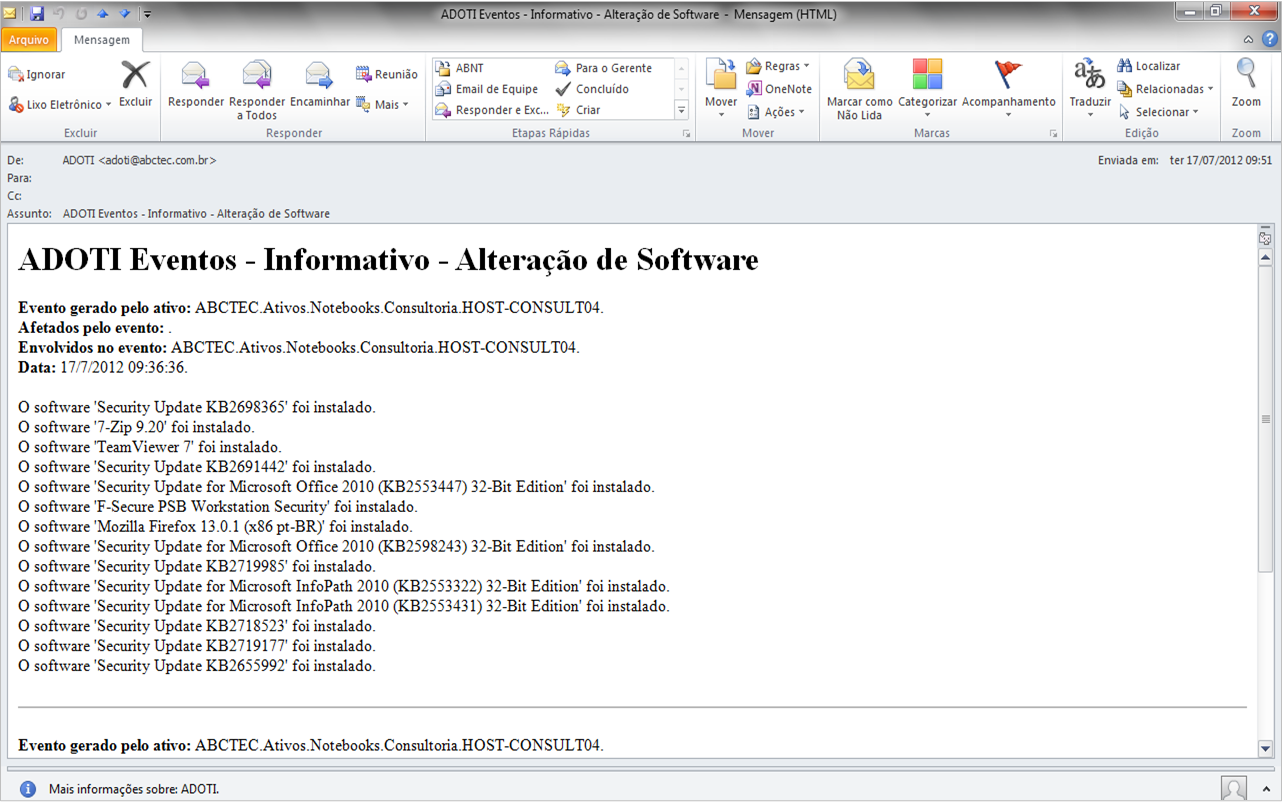

- Envio de alertas por e-mail de qualquer evento que seja monitorado pelo agente do ADOTI, seja um evento de hardware, seja de software. Entre os principais tipos de eventos, os mais importantes para a gestão preventiva e proativa da TI está no acompanhamento e na identificação imediata das alterações de hardware em qualquer computador na rede, instalação ou remoção de programas, erros de discos detectados pelo HDD-Smart, falhas de dispositivos e vencimento de datas de manutenção programadas, como a de no-breaks ou ainda datas relacionadas a vencimentos de contratos ou prazos de garantia de um equipamento, por exemplo. No exemplo da Figura 29 temos um alerta informando sobre alterações de software em um determinado computador;

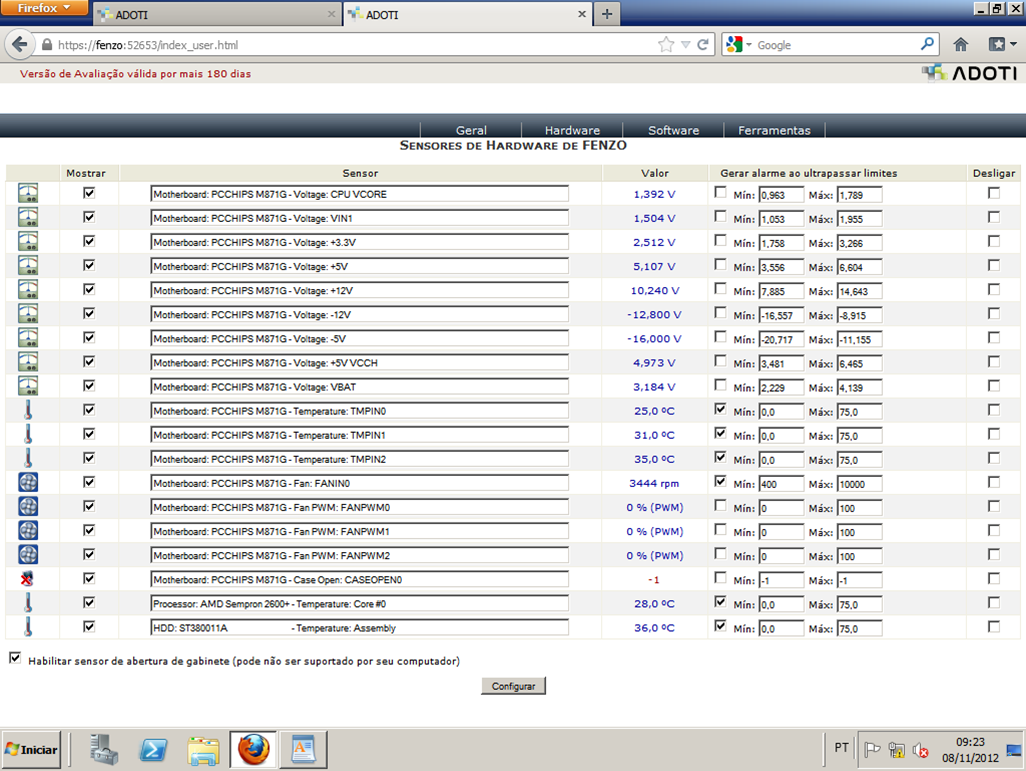

- Sensores de hardware permitem que sejam monitorados itens como temperatura do processador, do disco, velocidade dos coolers de refrigeração e até a abertura de tampa do gabinete do computador, com possibilidade de receber alertas por e-mail (veja a Figura 30);

Figura 11. Informações detalhadas de hardware dos computadores na rede.

Figura 12. Informações detalhadas do software, incluindo as chaves dos produtos Microsoft.

Figura 13. Exemplo de cadastro de no-breaks para controlar a data de manutenção.

Figura 14. Imagem digitalizada da Nota Fiscal inserida no cadastro de um software.

Figura 15. Checagem de performance de disco, rede, processamento e memória.

Figura 16. Diretórios compartilhados na rede.

Figura 17. Auditoria de arquivos multimídia nos computadores na rede.

Figura 18. Monitoramento de impressões.

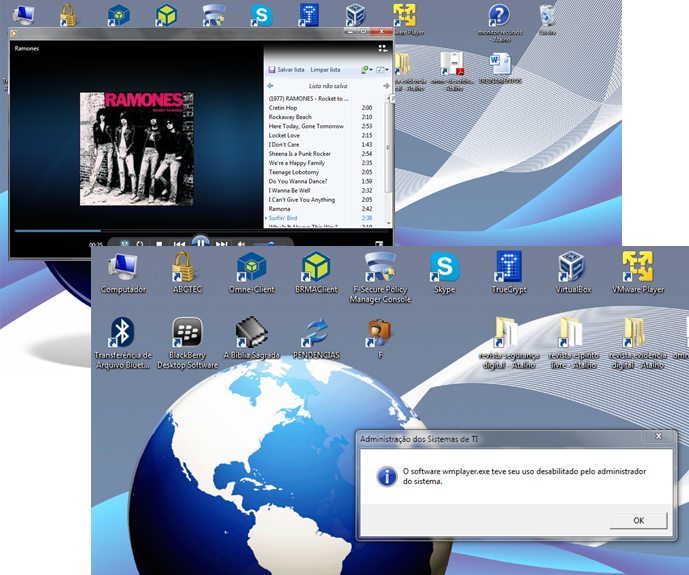

Figura 19. Bloqueio na tentativa de abrir o Windows Media Player.

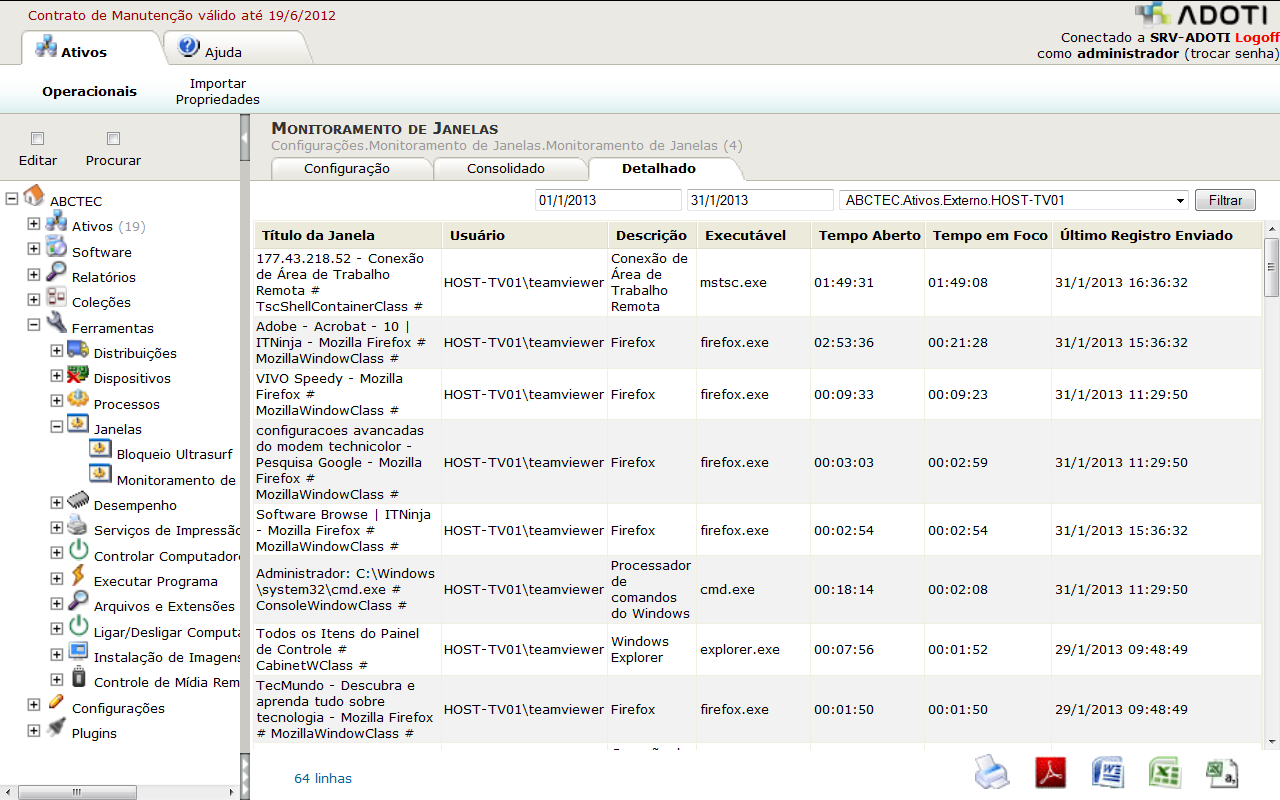

Figura 20. Monitoramento de aplicativos, diferenciando o tempo aberto e o tempo em foco.

Figura 21. Monitoramento de aplicativos, diferenciando o tempo aberto e o tempo em foco.

Figura 22. Exemplo de bloqueio de dispositivo de armazenamento USB, exceto para o Administrador.

Figura 23. Auditoria de todos os arquivos transferidos para unidades de disco removíveis.

Figura 24. Clicando com o botão direito, o administrador requisita ao usuário o acesso via VNC.

Figura 25. Requisição apresentada na tela do usuário.

Figura 26. Imagem instantânea da tela do computador acessado.

Figura 27. Menu com as opções disponíveis e um exemplo de mensagem para desligamento.

Figura 28. Exemplo de instalação do software TeamViewer realizada remotamente.

Figura 29. Alerta informando sobre alterações de software em um computador.

Figura 30. Sensores de hardware, com possibilidade de determinar intervalos para alarmes.

Conclusão

Ainda teríamos uma série de ferramentas e possibilidades de suas aplicações a serem descritas tanto para a solução open source CACIC como para a solução licenciada ADOTI, mas o principal objetivo deste artigo foi apresentar os reais problemas que a falta de um sistema de gestão de ativos pode causar a uma empresa e principalmente ao departamento de TI, que hoje se vê responsável por trazer alguma resposta a esta questão. Dessa forma, apresentar estas soluções acessíveis a qualquer organização nos traz a satisfação de poder colaborar efetivamente para o desenvolvimento dos nossos leitores.

Mais importante do que escolher uma solução, é saber tirar dela o máximo proveito para que o investimento seja rapidamente ressarcido e principalmente reconhecido pelos demais setores da organização, de forma que possam entender que a TI está ali não apenas para consertar computadores e reinstalar sistemas, mas para prover soluções que auxiliem as atividades da organização e, por que não, contribuir com ferramentas que possam auxiliar na mitigação dos riscos à segurança da organização, garantir a disponibilidade dos recursos e também reduzir os custos operacionais. A TI precisa mostrar que esta área não é um ralo que apenas suga dinheiro na aquisição de equipamentos e softwares caríssimos, mas um apoio que pode sustentar todas as áreas na busca de melhores resultados.